5 dei migliori strumenti di steganografia in Linux

La steganografia è l’arte e il processo di mettere un tipo di informazione all’interno di un altro nel tentativo di nasconderlo. Questo viene spesso fatto in situazioni in cui un individuo desidera conservare informazioni segrete all’interno di oggetti normali.

Questo articolo mostrerà 5 dei migliori strumenti di steganografia attualmente disponibili in Linux. Non solo, ti mostrerà anche come puoi nascondere il tuo primo messaggio usando queste utilità.

Che cos’è la steganografia e perché usarla

La steganografia non è una nuova innovazione. Sin dai tempi degli antichi greci, gli storici hanno scritto su come le culture usassero la steganografia per nascondere le informazioni in bella vista. A tal fine, un resoconto famoso è stato la storia di Istieo di Erodoto, in cui ha tatuato un breve messaggio sul cuoio capelluto nudo di un servo.

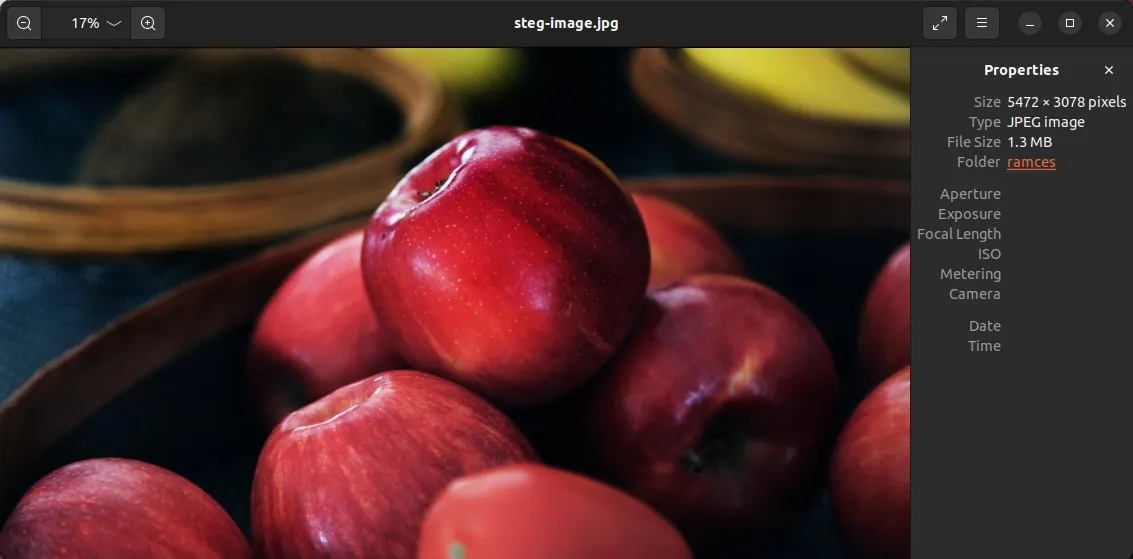

Da allora, i progressi tecnologici hanno consentito alle persone di utilizzare la steganografia anche all’interno di oggetti digitali. Ad esempio, ora è possibile inserire un intero libro all’interno di una semplice fotografia JPEG.

Uno dei maggiori vantaggi dell’utilizzo degli strumenti steganografici è che sono semplici e facili da usare. Nella maggior parte dei casi, questi programmi sono solo semplici utilità della riga di comando che prendono il tuo messaggio e un file fittizio.

Un altro vantaggio degli strumenti steganografici è che puoi ottenerli gratuitamente. La maggior parte degli sviluppatori al giorno d’oggi concede in licenza le proprie utilità come software libero e open source (FOSS). Pertanto, devi solo disporre di un computer e di una connessione Internet per iniziare con la steganografia.

1. Steghide

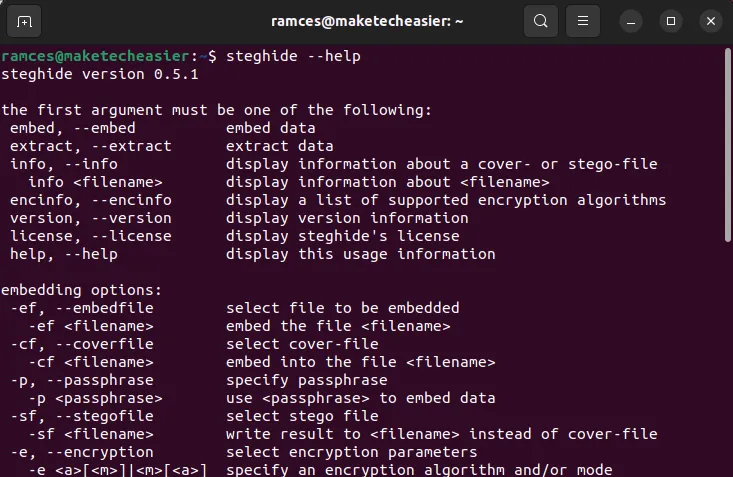

Steghide è oggi uno degli strumenti steganografici più popolari. È un semplice programma a riga di comando che codifica il testo all’interno delle immagini. Steghide funziona creando un elenco casuale di bit all’interno del tuo file fittizio e inserisce i tuoi dati segreti tra quei bit.

Questo approccio significa che i tuoi dati si fonderanno perfettamente con il tuo file fittizio. Inoltre, steghide viene fornito con solidi algoritmi di compressione e crittografia per impostazione predefinita. Ciò garantisce che sarebbe difficile estrarre le tue informazioni anche se un cattivo attore sa che il tuo file contiene dati segreti.

Puoi installare steghide in Ubuntu e Debian eseguendo il seguente comando:

sudo apt install steghide

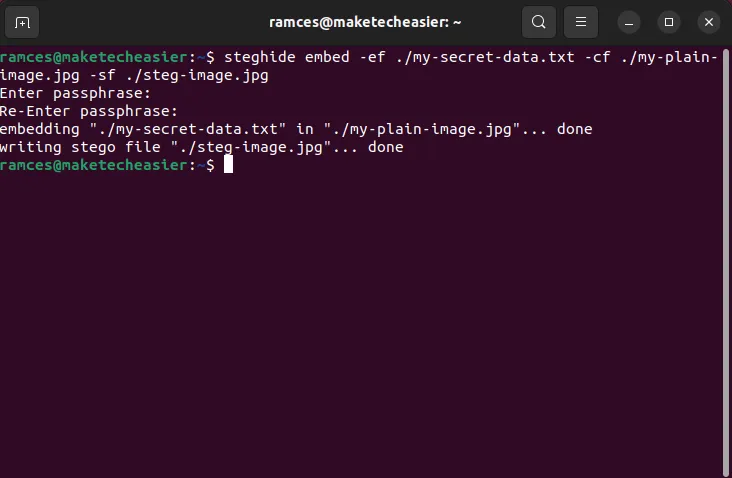

Una volta fatto, puoi eseguire questo comando per creare il tuo primo file steganografico:

steghide embed -ef. /my-secret-data.txt -cf. /my-plain-image.jpg -sf. /steg-image.jpg

Professionisti

- Veloce e facile da usare

- Utilizza checksum per verificare l’integrità dei dati

Contro

- L’output è notevolmente più grande dell’originale

- Modifica piccole parti del file fittizio originale

2. Condividi Stego

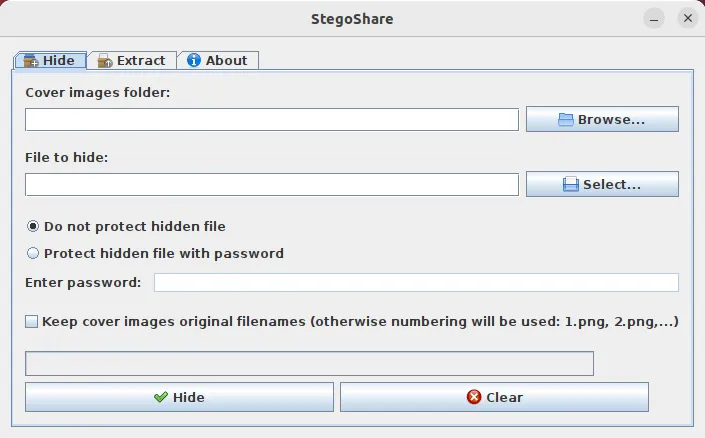

Stegoshare è uno strumento steganografico grafico che fornisce agli utenti un’interfaccia intuitiva per nascondere i dati all’interno dei file immagine. A differenza di steghide, stegoshare eccelle nel consentire di codificare file binari di grandi dimensioni all’interno di più file.

Un altro vantaggio chiave di stegoshare rispetto ad altri strumenti è che è altamente portatile. Ciò significa che puoi distribuire il programma ad altri utenti indipendentemente dal sistema operativo in cui si trovano. Ad esempio, puoi codificare in Linux e ancora decodificarlo su Windows.

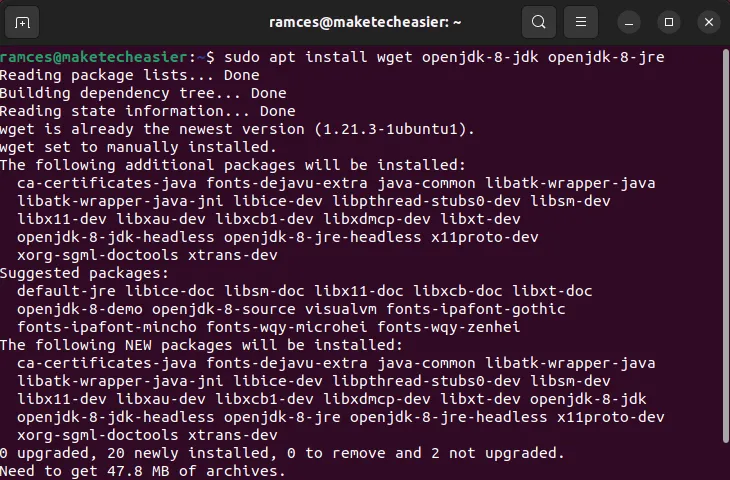

- Per usare stegoshare, devi prima installare le sue dipendenze:

sudo apt install wget openjdk-8-jdk openjdk-8-jre

- Scarica i binari di stegoshare dal sito web dello sviluppatore:

wget http://downloads.sourceforge.net/stegoshare/StegoShare.jar

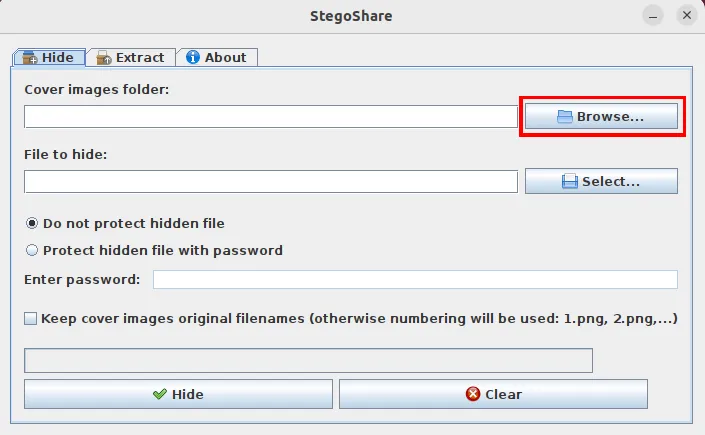

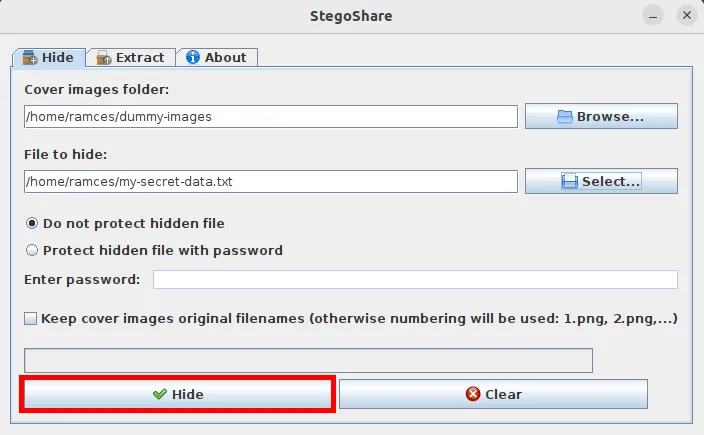

- Esegui il programma e fai clic su “Sfoglia”.

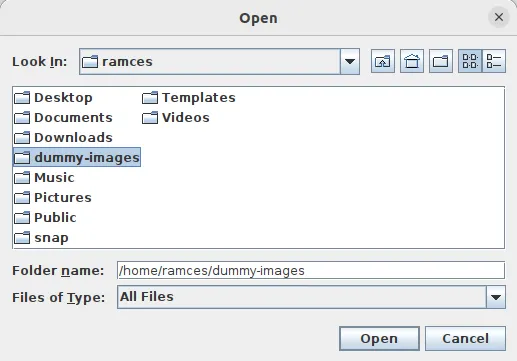

- Seleziona la cartella dell’immagine fittizia.

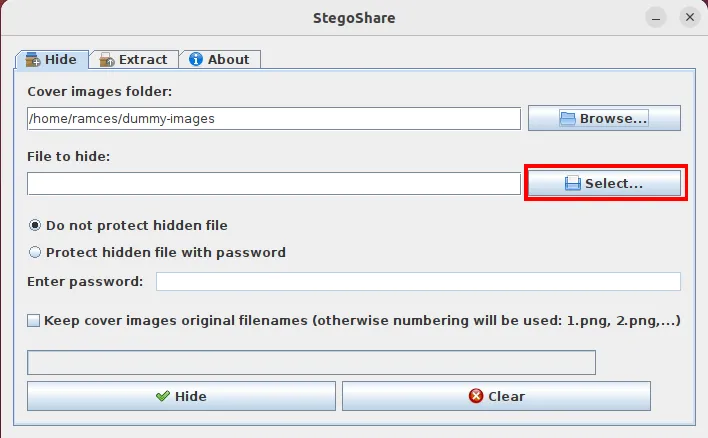

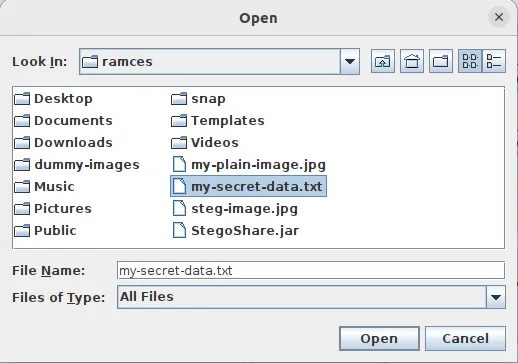

- Fai clic sul pulsante “Seleziona” sotto “Sfoglia”.

- Seleziona il file che desideri nascondere.

- Fai clic sul pulsante “Nascondi” per codificare i tuoi dati segreti nel tuo file fittizio.

Professionisti

- È semplice e facile da usare

- Funziona su qualsiasi piattaforma che esegue Java

Contro

- Produce file di grandi dimensioni

- Gli strumenti di analisi delle immagini possono rilevare l’algoritmo di stegoshare

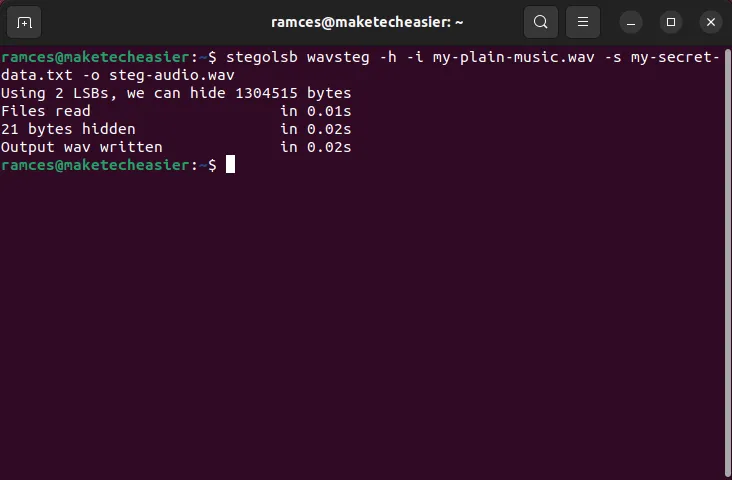

3. Wavsteg

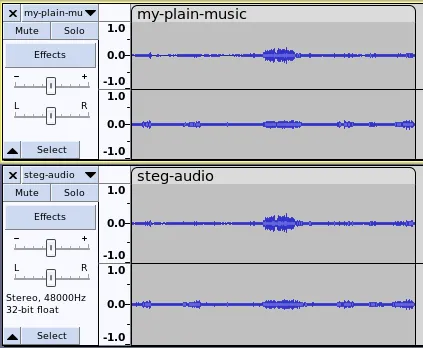

Oltre a incorporare informazioni all’interno delle immagini, puoi anche nascondere le tue informazioni utilizzando file audio. Wavsteg è uno strumento semplice ma efficace che ti consente di fondere dati segreti tra i bit di un file audio digitale.

wWavsteg legge un intero file audio e cerca i suoi “Bit meno significativi”. Queste sono le parti di un file che non cancellano né modificano i dati al suo interno. Ciò significa che un file audio che contiene dati segreti non avrà alcuna differenza udibile rispetto a un file “pulito”.

- Installa le sue dipendenze:

sudo apt install python3 python3-pip

PATH=$PATH:/home/$USER/.local/bin/

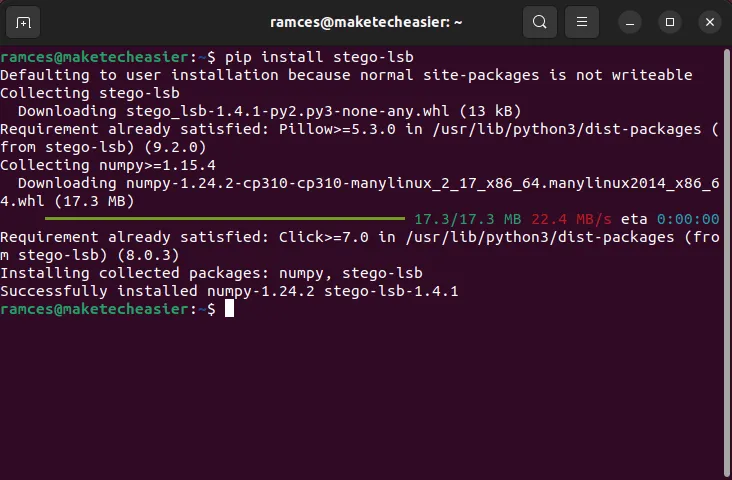

- Installa il programma usando pip:

pip install stego-lsb

- Una volta installato, puoi iniziare a codificare i dati all’interno dei tuoi file audio con il seguente comando:

stegolsb wavsteg -h -i my-plain-music.wav -s my-secret-data.txt -o steg-audio.wav

Professionisti

- È leggero e semplice da usare

- Nessuna differenza udibile tra altri file audio

Contro

- Funziona solo con file di testo

- Può produrre file di grandi dimensioni

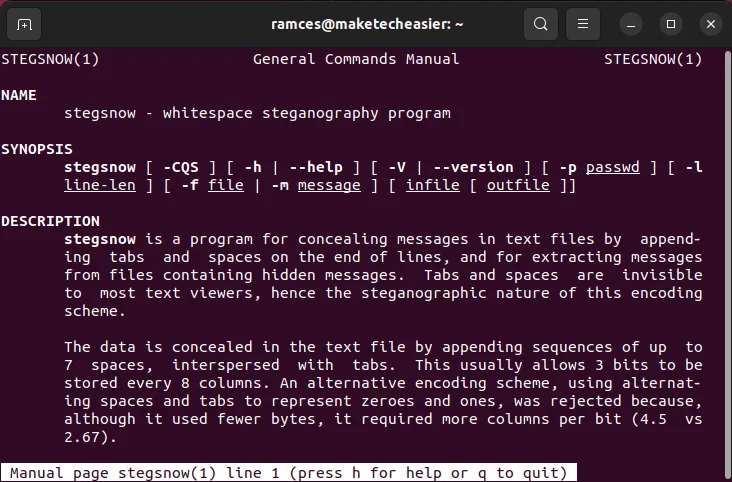

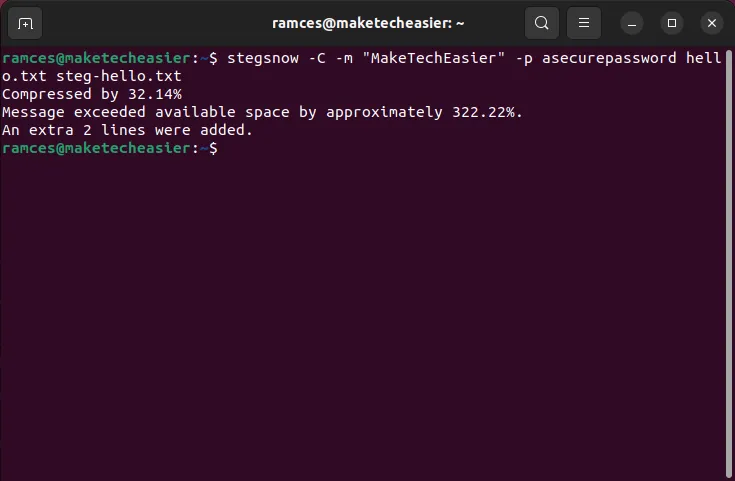

4. Neve

Snow è uno strumento leggero che utilizza spazi bianchi e tabulazioni per nascondere le informazioni all’interno dei file di testo. Ciò significa che, a differenza di altri strumenti steganografici, snow non si basa su formati binari per codificare dati segreti. Questo può essere incredibilmente utile nei casi in cui non è possibile condividere file binari di grandi dimensioni.

Poiché snow si basa solo su testo semplice, è ancora possibile comprimere e crittografare i file in modo simile a un file binario. Pertanto, la neve può produrre file estremamente piccoli che possono fondersi con altri dati di testo.

- Puoi installare snow con il seguente comando:

sudo apt install stegsnow

- Usa il seguente comando per nascondere la frase “MakeTechEasier” all’interno del file “hello.txt”.

stegsnow -C -m "MakeTechEasier"-p asecurepassword hello.txt steg-hello.txt

Professionisti

- Produce piccoli file

- Puoi usare il suo testo di output su qualsiasi programma che accetti testo normale

Contro

- Lo spazio dati può essere estremamente limitato

- Il suo algoritmo di crittografia è relativamente obsoleto

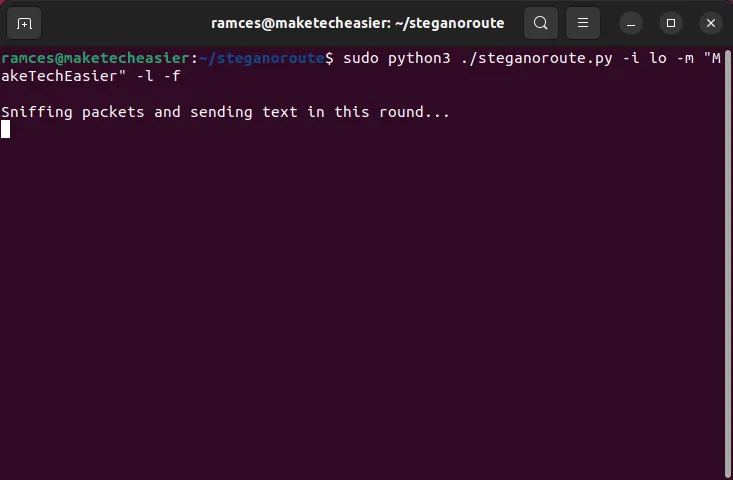

5. Steganoroute

La steganografia digitale tradizionalmente nasconde le informazioni all’interno di un file. Tuttavia, è anche possibile utilizzare la steganografia senza utilizzare file fittizi.

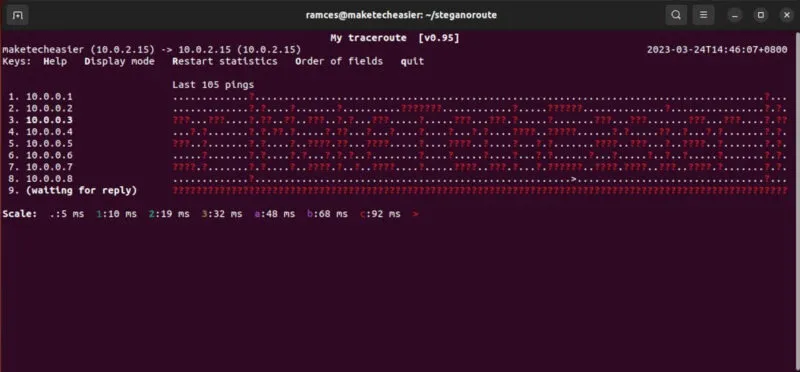

Steganoroute è un innovativo strumento di rete che consente di nascondere le informazioni utilizzando il protocollo TCP. Il modo in cui funziona è che il programma crea pacchetti ICMP falsi che contengono il messaggio che si desidera inviare. Un host può quindi ascoltare il server per i suoi pacchetti falsi e decodificare le sue informazioni utilizzando uno strumento di analisi di rete.

- Installa le dipendenze di steganoroute:

sudo apt install git mtr python3 python-scapy

- Clona il codice sorgente del programma dal suo repository:

git clone https://github.com/stratosphereips/steganoroute.git

- Puoi trasmettere i tuoi messaggi steganoroute eseguendo il seguente comando:

cd. /steganoroute

sudo iptables -I INPUT -p icmp --icmp-type 8 -j DROP

sudo python3. /steganoroute.py -i lo -m "MakeTechEasier"-l

- Verifica se il programma sta trasmettendo correttamente utilizzando lo

mtrstrumento di analisi:

mtr -t your.local.lan.ip

Una volta che è in esecuzione, è inoltre necessario premere Dper stampare il messaggio.

Professionisti

- Non dipende dalla creazione di file fittizi

- Devi solo trasmettere per condividere i messaggi

Contro

- Si basa sulla falsificazione di pacchetti ICMP

- Gli attori malintenzionati possono intercettare i pacchetti e ricostruire il tuo messaggio

Domande frequenti

La steganografia cambierà il comportamento del mio file?

No. Per impostazione predefinita, gli strumenti steganografici mirano a conservare quanti più dati originali possibile. Ciò significa che puoi condividere il tuo file con altri e loro sarebbero comunque in grado di utilizzare e accedere al file originale.

Ho inviato un’immagine steganografica e ha perso il suo messaggio.

Ciò è molto probabilmente dovuto a un problema con il tuo provider di hosting di immagini. La maggior parte dei siti Web di condivisione di immagini oggi tende a comprimere le immagini non appena colpisce i loro server. Questo è un problema per gli strumenti steganografici perché si basano sull’esatta struttura dei dati del file immagine originale.

Pertanto, assicurati che il tuo provider di hosting di immagini non stia comprimendo le immagini che invii sul loro server.

Ci sono degli svantaggi nel nascondere i dati usando la steganografia?

Dipende. Per la maggior parte, strumenti come steghide si basano sull’occultamento dei dati all’interno di normali file digitali. Sebbene la steganografia non cambierà il comportamento di un file, lascerà comunque un’impronta notevole su un file digitale. Questo può essere un problema se un malintenzionato sa che stai usando la steganografia.

Il mio destinatario steganoroute non riceve i miei pacchetti ICMP.

Ciò è molto probabilmente dovuto al fatto che il tuo server steganoroute invia i suoi pacchetti ICMP all’interfaccia sbagliata. Per risolvere questo problema, trova l’interfaccia di rete che desideri utilizzare utilizzando ip addr.

Successivamente, aggiungi l’ -iopzione seguita dalla tua interfaccia di rete. Ad esempio, quanto segue esegue steganoroute attraverso la mia porta ethernet: sudo. /steganoroute.py -i enp3s0 -m "MakeTechEasier"-l.

Credito immagine: Icons8 Team tramite Unsplash . Tutte le modifiche e gli screenshot di Ramces Red.

- Twitta

Lascia un commento