Microsoft Word alimenta un piano di phishing ad alto rischio

Uno schema di phishing scoperto di recente sfrutta i file danneggiati di Microsoft Word per aggirare i meccanismi di sicurezza e raccogliere informazioni di accesso.

Questa campagna allarmante è stata individuata dagli esperti di sicurezza informatica di Any. Run , che hanno segnalato che gli aggressori si mascherano da rappresentanti del personale e delle risorse umane, utilizzando argomenti diversi come bonus e benefit per i dipendenti.

Ad esempio, i file con nomi come “Annual_Benefits_&Bonus_for[name]IyNURVhUTlVNUkFORE9NNDUjIw_.docx” sono appositamente manipolati per apparire corrotti. All’interno di questi documenti si trova una stringa codificata in base64 che decodifica in “##TEXTNUMRANDOM45##”.

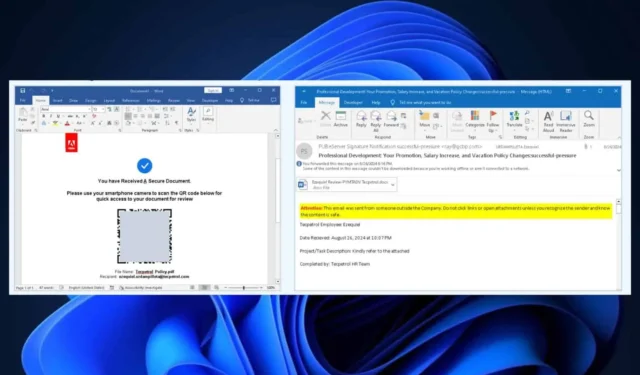

All’apertura di questi documenti, Microsoft Word avvisa gli utenti della corruzione ma riesce comunque a recuperare del testo. Questo testo indica che il file non è accessibile e chiede al destinatario di scansionare un codice QR fornito per recuperare il contenuto.

Ciò che aumenta la credibilità di questi documenti è il loro marchio: riportano i loghi delle aziende prese di mira e includono foto di dipendenti reali.

La scansione del codice QR conduce le vittime a una pagina di accesso Microsoft contraffatta, acquisendo di fatto le loro credenziali.

Sebbene gli attacchi di phishing non siano una novità, questa tattica che prevede l’utilizzo di documenti Word danneggiati rappresenta un nuovo approccio per eludere il rilevamento.

È fondamentale capire che il documento Word in sé non contiene codice dannoso, bensì un codice QR che indirizza gli utenti a un sito di phishing progettato per il furto di credenziali.

Quindi, cosa puoi fare? La soluzione è semplice. Prima di aprire allegati e-mail sospetti (come i recenti tentativi di sextortion), gli amministratori devono eliminare o verificare queste comunicazioni.

🚨ATTENZIONE: potenziale ZERO-DAY, gli aggressori usano file corrotti per eludere il rilevamento 🧵 (1/3)⚠️ L’attacco in corso elude il software #antivirus , impedisce i caricamenti su sandbox e aggira i filtri antispam di Outlook, consentendo alle e-mail dannose di raggiungere la posta in arrivo. Il team #ANYRUN … pic.twitter.com/0asnG72Gm9

— ANY.RUN (@anyrun_app) 25 novembre 2024

Lascia un commento