Guida passo passo per crittografare il tuo disco rigido su Ubuntu

L’implementazione della crittografia del disco è un metodo efficace per salvaguardare i dati sensibili. Senza crittografia in atto, anche una password di sistema robusta potrebbe non essere sufficiente contro l’accesso non autorizzato ai file tramite un sistema operativo alternativo.

La crittografia altera i dati leggibili in un formato illeggibile, noto come testo cifrato, che può essere ripristinato nella sua forma originale solo con una chiave specifica. La maggior parte delle distribuzioni Linux facilita la crittografia completa del disco durante la fase di configurazione o post-installazione.

Questa guida ti guiderà attraverso il processo di protezione del tuo disco in Ubuntu, sia che tu stia installando il sistema per la prima volta, sia che tu stia aggiungendo la crittografia a un sistema già esistente.

Informazioni sulla crittografia completa del disco

Full Disk Encryption (FDE) protegge l’intera unità di archiviazione, coprendo tutti i file e i dati di sistema vitali. Ad esempio, all’avvio, dovrai immettere una passphrase o una chiave per accedere all’unità prima di effettuare l’accesso al tuo account utente.

Per la massima sicurezza, è ideale crittografare l’intero disco durante il processo di installazione di Linux. Ciò garantisce che sia le partizioni di sistema che le aree di swap siano protette, consentendo un’esperienza di crittografia fluida e senza complicazioni. Tuttavia, vale la pena notare che la crittografia completa del disco potrebbe influire leggermente sulle prestazioni, specialmente su macchine più vecchie.

Vantaggi e svantaggi della crittografia del disco

Sebbene la crittografia di un intero disco rigido rappresenti un caso convincente per la sicurezza, presenta anche alcune sfide. Esploriamo questi vantaggi e svantaggi.

Vantaggi della crittografia del disco

- Protezione avanzata della privacy

- L’accesso al sistema operativo e ai suoi file è limitato a coloro che possiedono la chiave di crittografia

- Impedisce la sorveglianza non autorizzata da parte di agenzie statali o hacker

Svantaggi della crittografia del disco

- Interagire con i file system Linux su diverse distribuzioni può essere complicato o addirittura irrealizzabile

- Il recupero dei dati da partizioni crittografate può essere impossibile

- Una chiave di decrittazione persa può causare la perdita permanente dei dati

Preparazione all’installazione

Per ottenere i migliori risultati con la crittografia di Ubuntu, avvia il processo a livello di sistema operativo durante l’installazione. La crittografia di una configurazione Ubuntu attiva non è pratica, quindi assicurati che tutti i file essenziali siano sottoposti a backup su Dropbox, Google Drive o dischi rigidi esterni. Dopodiché, sarai pronto per reinstallare Ubuntu.

Per prima cosa scaricate la versione più recente di Ubuntu e preparate una chiavetta USB con una capacità minima di 2 GB.

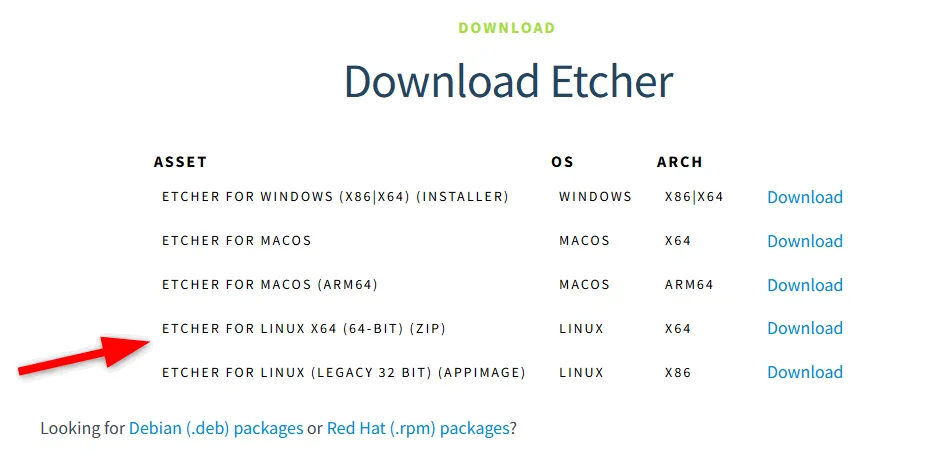

Avrai bisogno di un software per creare un disco USB live; scarica lo strumento Etcher . Decomprimi il file scaricato, quindi eseguilo cliccando con il tasto destro del mouse sul file estratto o premendo Invio sul file evidenziato.

In Etcher, fai clic sul pulsante Seleziona immagine e vai all’immagine ISO di Ubuntu scaricata in precedenza. Inserisci la tua unità flash USB ed Etcher dovrebbe rilevarla e selezionarla automaticamente per te. Infine, fai clic sul pulsante Flash! per avviare il processo di creazione USB.

Una volta completato il processo, riavvia il computer con la chiavetta USB ancora collegata, accedi alle impostazioni del BIOS e scegli di avviare da USB.

Abilitazione della crittografia completa del disco durante l’installazione di Ubuntu

Ubuntu fornisce un’opzione di crittografia completa del disco user-friendly durante l’installazione, semplificando il processo tramite l’integrazione di LUKS (Linux Unified Key Setup), uno standard di crittografia del disco ben noto. Una volta attivata la crittografia, non può essere disattivata senza riformattare il disco.

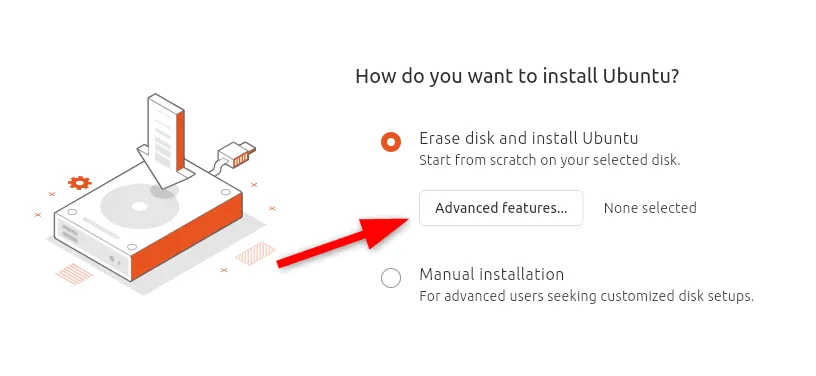

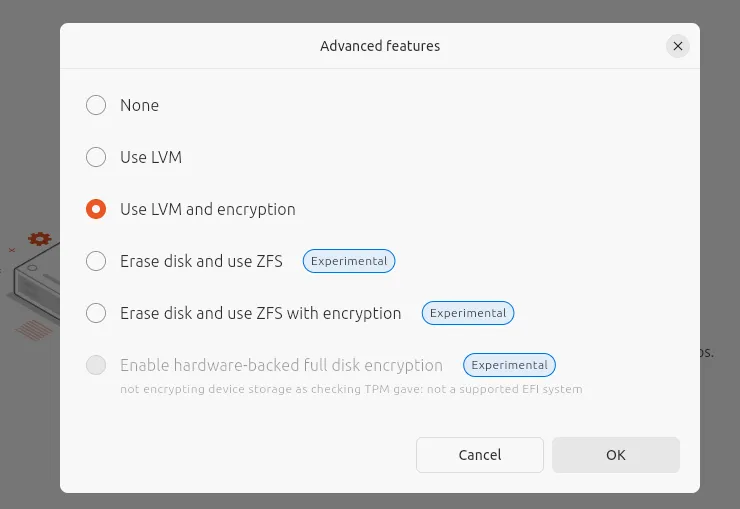

Inizia avviando dal tuo supporto di installazione di Ubuntu. Quando raggiungi la fase di partizionamento, seleziona Advanced Features per abilitare la crittografia.

Quindi, seleziona l’ opzione Usa LVM e crittografia . LVM (Logical Volume Management) consente una gestione più flessibile dello spazio su disco, semplificando il ridimensionamento delle partizioni o la gestione di più volumi logici.

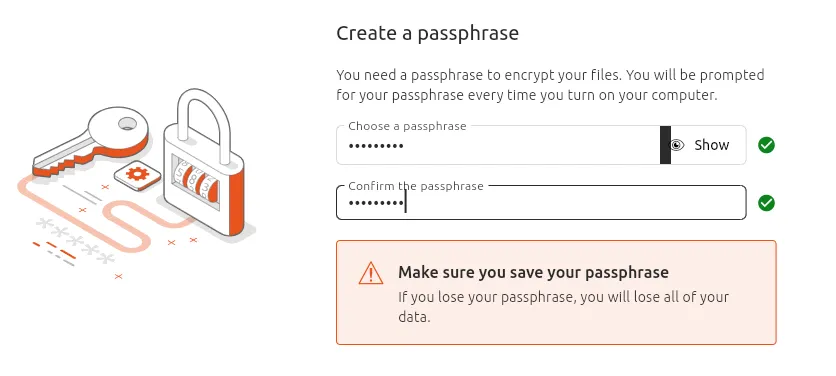

Verrà quindi creata una chiave di sicurezza (password), che sarà necessaria ogni volta che si avvia il sistema per accedere all’unità crittografata.

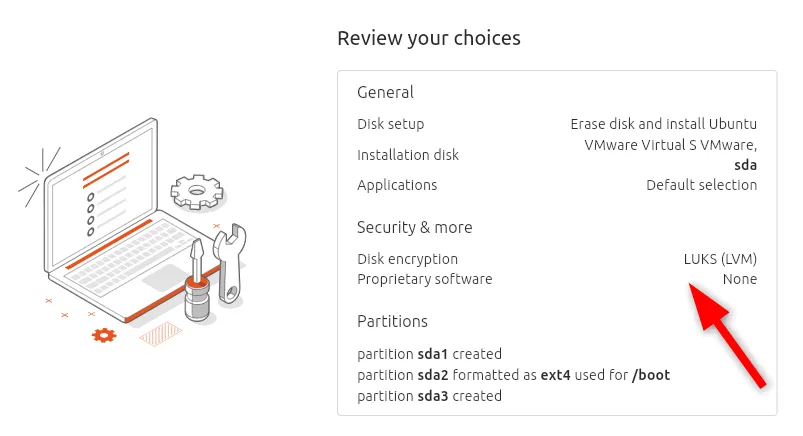

Infine, l’installer mostrerà il nuovo layout di partizione, incluse le configurazioni LVM. Con la crittografia attivata, queste configurazioni saranno codificate in modo sicuro. Rivedi e conferma le tue modifiche prima di procedere.

Dopo aver completato la configurazione, termina l’installazione e riavvia il sistema. Ogni volta che avvii, ti verrà richiesto di immettere la chiave di sicurezza per decriptare l’unità; senza di essa, i dati archiviati saranno irraggiungibili.

È importante notare che non è possibile applicare la crittografia full-disk a una versione di Ubuntu già installata. Tuttavia, esistono opzioni per crittografare directory o partizioni specifiche utilizzando LUKS o altri strumenti simili.

Protezione del disco dopo l’installazione

Se Ubuntu è già in esecuzione sul tuo computer e preferisci non sottoporti a una reinstallazione completa, puoi comunque migliorare la sicurezza del tuo sistema crittografando aree specifiche, come la directory home e lo spazio di swap. La directory home include comunemente file sensibili specifici dell’utente, mentre il sistema operativo utilizza lo spazio di swap per l’archiviazione RAM temporanea.

La crittografia della directory home e delle aree di swap dopo l’installazione aggiunge un ulteriore livello di sicurezza, proteggendo i dati senza richiedere un aggiornamento completo del sistema. Questo processo è abbastanza semplice; tuttavia, assicurati sempre di mantenere riservata la tua passphrase di ripristino per evitare qualsiasi potenziale perdita di dati.

Per iniziare, dovrai installare i pacchetti Ecryptfs-utils e Cryptsetup per la crittografia parziale:

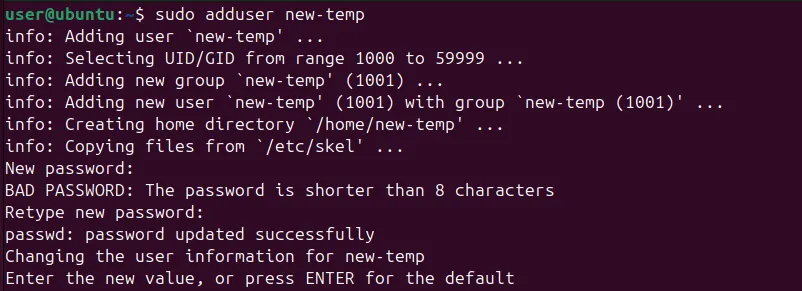

Non puoi crittografare una directory home attiva mentre sei loggato. Per procedere, crea un account utente temporaneo:

Segui le istruzioni per stabilire una password e fornire le informazioni utente. Quindi, assegna all’utente appena creato i permessi sudo:

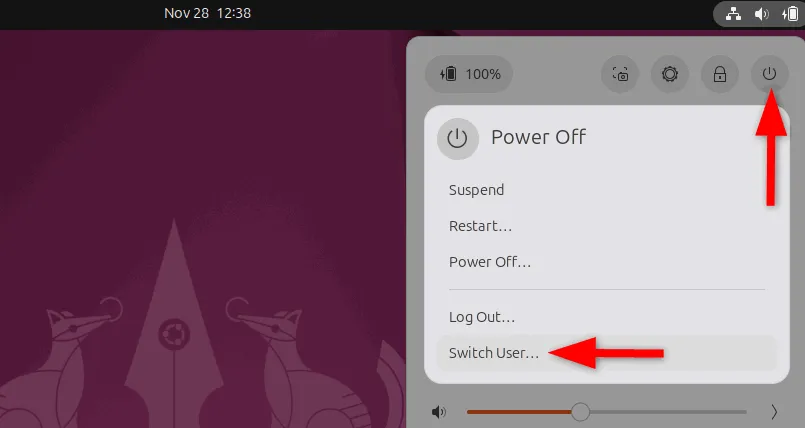

Disconnettersi e passare all’utente temporaneo tramite il menu di accensione:

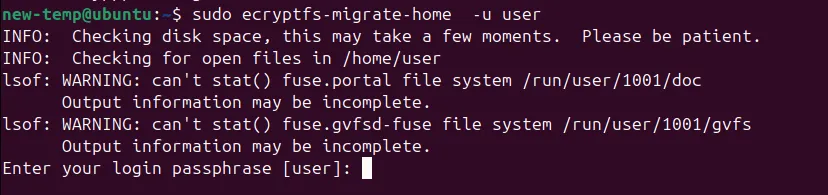

Ora procediamo a crittografare la directory home dell’utente di destinazione:

Sostituisci con il nome utente effettivo dell’utente primario. Ti verrà richiesta la password dell’utente primario. A seconda delle dimensioni della directory, questa operazione potrebbe richiedere un po’ di tempo.

Una volta completata la crittografia, esci dall’utente temporaneo e torna al tuo account originale. Convalida la crittografia creando e accedendo a un file di prova:

Se la creazione e la lettura del file hanno esito positivo, la crittografia è stata applicata correttamente.

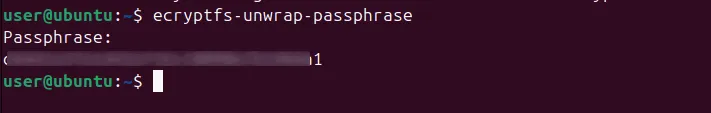

Inoltre, per ridurre il rischio di perdere l’accesso ai dati, è consigliabile documentare la passphrase di recupero eseguendo il seguente comando:

Quando richiesto, inserisci la tua password di accesso.

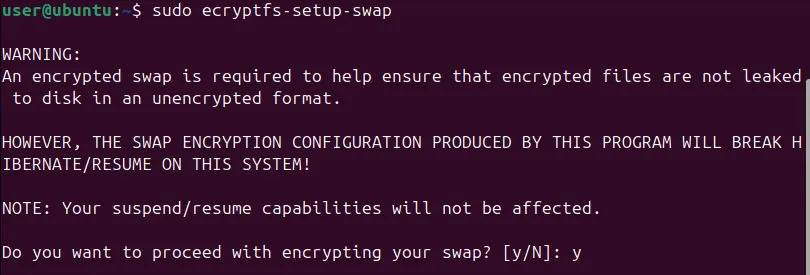

Crittografia dello spazio di swap

Lo spazio di swap estende la memoria fisica (RAM) utilizzando l’archiviazione su disco. La crittografia di questo spazio di swap assicura che le informazioni riservate non risiedano nella memoria virtuale non protetta. Tuttavia, questa azione potrebbe potenzialmente influire sulla funzionalità di sospensione/ripresa del sistema.

Per creare uno spazio di swap sul tuo sistema Linux, puoi optare per la creazione di un file di swap o di una partizione di swap. Se hai già un file di swap, puoi controllare i tuoi spazi di swap correnti usando:

Per crittografare lo spazio di swap, eseguire:

Successivamente, elimina l’utente temporaneo:

Inoltre, durante il processo di crittografia, verrà creato un backup della directory home, che puoi trovare in “ /home” eseguendo il ls -lh /homecomando.

Se tutto funziona correttamente, puoi rimuovere in sicurezza il backup con il seguente comando:

Conclusione

Che tu stia creando una nuova configurazione o rafforzandone una esistente, la crittografia fornisce un livello fondamentale di difesa. Inoltre, puoi anche impiegare strumenti come Cryptsetup con LUKS per la crittografia a livello di partizione o di unità intera, oppure optare per programmi di facile utilizzo come VeraCrypt.

Tieni presente che la crittografia è solo una componente di un framework di sicurezza più ampio. Per rafforzare la privacy del tuo laptop Linux, prendi in considerazione di combinarla con misure aggiuntive come firewall e autenticazione multifattoriale per una protezione completa dei dati.

Il credito per l’immagine va a Lock on hdd or harddrive di DepositPhotos. Tutte le modifiche e gli screenshot sono di Haroon Javed.

Lascia un commento