Che cosa sono i malware a livello kernel e come proteggersi

Il malware si presenta in molte forme, ma il malware a livello kernel è tra i più pericolosi. Cosa lo rende così minaccioso e come puoi difenderti? Esploriamo i dettagli di seguito.

Che cosa sono i malware a livello kernel?

Il kernel è il componente principale di un sistema operativo, responsabile della gestione di tutte le interazioni tra hardware e software. Opera a un livello di privilegio elevato noto come “modalità kernel”, che gli conferisce accesso illimitato a tutte le risorse di sistema, tra cui memoria, CPU e dispositivi connessi. Il malware che infetta e manipola questo livello privilegiato è noto come malware a livello kernel.

Tale malware sfrutta gli elevati privilegi del kernel, consentendogli di eseguire attività dannose con un rilevamento minimo. Operando a questo basso livello, può eludere le misure di sicurezza, persistere e ottenere il controllo sulle operazioni di sistema critiche.

Di seguito sono riportati alcuni esempi comuni di malware a livello kernel:

Rootkit del kernel: questa è una delle forme più note di malware a livello di kernel che garantisce a un aggressore il controllo remoto non rilevato di un computer. Questo accesso consente loro di compromettere la sicurezza, installare altro malware, monitorare l’attività o utilizzare il dispositivo in attacchi DDoS.

Bootkit: è un tipo di rootkit che infetta il BIOS del PC o il Master Boot Record (MBR) per caricare codice dannoso prima che il sistema operativo venga caricato. Possono installare codice dannoso a livello di kernel e persistere attraverso riavvii e reinstallazioni del sistema operativo.

Trojan in modalità kernel: dotati di privilegi più elevati, questi trojan possono eludere efficacemente il rilevamento sostituendo i processi o integrandosi in altri processi.

Ransomware a livello kernel: questo tipo di ransomware usa i privilegi del kernel per crittografare i dati o impedire agli utenti di accedere al sistema. Può aggirare la sicurezza in modo più efficiente e rendere difficile il ripristino.

Come proteggersi dal malware a livello kernel

Fortunatamente, è piuttosto difficile per il malware a livello kernel infettare il tuo PC. Questo tipo di malware richiede autorizzazioni elevate che il sistema operativo non concede a programmi non autorizzati. Pertanto, il malware a livello kernel in genere si basa sullo sfruttamento di vulnerabilità note o sull’ottenimento di accesso fisico o remoto a un account amministratore.

I sistemi di sicurezza per PC sono progettati per rilevare e prevenire attacchi malware a livello kernel. Anche se qualcuno tentasse di installare intenzionalmente tale malware, i meccanismi di sicurezza del sistema operativo probabilmente bloccherebbero l’installazione.

Tuttavia, hai ancora bisogno di funzionalità di sicurezza abilitate sul tuo PC per ridurre al minimo le vulnerabilità e rilevare tempestivamente gli attacchi. Segui i passaggi sottostanti per difenderti dal malware a livello di kernel:

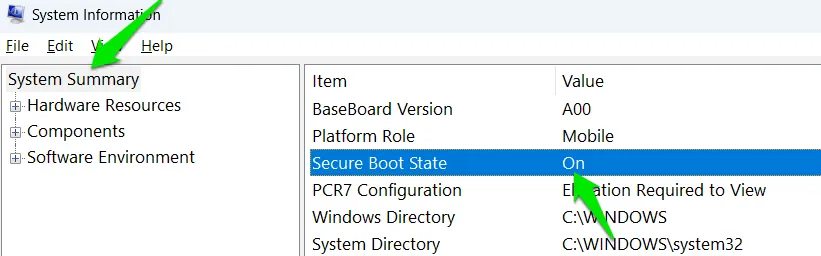

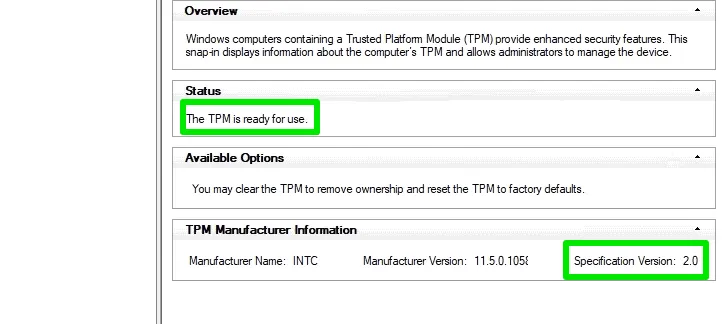

Assicurarsi che Secure Boot e TPM 2.0 siano abilitati

Secure Boot e TPM 2.0 (Trusted Platform Module) sono funzionalità di sicurezza essenziali in Windows e sono cruciali per la difesa contro malware a livello kernel. Ecco perché sono richiesti anche per l’installazione di Windows 11.

Secure Boot verifica la firma digitale di tutti i software durante l’avvio, bloccando l’esecuzione di qualsiasi software non verificato.

TPM 2.0 è un chip di sicurezza fisica che memorizza hash crittografici del processo di avvio. Rileva qualsiasi manomissione confrontando questi hash a ogni avvio e avvisa gli utenti se trova modifiche.

Per verificare se Secure Boot è abilitato, cerca “system information” in Windows Search e apri l’ app System Information . Troverai il valore Secure Boot State in System Summary . Assicurati che sia impostato su On .

Per verificare che TPM 2.0 sia abilitato (o supportato), premere Windows+ Re digitare tpm.mscnella finestra di dialogo Esegui.

Se uno di questi è disabilitato, accedi a BIOS/UEFI e abilita il valore nella categoria Security . Abilitare Secure Boot dovrebbe essere semplice, ma TMP 2.0 è un chip hardware che il tuo PC potrebbe non avere.

Abilitare la sicurezza basata sulla virtualizzazione in Windows

La sicurezza basata sulla virtualizzazione (VBS) utilizza la virtualizzazione hardware per eseguire processi di sistema critici in un ambiente isolato per impedire alle app dannose di manometterli. Poiché il malware a livello kernel spesso sfrutta le vulnerabilità nei processi di sistema critici, questa funzionalità li proteggerà.

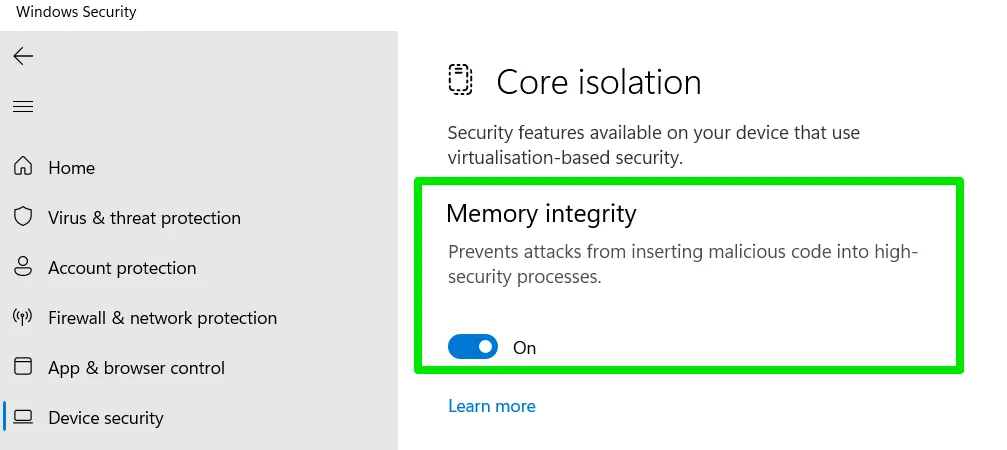

In Windows Search, digita “windows security” e apri l’ app Windows Security . Vai su Device Security -> Core isolation e assicurati che Memory integrity sia attivato .

Imposta il Controllo Account Utente (UAC) su Sicurezza Massima

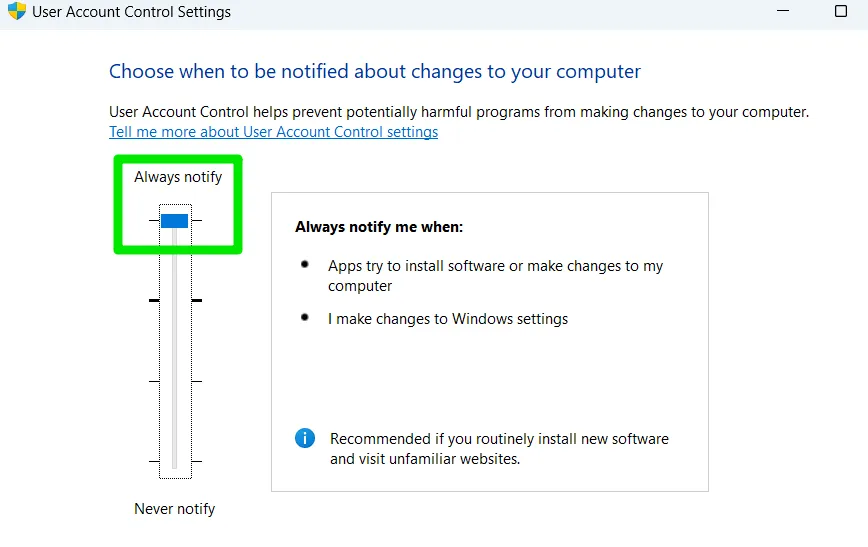

UAC protegge il tuo PC impedendo alle app di installare o apportare modifiche al tuo PC senza il tuo permesso. Puoi impostarlo sulla massima sicurezza in modo che Windows chieda sempre il tuo permesso quando tu o un’app tenta di installare qualcosa o modificare un’impostazione.

Cerca “uac” in Windows Search e clicca su Modifica impostazioni Controllo account utente . Imposta il cursore qui su Notifica sempre in alto.

Mantieni il PC aggiornato

Come accennato in precedenza, il malware a livello kernel spesso sfrutta le vulnerabilità per infettare il PC. Mantenere il sistema aggiornato assicura la tempestiva patching delle vulnerabilità note, impedendo ai programmi dannosi di sfruttarle.

Assicuratevi di aggiornare Windows, i driver e il BIOS/UEFI alle versioni più recenti.

Windows: per aggiornare Windows, vai su Windows Update in Impostazioni di Windows e clicca su Controlla aggiornamenti . Se dice Sei aggiornato , è tutto a posto. Altrimenti, scarica e installa gli aggiornamenti consigliati.

Driver: sono i più vulnerabili, poiché vengono caricati durante il processo di avvio e un driver compromesso può abilitare l’infezione a livello di kernel. Puoi usare uno strumento di aggiornamento driver come iObit Driver Booster per aggiornare automaticamente tutti i driver.

BIOS/UEFI: è un po’ difficile aggiornare BIOS/UEFI, poiché bisogna farlo manualmente, ma fortunatamente questi aggiornamenti sono rari.

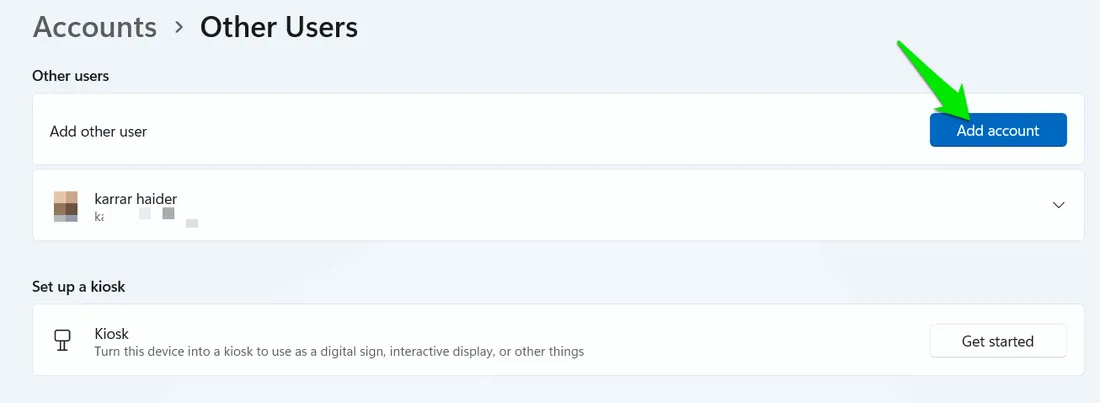

Utilizzare l’account utente standard per l’uso quotidiano

L’account utente standard ha un accesso limitato a molte funzioni, ma è abbastanza buono per l’uso quotidiano. Essendo limitato, limita anche la capacità del kernel-malware di infettare il dispositivo.

Per creare un account standard, apri Impostazioni di Windows e vai su Account -> Altri utenti . Fai clic su Aggiungi account per creare un nuovo account e assicurati di selezionare Account standard invece di Amministratore.

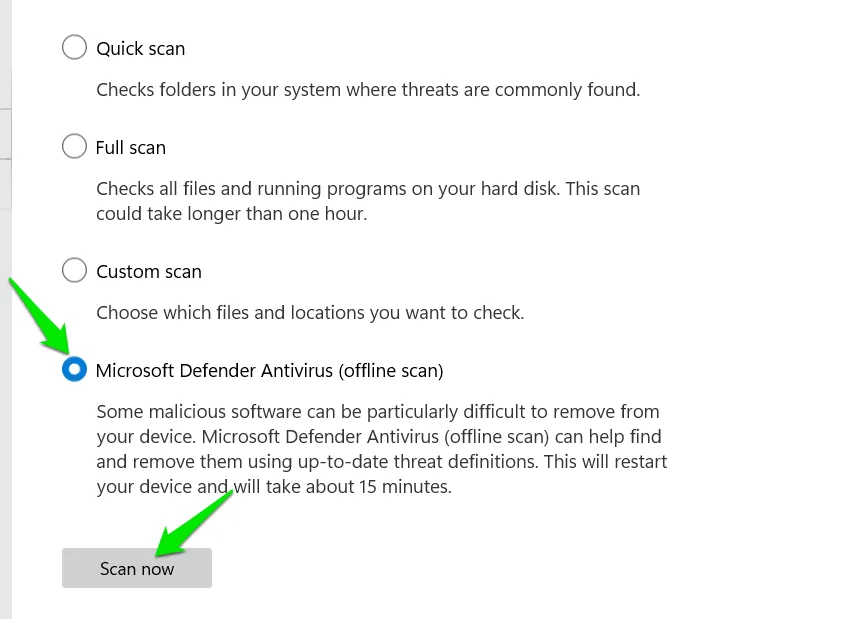

Esegui occasionalmente la scansione all’avvio

La scansione all’avvio è una funzione standard nella maggior parte dei software antivirus, incluso Microsoft Defender. Questa scansione riavvia il PC e lo analizza prima che il sistema operativo si carichi completamente. È molto efficace contro i malware a livello di kernel, in quanto può rilevarli prima che cerchino di nascondersi dal sistema operativo. Di tanto in tanto, eseguila per assicurarti che il tuo PC sia pulito.

Per eseguire questa scansione in Windows, cerca “sicurezza di Windows” nella Ricerca di Windows e apri l’ app Sicurezza di Windows .

Passa a Protezione da virus e minacce -> Opzioni di scansione e seleziona Microsoft Defender Antivirus (scansione offline) . Quando clicchi su Esegui scansione ora , ti verrà chiesto di riavviare il PC per la scansione.

Evitare di eseguire programmi rischiosi

Questo è un consiglio generale per evitare tutti i tipi di rischi per la sicurezza del sistema, ma è particolarmente importante quando si tratta di malware a livello di kernel. Non può accedere al kernel senza disabilitare le funzionalità di sicurezza del sistema operativo. Ciò significa che il malware a livello di kernel darà chiari segnali d’allarme, come la richiesta di disabilitare le funzionalità di sicurezza per eseguire l’app.

Fai attenzione a scaricare software sospetti, come hack di videogiochi o programmi premium piratati. Se un’app richiede di disattivare specifiche protezioni di sicurezza, il rischio potenziale probabilmente supera qualsiasi vantaggio che potrebbe offrire.

Cosa fare se il tuo PC viene infettato

Utilizzo insolitamente elevato della CPU, blocchi, crash (BSOD) e attività di rete sospette sono segnali comuni di infezione da malware a livello kernel. Se pensi che il tuo PC sia infetto, devi agire immediatamente. Sfortunatamente, hai opzioni limitate, poiché il malware può essere molto appiccicoso.

Utilizzare un software antivirus con funzione di rimozione dei rootkit

La maggior parte dei software antivirus con funzionalità di rimozione dei rootkit può rimuovere la maggior parte dei tipi di malware a livello kernel. Consigliamo Malwarebytes , in quanto ha una funzionalità di rimozione dei rootkit dedicata che è molto efficace.

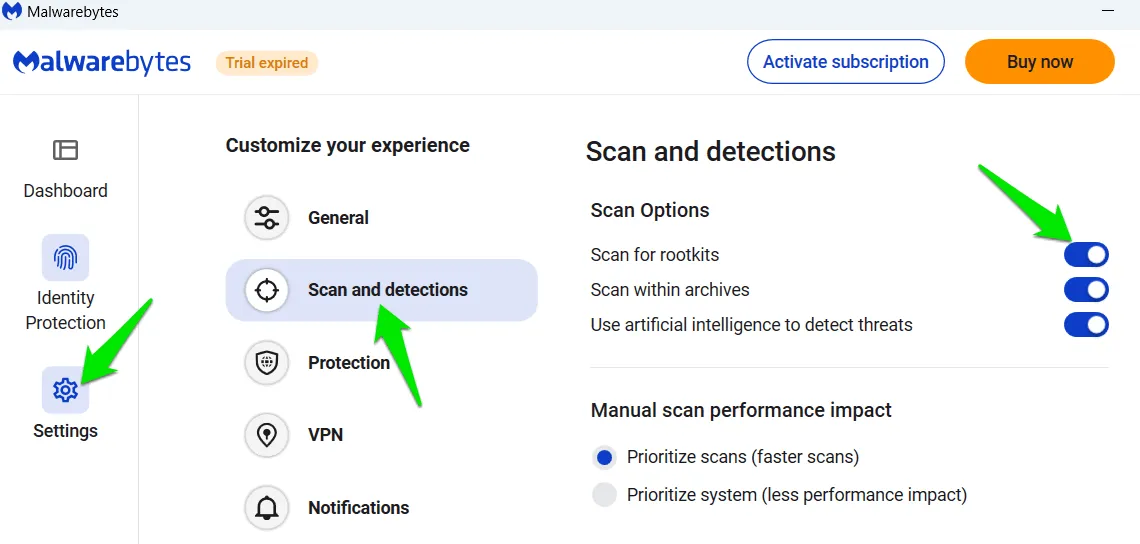

Dovrai prima abilitare la funzione di scansione rootkit, poiché è disabilitata di default. Fai clic su Impostazioni in Malwarebytes, quindi vai alla sezione Scansione e rilevamento . Abilita l’ opzione Scansione per rootkit .

La scansione successiva includerà anche la funzione di scansione rootkit, che potrebbe individuare il malware a livello kernel che sta infettando il PC.

Esegui scansione all’avvio

Come accennato in precedenza, una scansione all’avvio può rilevare malware a livello di kernel che dipende dal nascondersi prima del processo di avvio. Puoi eseguire la scansione di Microsoft Defender come abbiamo fatto in precedenza oppure utilizzare un’app di terze parti. Avast One ha una potente funzionalità di scansione all’avvio che puoi provare se Microsoft Defender fallisce.

Reinstallare Windows

Se il software di sicurezza non riesce a catturare malware a livello kernel, reinstallare Windows dovrebbe risolvere il problema. Dovresti effettuare una nuova installazione, poiché l’immagine corrente potrebbe essere infetta. Esistono diversi modi per installare Windows 11, quindi scegli il metodo che preferisci.

In generale, il malware a livello kernel può essere estremamente pericoloso, ma è difficile per gli hacker introdurlo nel tuo dispositivo. Se hai problemi a sbarazzarti del malware a livello kernel, l’aggiornamento/reinstallazione del BIOS può risolvere il problema. Puoi anche rivolgerti a un professionista per riprogrammare il BIOS e cancellare la CMOS.

Credito immagine: Freepik . Tutti gli screenshot sono di Karrar Haider.

Lascia un commento