Come eseguire la valutazione del rischio di sicurezza informatica

Una valutazione del rischio di sicurezza informatica valuta le minacce ai sistemi IT e ai dati della tua organizzazione e identifica opportunità di miglioramento nei programmi di sicurezza informatica. Aiuta inoltre le aziende a comunicare i rischi ad altri utenti e a prendere decisioni informate sull’implementazione di risorse per mitigare i rischi per la sicurezza. In questo post, discuteremo di come eseguire una valutazione del rischio di sicurezza informatica.

Eseguire la valutazione del rischio di sicurezza informatica

Per valutare il livello di sicurezza informatica della tua organizzazione, segui i passaggi indicati di seguito.

- Separa le tue risorse in base alla loro criticità

- Valutare e analizzare il rischio

- Aggiungere strumenti e controlli di sicurezza

Discutiamone in dettaglio.

1] Separa le tue risorse in base alla loro criticità

Il primo passo cruciale è classificare i tuoi asset in base alla loro criticità per il tuo business. Immagina di costruire un muro di sicurezza attorno alle tue risorse più preziose.

Questo approccio assicura che la maggior parte delle risorse siano allocate per proteggere i dati più importanti. È essenziale stabilire uno standard chiaro per determinare l’importanza delle risorse, tenendo conto di fattori quali implicazioni legali, potenziali sanzioni finanziarie e valore aziendale complessivo. Devi redigere una policy di sicurezza delle informazioni che aderisca a uno standard che hai impostato in cui ogni risorsa dovrebbe essere classificata come critica, importante o minore in base alla sua importanza.

2] Valutare e analizzare il rischio

Alcuni tipi di informazioni sono più sensibili di altri. Non tutti i venditori offrono lo stesso livello di sicurezza. Quindi, devi tenere conto di sistema, rete, software, informazioni, dispositivi, dati e altri fattori correlati quando accedi al rischio

Successivamente, devi analizzare il rischio. Dove devi assegnare un punteggio in base alla probabilità di accadimento e all’impatto . In base a questo, puoi decidere quale vite stringere per prima. Quindi, ad esempio, se stai gestendo un data warehouse che archivia informazioni pubbliche, molto probabilmente assegnerai meno risorse per proteggerlo poiché le informazioni sono intrinsecamente pubbliche. Mentre, se stai gestendo un database che contiene informazioni sanitarie dei clienti, proverai a integrare quante più viti di sicurezza possibili.

3] Aggiungere strumenti e controlli di sicurezza

Successivamente, è fondamentale definire e implementare controlli di sicurezza. Questi controlli sono essenziali per gestire efficacemente i potenziali rischi, eliminandoli o riducendo significativamente la possibilità che si verifichino.

I controlli sono indispensabili quando si tratta di affrontare ogni potenziale rischio. Pertanto, l’intera organizzazione deve implementare e garantire che i controlli del rischio siano costantemente applicati.

Ora parleremo di alcuni degli strumenti di valutazione del rischio che è necessario utilizzare.

- Quadro NIST

- Valutazioni della sicurezza della rete

- Strumento di valutazione del rischio del fornitore

Parliamone in dettaglio.

1] Quadro NIST

Il NIST Cybersecurity Framework è un processo per monitorare, valutare e rispondere alle minacce mantenendo la sicurezza dei dati. Offre linee guida per gestire e ridurre i rischi per la sicurezza informatica e migliorare la comunicazione sulla gestione dei rischi informatici. Identifica la minaccia, la rileva, protegge i tuoi asset da essa, risponde e ripristina quando necessario. È una soluzione proattiva che ti consente di modificare e impostare l’approccio alla sicurezza informatica della tua organizzazione. Vai su nist.gov per saperne di più su questo framework.

2] Strumenti di valutazione della sicurezza della rete

Una valutazione della sicurezza di rete è come un check-up per la sicurezza della tua rete. Aiuta a trovare debolezze e rischi nel tuo sistema. Esistono due tipi di valutazioni: una mostra debolezze e rischi, e l’altra simula attacchi reali. L’obiettivo è trovare potenziali punti di ingresso per costosi attacchi informatici, che provengano dall’interno o dall’esterno dell’organizzazione.

Esistono alcuni strumenti che possono aiutarti nelle valutazioni della sicurezza della rete, come NMAP e Nikto.

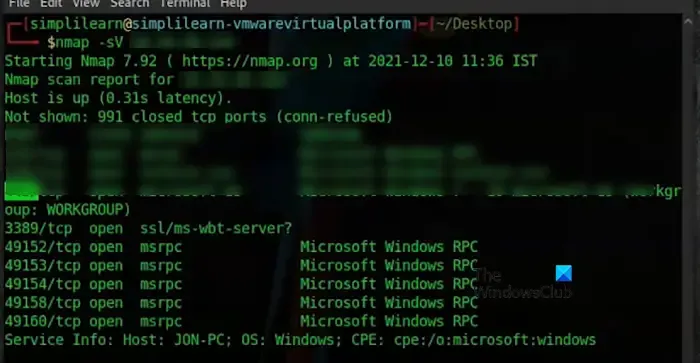

Parliamo prima di NMAP. È uno scanner di sicurezza open source, uno scanner di porte e uno strumento di esplorazione di rete. Identifica e rimuove dispositivi, firewall, router e porte aperte e vulnerabili e aiuta nell’inventario di rete, nella mappatura e nella gestione delle risorse. Vai su nmap.org per scaricare e utilizzare questo strumento.

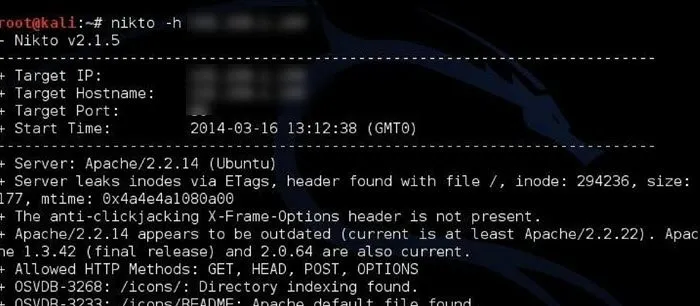

NIKTO è un altro strumento open source che analizza il tuo sito web e annota potenziali vulnerabilità di sicurezza. Cerca e trova scappatoie, caricamenti non configurati correttamente e altri errori nello script. Puoi scaricare Nikto da github.com .

3] Strumento di valutazione del rischio del fornitore

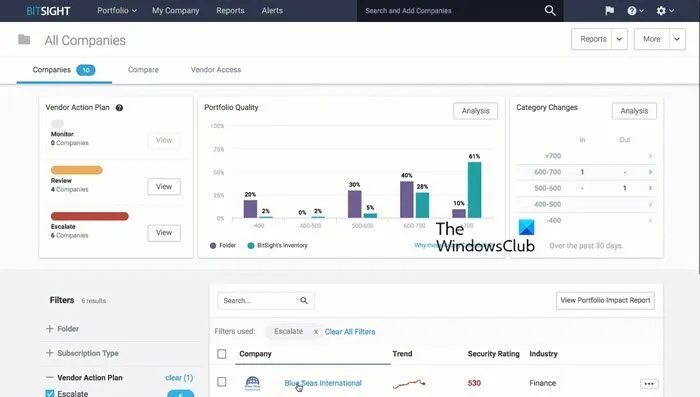

Non dovresti pensare solo alla sicurezza della tua organizzazione, ma anche a quella del tuo fornitore. Gli strumenti di Vendor Risk Management (VRM) aiutano a identificare, tracciare, analizzare e mitigare i potenziali rischi nelle relazioni con terze parti. Il software di gestione dei rischi di terze parti assicura un onboarding fluido e una due diligence approfondita.

Per valutare il rischio derivante dai tuoi fornitori, puoi utilizzare VRM quali Tenable, Sprinto, OneTrust, BitSight e altri.

Quali sono i 5 passaggi della valutazione del rischio per la sicurezza?

Cos’è la matrice di valutazione del rischio per la sicurezza informatica?

La matrice di valutazione del rischio 5×5 ha cinque righe e colonne. Categorizza i rischi in 25 celle in base a gravità e probabilità. Puoi e dovresti creare una matrice 5×5 quando esegui la tua valutazione del rischio.

Lascia un commento