Installa KB5037768 per correggere la vulnerabilità PLUGScheduler in Windows 10

Microsoft ha segnalato una vulnerabilità di sicurezza PLUGScheduler (CVE-2024-26238), che consente agli autori delle minacce di accedere al sistema interessato.

Intitolato Microsoft PLUGScheduler Scheduled Task Elevation of Privilege Vulnerability, è stato segnalato a Microsoft da Synacktiv . Quest’ultimo ha una pagina dedicata che descrive in dettaglio la vulnerabilità e i suoi effetti sui dispositivi Windows 10. La descrizione del problema recita:

La vulnerabilità è stata segnalata per la prima volta il 22 gennaio 2024, riconosciuta da MSRC (Microsoft Security Response Center) il 1 febbraio 2024 e una relativa patch è stata rilasciata il 14 maggio 2024, insieme all’aggiornamento KB5037768. Microsoft ha assegnato alla vulnerabilità PLUGScheduler un livello di gravità Importante!

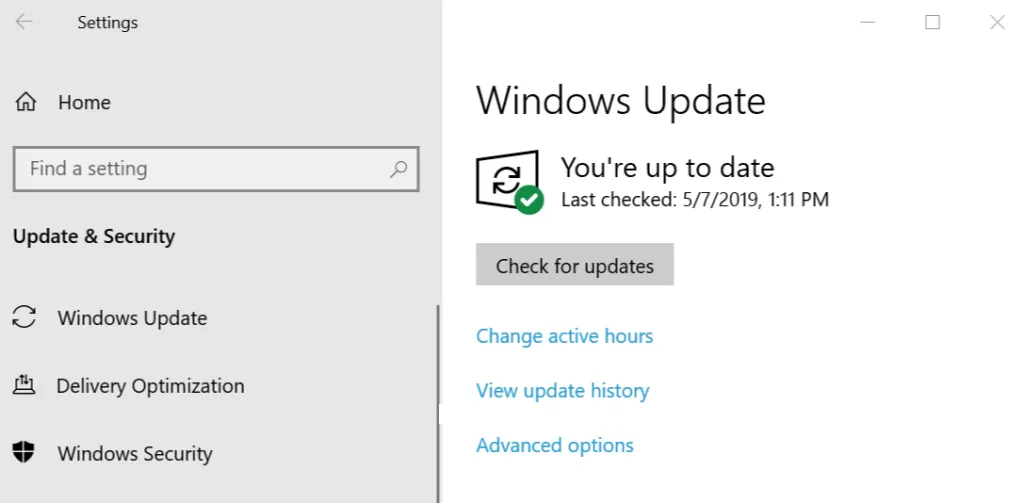

Per correggere la vulnerabilità CVE-2024-26238, apri l’ app Impostazioni > vai su Aggiornamento e sicurezza > fai clic su Verifica aggiornamenti > installa KB5037768 > quindi riavvia il PC affinché le modifiche diventino effettive.

Quando abbiamo controllato, diversi utenti hanno riscontrato problemi di installazione con KB5037768, ma questi sono facilmente risolvibili con alcune soluzioni rapide. Puoi anche scaricare manualmente KB5037768 dal catalogo di Microsoft Update !

Inoltre, nel recente passato sono state identificate diverse minacce critiche per i dispositivi Windows 10, incluso il ransomware ShrinkLocker. E dato che Windows 10 non sarà più supportato tra meno di 18 mesi, sorgono domande sul corso futuro.

Da parte nostra, abbiamo selezionato le opzioni di aggiornamento più praticabili per gli utenti di Windows 10 che aumenterebbero la sicurezza e la privacy complessive.

Conosci di più sulla vulnerabilità PLUGScheduler? Se è così, condividilo con i nostri lettori nella sezione commenti.

Il binario PLUGScheduler.exe esegue operazioni sui file come l’eliminazione e la ridenominazione come SYSTEM, in una directory in cui gli utenti standard hanno un controllo parziale. Ciò porta alla scrittura arbitraria del file come SYSTEM. Questa vulnerabilità è una scrittura di file arbitraria. Può essere utilizzato per eseguire codice come SYSTEM scrivendo un file DLL in C:\Windows\System32\SprintCSP.dll e attivando il metodo SvcRebootToFlashingMode del servizio StorSvc.

Lascia un commento