Intel e Microsoft condividono misure di mitigazione fondamentali per la vulnerabilità CVE-2022-0001

Nel marzo del 24, i ricercatori hanno scoperto una vulnerabilità BHI (Branch History Injection), CVE-2022-0001, nelle CPU Intel in cui gli aggressori potevano manipolare la cronologia dei rami. Ciò ha rivelato informazioni critiche sul dispositivo.

Secondo il sito Web ufficiale di Intel , la vulnerabilità può essere descritta come:

La vulnerabilità CVE-2022-0001 nelle CPU Intel rappresentava una grave minaccia alla sicurezza, dato l’elevato numero di processori interessati . Successivamente, è stato necessario condividere rapidamente le mitigazioni per ridurre al minimo i danni!

Microsoft e Intel condividono le misure attenuanti per contrastare CVE-2022-0001

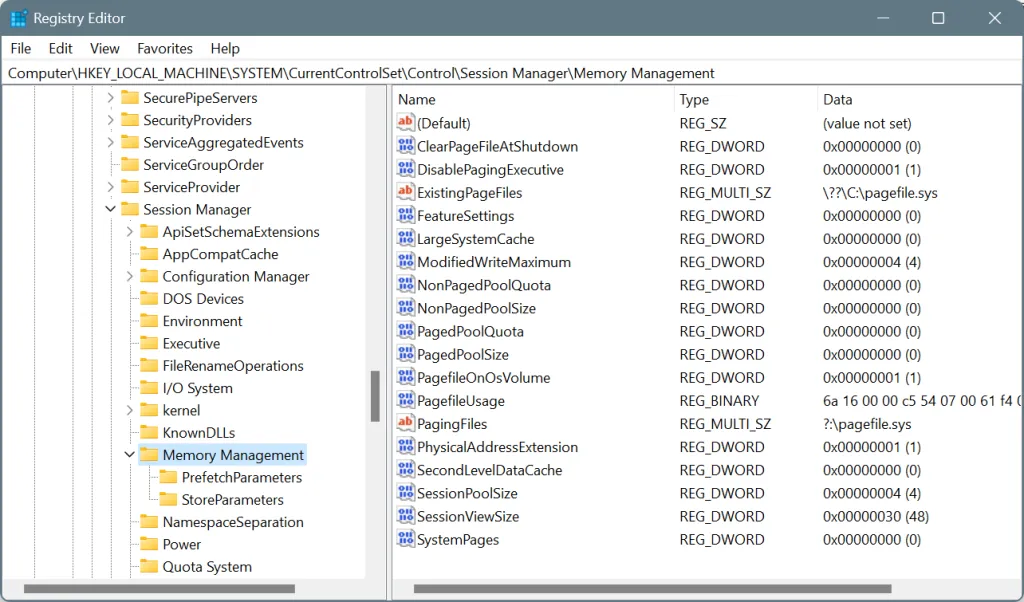

Nella pagina dedicata alle vulnerabilità, suggerisce le seguenti modifiche:

Ricorda, questi devono essere applicati manualmente solo ai dispositivi Windows con processori Intel. Inoltre, eseguire il backup del registro prima di apportare modifiche. Oppure, nel caso in cui le cose vadano male, puoi sempre annullare le modifiche al registro o addirittura ripristinarlo senza eseguire un backup.

Queste attenuazioni possono anche influire sulle prestazioni, ma rappresentano la soluzione migliore finché Microsoft o Intel non scoprono una soluzione più praticabile per CVE-2022-0001.

Per quanto riguarda il produttore della CPU, Intel ha condiviso delle mitigazioni sul sito ufficiale per proteggere la cronologia del ramo. Intel afferma inoltre che i suoi futuri processori potrebbero contenere mitigazioni per CVE-2022-0001 a livello hardware e non sarà necessario applicarle manualmente!

Consigliamo a tutti gli utenti di apportare le modifiche consigliate da Intel e Microsoft poiché la vulnerabilità Branch History Injection rappresenta un grande rischio sui sistemi non protetti. Non c’è modo di aggirarlo!

Tali vulnerabilità si presentano di tanto in tanto e presto verrà condivisa una soluzione. Ad esempio, un’altra vulnerabilità recente, Rust CVE-2024-24576, ha consentito agli hacker di accedere rapidamente ai tuoi sistemi. Per contrastare questo problema, è stato necessario aggiornare la libreria di archiviazione Rust alla versione 1.77.2.

Se riscontri problemi nell’applicazione delle mitigazioni, faccelo sapere nella sezione commenti.

reg aggiungi “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management” /v FeatureSettingsOverride /t REG_DWORD /d 0x00800000 /freg aggiungi “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management” /v FeatureSettingsOverrideMask /t REG_DWORD /d0x00000003 /f

Branch History Injection (BHI) descrive una forma specifica di BTI intra-modalità, in cui un utente malintenzionato può manipolare la cronologia del ramo prima di passare da utente a supervisore o ospite alla modalità root VMX nel tentativo di indurre un predittore di ramo indiretto a selezionare una voce di predittore specifica per un ramo indiretto e un gadget di divulgazione nella destinazione prevista verrà eseguito temporaneamente. Ciò è possibile poiché la cronologia del ramo rilevante può contenere rami presi in contesti di sicurezza precedenti e, in particolare, in altre modalità di predittore.

Lascia un commento