Windows 11 va supprimer l’authentification NTLM au profit de Kerberos

Dans le cadre d’un effort continu visant à accroître la sécurité de Windows 11 , Microsoft annonce son intention de désactiver le protocole d’authentification New Technology LAN Manager (NTLM) et d’implémenter davantage Kerberos dans le système d’exploitation.

Selon la société , le protocole d’authentification Kerberos existe depuis de nombreuses années et fonctionne bien, mais pas dans tous les scénarios, raison pour laquelle NTLM est toujours utilisé car il ne nécessite pas de connexion au contrôleur de domaine local (DC ), cela fonctionne pour les comptes locaux et ne nécessite pas l’identité du serveur cible.

Le problème avec cette configuration actuelle est que NTLM n’est pas aussi sécurisé que Kerberos , et de nombreux développeurs et organisations codent en dur la méthode d’authentification la moins sécurisée dans leurs applications et services.

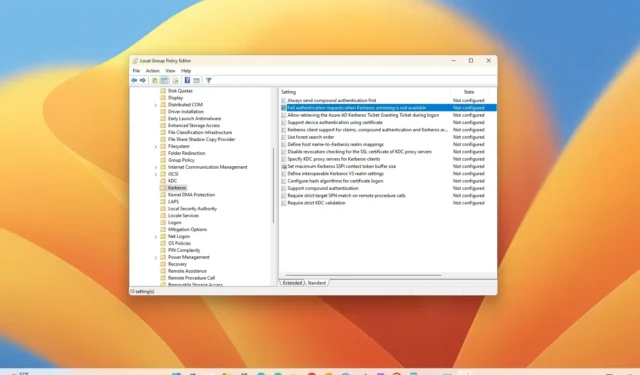

En raison des limitations et des risques de sécurité, Microsoft travaille sur certaines améliorations pour rendre Kerberos plus attrayant, puis désactive NTLM sur Windows 11.

La première amélioration est IAKerb, une nouvelle extension publique permettant à un appareil sans visibilité directe sur un DC de s’authentifier via un serveur avec visibilité directe. Cette solution utilise la pile d’authentification Windows pour proxyer les requêtes de Kerberos sans que l’application ait besoin d’une ligne de vue vers un contrôleur de domaine. En outre, IAKerb offre un cryptage et une sécurité en transit pour empêcher les attaques par relecture ou par relais, ce qui le rend approprié pour l’authentification à distance.

La deuxième amélioration est la mise en œuvre du Key Distribution Center (KDC) au-dessus du Secure Account Manager (SAM) pour prendre en charge l’authentification des comptes locaux via Kerberos. Cette fonctionnalité utilise IAKerb pour permettre à Windows de transmettre des messages Kerberos entre des ordinateurs locaux distants sans ajouter la prise en charge d’autres services d’entreprise tels que DNS , netlogon ou DCLocator ni ouvrir un nouveau port.

Semblable à IAKerb, KDC utilise le cryptage Advanced Encryption Standard (AES) pour améliorer la sécurité du mécanisme d’authentification.

En outre, la société a également expliqué qu’elle travaillerait sur les composants existants du système d’exploitation qui utilisent une implémentation codée en dur de NTLM afin qu’ils utilisent le protocole Négocier pour exploiter IAKerb et KDC pour Kerberos.

La société a également déclaré que ces modifications se déploieraient automatiquement sans nécessiter de configuration (dans la plupart des scénarios) et que le protocole continuerait à être pris en charge dans un avenir prévisible en tant que mécanisme de secours. La société met également à jour ses contrôles de gestion NTLM pour permettre aux organisations de surveiller et de contrôler le protocole.

Laisser un commentaire