Microsoft Word alimente une stratégie de phishing à haut risque

Un système de phishing récemment découvert exploite les fichiers Microsoft Word endommagés pour contourner les mécanismes de sécurité et récolter les informations de connexion.

Cette campagne alarmante a été identifiée par les experts en cybersécurité d’ Any. Run , qui rapportent que les attaquants se font passer pour des représentants des services de paie et des ressources humaines, en utilisant divers sujets tels que les primes et les avantages sociaux des employés.

Par exemple, les fichiers portant des noms tels que « Avantages_annuels_et_primes_pour[nom]IyNURVhUTlVNUkFORE9NNDUjIw_.docx » sont spécifiquement manipulés pour apparaître corrompus. Ces documents contiennent une chaîne codée en base64 qui se décode en « ##TEXTNUMRANDOM45## ».

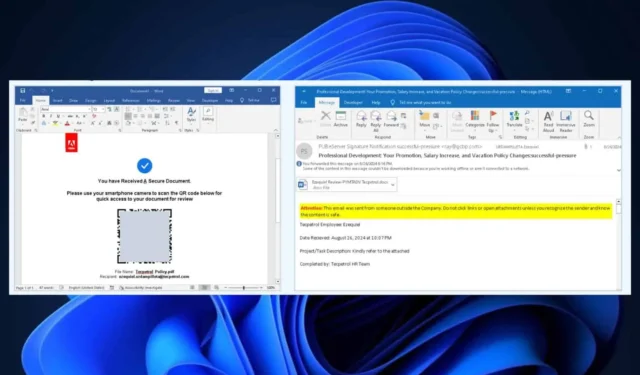

À l’ouverture de ces documents, Microsoft Word alerte les utilisateurs de la corruption mais parvient néanmoins à récupérer du texte. Ce texte indique que le fichier n’est pas accessible et demande au destinataire de scanner un code QR fourni pour récupérer le contenu.

Ce qui augmente la crédibilité de ces documents est leur image de marque : ils comportent les logos des entreprises ciblées et incluent des photos de vrais employés.

En scannant le code QR, les victimes sont redirigées vers une page de connexion Microsoft contrefaite, capturant ainsi leurs informations d’identification.

Bien que les attaques de phishing ne soient pas nouvelles, cette tactique consistant à utiliser des documents Word corrompus présente une nouvelle approche pour échapper à la détection.

Il est essentiel de comprendre que le document Word lui-même ne contient pas de code malveillant, mais inclut plutôt un code QR dirigeant les utilisateurs vers un site de phishing conçu pour le vol d’informations d’identification.

Alors, que pouvez-vous faire ? La solution est simple. Avant d’ouvrir des pièces jointes suspectes (telles que des tentatives récentes de sextorsion), les administrateurs doivent supprimer ou vérifier ces communications.

🚨ALERTE : attaque potentielle ZERO-DAY, les attaquants utilisent des fichiers corrompus pour échapper à la détection 🧵 (1/3)⚠️ L’attaque en cours échappe aux logiciels #antivirus , empêche les téléchargements vers les sandbox et contourne les filtres anti-spam d’Outlook, permettant ainsi aux e-mails malveillants d’atteindre votre boîte de réception. L’ équipe #ANYRUN … pic.twitter.com/0asnG72Gm9

— ANY.RUN (@anyrun_app) 25 novembre 2024

Laisser un commentaire