Microsoft rappelle les problèmes de confidentialité de l’IA inexploités par un simple script Python

L’IA générative multimodale étant l’un des sujets les plus brûlants de ces dernières années, il était naturel que Microsoft veuille l’intégrer dans autant de coins et recoins que possible de Windows. Cependant, peu de temps après l’annonce de la fonctionnalité Recall pour les systèmes Copilot+ le 20 mai, un simple script Python publié sur GitHub a montré que Microsoft avait commis une erreur assez cruciale : les données qu’il stocke ne sont pas du tout sécurisées.

Quelques informations sur le rappel Microsoft

Microsoft Recall est une fonctionnalité des nouveaux PC Copilot+ de la société équipés d’une version ARM avancée de Windows 11. Les puces des ordinateurs sont conçues pour effectuer autant d’opérations que possible avec le profil de consommation le plus bas possible, ce qui les rend capables d’intégrer l’IA. dans le flux de travail de l’utilisateur sans nécessiter de serveurs distants pour traiter les demandes.

Le rappel est censé ajouter à l’expérience Windows en prenant des captures d’écran périodiques de votre système pendant que vous l’utilisez, puis en traitant toutes les informations via un modèle d’IA de vision par ordinateur qui interprète les éléments présents sur votre écran. Cela peut ensuite être utilisé pour vous aider à parcourir votre session et à revenir sur les choses que vous avez faites plus tôt dans votre session.

À condition que votre écran change constamment à tout moment, Recall prendra des captures d’écran toutes les cinq secondes et les enregistrera. Sinon, il attend que des changements se produisent.

Ce qui s’est passé?

Le 7 juin, un utilisateur du nom d’Alexander Hagenah (xaitax) sur GitHub a publié un script Python appelé TotalRecall qui pouvait s’exécuter localement et passer au crible toutes les données censées être stockées en toute sécurité.

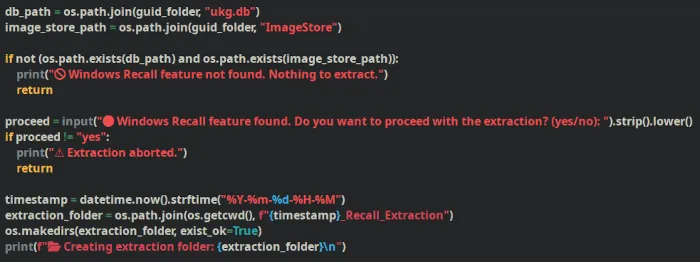

Nous avons examiné le script lui-même et, en seulement 164 lignes de code, il lui suffisait de trouver un fichier SQLite .db situé à l’emplacement suivant sur le système cible :

Après avoir localisé le fichier, le script l’ouvre simplement et le lit. C’est ça. Il n’y a pas de magie des hackers. La majeure partie du code est consacrée à la définition et à la vérification des chemins de stockage du script afin d’extraire correctement les fichiers. Il n’y a pas d’exploit ici car tous les fichiers stockés par Recall sont simplement ouverts et non cryptés.

Il s’avère que même si Microsoft vante une section entière sur la « sécurité intégrée » dans son aperçu de la confidentialité de Recall , tout ce qu’il faut pour ouvrir la base de données Recall est de naviguer vers un dossier et de taper quelques commandes SQL. Toutes les images sont également stockées dans un sous-dossier appelé « ImageStore » bien en vue.

Une cause d’inquiétude ?

La perspective qu’il y ait des captures d’écran non cryptées de choses que vous avez faites – y compris des mots de passe que vous avez peut-être saisis en texte brut – stockées sans aucune protection dans votre système de fichiers semble effrayante, mais ce n’est pas aussi catastrophique que cela puisse paraître.

Les préoccupations concernant la vie privée sont toujours d’actualité. En offrant aux utilisateurs un accès aussi facile aux fichiers de Recall, sans aucune barrière, il est très facile pour les ingénieurs sociaux qualifiés de convaincre les personnes moins expertes en technologie de compresser le dossier CoreAIPlatform.00 dans un fichier ZIP sans hésiter et de transmettre toutes ces données.

Certaines applications peuvent extraire de manière malveillante des informations des événements UserActivity à l’aide de l’API du système Recall sans aucune conséquence. Il pourrait même être possible d’effectuer ce type de capture de données sans privilèges élevés, ce qui signifie que les utilisateurs ne seraient même pas avertis lorsque cela se produirait.

Il y a cependant un côté positif : accéder à toutes ces données à distance reste extrêmement difficile à réaliser sans la connaissance ou le consentement de l’utilisateur. Malgré tous les défauts de ce système, les données de rappel sont toujours stockées localement sur les machines Copilot+, qui sont livrées avec certains des paramètres par défaut les plus sécurisés de tous les systèmes Windows.

Tous les appareils compatibles utilisent le chiffrement d’appareil Windows ou BitLocker par défaut et sont dotés d’une sécurité de connexion améliorée via les codes PIN de l’appareil et les données biométriques. Pour être honnête, ce dernier est encore assez facile à contourner avec quelques techniques simples de réinitialisation de mot de passe qui ont fonctionné pendant plus d’une décennie.

Cela ne libère toujours pas Microsoft, mais cela explique au moins pourquoi l’entreprise était convaincue que ce ne serait pas la pire chose au monde de fournir une base de données SQLite non cryptée et de stocker toutes les images prises par Recall dans des dossiers locaux. sans cryptage supplémentaire.

Comment régler ceci

Si vous utilisez un système Copilot+ et que vous avez des inquiétudes quant à l’effet du rappel sur la sécurité de votre système, vous pouvez désactiver le rappel en accédant à votre menu Paramètres et en cliquant sur Confidentialité et sécurité -> Rappel et instantanés et en désactivant l’ option Enregistrer les instantanés . Si vous ne voyez pas cette option, il est très probable que vous n’ayez pas de rappel sur votre système.

Quant à ce que Microsoft devrait faire, il devrait y avoir un espace isolé dans un bac à sable, inaccessible aux applications et aux scripts exécutés localement. Si un simple script Python peut absorber les données et les trier dans les dossiers qu’il crée, il est également possible que le même script télécharge toutes ces données sur une batterie de serveurs quelque part. Cela devrait au moins être bloqué par un défi de contrôle d’accès utilisateur, s’il n’est pas entièrement chiffré dans un blob binaire, comme devrait l’être presque tous les autres composants critiques du système.

Crédit image : SDXL, toutes les captures d’écran de Miguel Leiva-Gomez

Laisser un commentaire