Comment supprimer les virus Windows avec Linux

Bien que Microsoft ait considérablement amélioré Windows Defender, votre système n’est toujours pas imperméable aux virus. Le pire des cas est lorsque le virus prend le contrôle de votre système et que vous ne pouvez pas le démarrer. Lorsque cela se produit, vous pouvez utiliser une distribution Linux en direct pour supprimer les virus Windows. Ce tutoriel vous montre comment y parvenir.

Pourquoi utiliser Linux ?

Si votre bureau Windows refuse de démarrer correctement en mode sans échec et que vous souhaitez explorer le système de fichiers et faire fonctionner l’ordinateur, vous aurez besoin d’un environnement en direct pour cela. Bien sûr, vous pouvez flasher Windows sur une clé USB et utiliser simplement sa ligne de commande de récupération, mais vos options sont limitées.

Flasher une clé USB avec une distribution Linux vous offre plusieurs avantages, tels que :

- Un environnement graphique à utiliser sur votre système

- Un profil de ressource léger

- Accès à un gestionnaire de packages qui vous permet d’installer des applications à la volée dans un espace temporaire

- Un environnement en bac à sable qui n’est pas contaminé par ce qui affecte votre installation Windows

Pour la plupart des cas d’utilisation, en particulier lors de la suppression des infections affectant le système de fichiers, l’utilisation d’une distribution Linux en direct est la voie de moindre résistance.

Quelle distribution dois-je utiliser ?

Dans la majorité des cas, Ubuntu présente une option convaincante, avec son grand référentiel, son interface graphique et sa facilité d’utilisation. Par souci de simplicité, de nombreuses instructions de ce didacticiel seront pertinentes pour Ubuntu.

Étant donné que nous utilisons le ClamAV natif de Linux pour rechercher les virus et autres menaces infectant votre système, vous pouvez également utiliser Arch et Fedora si vous les connaissez mieux.

Avant d’aller plus loin, flashez la distribution de votre choix sur votre clé USB en utilisant un outil comme balenaEtcher.

Démarrage dans le système d’exploitation en direct

Pour démarrer correctement à partir d’une clé USB, vous devrez configurer le BIOS de votre carte mère pour démarrer à partir de la clé USB. Généralement, vous pouvez accéder à votre BIOS en appuyant plusieurs fois sur F1, F2, F10, F12ou Del. Une fois que vous y êtes, recherchez « Boot » ou « Boot Order ». Assurez-vous que votre clé USB est sur le dessus. S’il existe une option de démarrage « UEFI » pour le lecteur USB, déplacez-la également, au-dessus de toute autre option.

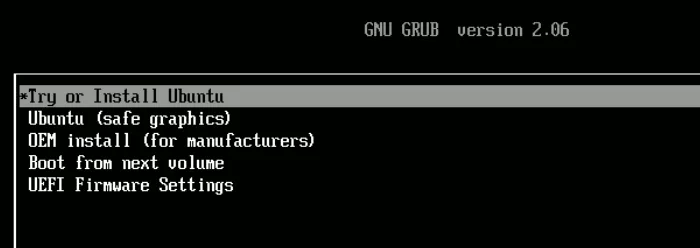

Laissez le lecteur démarrer. Vous serez accueilli par un écran GRUB qui vous permet de choisir parmi plusieurs options. Sélectionnez « Essayer ou installer Ubuntu » et appuyez sur Enter.

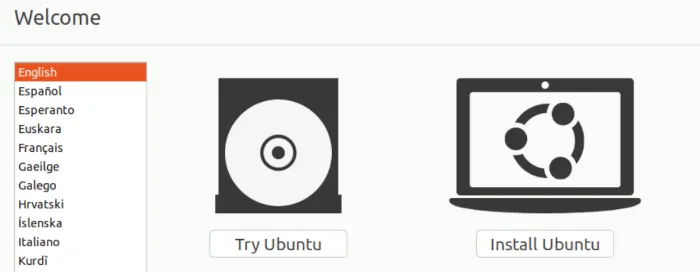

Une fois que la clé USB a fini de charger le système d’exploitation en mémoire, elle vous donnera le choix entre essayer Ubuntu ou l’installer.

Choisissez « Essayer Ubuntu », ce qui devrait vous amener sur le bureau.

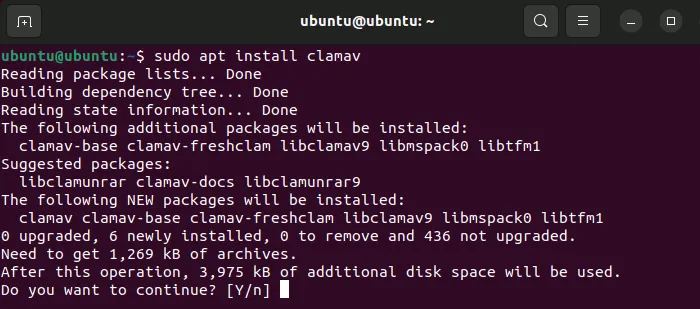

Installation de ClamAV

- Appuyez sur Ctrl+ Alt+ Tpour ouvrir le terminal.

- Mettez à jour les dépôts avec une nouvelle version :

sudo apt update

- Installez ClamAV :

sudo apt install clamav

Maintenant que vous avez ClamAV, il est temps de l’utiliser pour scanner votre système.

- Ouvrez votre gestionnaire de fichiers. Dans Ubuntu, c’est l’icône d’un dossier sur le dock à gauche du bureau.

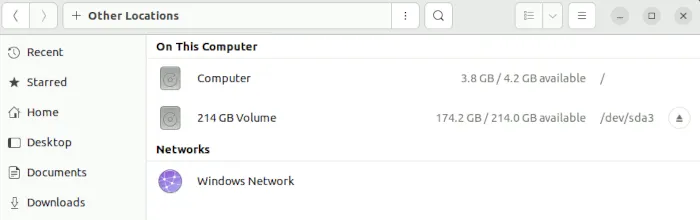

- Cliquez sur « Autres emplacements » en bas de la barre latérale gauche.

- Choisissez le lecteur Windows que vous souhaitez que ClamAV analyse.

- Sélectionnez le lecteur. Si vous avez une tonne de partitions, vous saurez que vous avez choisi la bonne si les dossiers suivants sont visibles : « Program Files », « Users » et « Windows ».

- Faites un clic droit sur n’importe quel espace vide dans le gestionnaire de fichiers et cliquez sur « Ouvrir dans le terminal ». Cela fournit une fenêtre de terminal avec le dossier racine du lecteur déjà ouvert.

- Démarrez ClamAV via la

clamscancommande :

sudo clamscan -r.

Cela analysera les fichiers du répertoire actuel (votre répertoire racine Windows) de manière récursive, à la recherche de virus en cours de route. Le .représente « ce répertoire » et le -rdrapeau lui dit de parcourir l’arborescence entière des dossiers de manière récursive.

Avec cette commande, vous ferez un essai à blanc. Il ne supprimera aucun fichier. Cela vous permet de voir quels fichiers ClamAV détecte comme virus afin que vous puissiez juger par vous-même si vous souhaitez les supprimer.

- À tout moment du processus, si vous souhaitez annuler l’analyse, appuyez simplement sur Ctrl+ Csur votre clavier.

- Si vous voulez que ClamAV supprime les fichiers pour vous, passez l’

--remove=yesoption comme ceci :

sudo clamscan -r. --remove=yes

- Si vous ne voulez pas qu’il analyse certains types de fichiers, passez l’

--exclude=indicateur autant de fois que nécessaire.

sudo clamscan -r. --remove=yes --exclude=.png

L’exemple ci-dessus exclurait les fichiers d’image PNG, car ils ne contiennent souvent rien de menaçant.

- Ajoutez

--verboseà cette commande si vous souhaitez voir tout ce que fait ClamAV lorsqu’il exécute une analyse. Le--infecteddrapeau peut en fait être plus utile ici, vous permettant uniquement de savoir quand un fichier infecté a été trouvé. - Sachez que ClamAV utilisera une quantité importante de mémoire système (j’ai enregistré plus de 1,3 Go d’utilisation de RAM) pendant le processus d’analyse. De plus, comme il n’utilise qu’un seul thread de traitement pour le processus d’analyse, l’analyse complète d’un lecteur peut prendre beaucoup de temps.

Après avoir installé un virus de preuve de concept qui simulerait le pire des cas où Windows ne démarre pas correctement, ClamAV a pu trouver le coupable et le supprimer en une heure. Ce fut un long processus, mais il semble que cet ancien logiciel antivirus fasse encore très bien son travail.

Enregistrement

Lors de la procédure de simulation (sans l’ --removeindicateur), vous souhaiterez peut-être placer la sortie de l’analyse dans un fichier que vous pourrez rechercher ultérieurement :

sudo clamscan -r. | tee ~/output.txt

Cette commande indique à ClamAV de faire une analyse récursive du répertoire courant et de sortir le résultat dans un fichier « output.txt » dans le répertoire personnel de votre clé USB.

Vous pouvez ensuite accéder à « output.txt » et rechercher le terme « FOUND » pour voir chaque virus détecté. Cela vous aide à trouver rapidement les menaces sur votre système sans avoir à parcourir des kilomètres de sortie de terminal boueuse après coup !

Questions fréquemment posées

ClamAV utilise-t-il des définitions de virus mises à jour ?

Oui, lorsque vous installez ClamAV, un service appelé clamav-freshclamest installé et démarré sur votre système live. Ce service maintient la base de données heuristique à jour pour vous.

Existe-t-il une interface graphique pour utiliser ClamAV ?

Vous pouvez installer le clamtkpackage, qui est une interface graphique limitée pour ClamAV.

Dans Ubuntu, vous pouvez utiliser le lien trouvé dans le référentiel GitLab du développeur pour Ubuntu/Debian. Une fois que vous avez téléchargé le .debfichier, exécutez-le et il devrait installer ClamTK pour vous !

ClamAV peut-il être installé directement sur Windows ?

Oui. Si vous êtes en mesure de démarrer votre système Windows, ClamAV a une version Windows que vous pouvez télécharger depuis le site du développeur .

- Tweeter

Laisser un commentaire