Comment installer et configurer Snort IDS sous Linux

Les systèmes de détection d’intrusion (IDS) sont essentiels pour protéger les réseaux informatiques contre les accès non autorisés et les dangers potentiels dans le domaine de la cybersécurité. Snort IDS se distingue parmi les nombreux choix IDS disponibles en tant que solution open source robuste et largement utilisée pour détecter et prévenir les intrusions sur le réseau. Ce tutoriel vous montre comment installer et configurer Snort IDS sous Linux, vous fournissant les connaissances dont vous avez besoin pour améliorer la sécurité de votre réseau.

Comment fonctionne Snort IDS

Snort IDS est un système de détection d’intrusion réseau qui surveille le trafic réseau, l’analyse pour détecter toute activité suspecte et génère des avertissements contre les menaces potentielles. En tant que système de détection d’intrusion basé sur les signatures, Snort analyse le trafic réseau à l’aide d’une base de données de modèles d’attaques connus, communément appelés règles, pour détecter les activités malveillantes. Snort IDS détecte et prévient un large éventail d’attaques sur le réseau, y compris les analyses de port, les attaques DoS et les injections SQL, largement connu pour ses capacités d’analyse du trafic en temps réel.

Configuration de base

Avant de passer à l’installation de Snort IDS, une configuration de base est requise. Cela implique principalement la mise à jour et la mise à niveau de votre système et l’installation des dépendances dont Snort a besoin pour fonctionner efficacement.

- Mettre à jour et mettre à niveau le système Linux. Pour Ubuntu et les autres systèmes basés sur Debian :

sudo apt update && apt upgrade -y

- Installez les dépendances requises pour exécuter Snort IDS :

sudo apt install -y build-essential autotools-dev libdumbnet-dev libluajit-5.1-dev libpcap-dev zlib1g-dev pkg-config libhwloc-dev cmake liblzma-dev openssl libssl-dev cpputest libsqlite3-dev libtool uuid-dev git autoconf bison flex libcmocka-dev libnetfilter-queue-dev libunwind-dev libmnl-dev ethtool libjemalloc-dev libpcre++-dev

- Le bon fonctionnement de Snort nécessite l’installation manuelle de la bibliothèque d’acquisition de données, LibDAQ. Pour installer LibDAQ, téléchargez les fichiers depuis son site officiel, extrayez l’archive et accédez au répertoire correspondant, puis construisez-le et compilez-le.

wget https://www.snort.org/downloads/snortplus/libdaq-3.0.11.tar.gz

tar -xzvf libdaq-3.0.11

cd libdaq-3.0.11

./bootstrap

./configure

makesudo make install

- La dépendance finale est gperftools. Commencez par obtenir les fichiers source du référentiel GitHub . Extrayez les fichiers, accédez au répertoire choisi et exécutez le script de configuration pour lancer le processus d’installation. Ensuite, exécutez les commandes

makeetmake installpour installer le package.

wget https://github.com/gperftools/gperftools/releases/download/gperftools-2.10/gperftools-2.10.tar.gz

tar -xvzf gperftools-2.10 && cd gperftools-2.10

./configure

make

sudo make install

Ensuite, vous devrez installer Snort.

Installation de Snort IDS

- Vous pouvez soit télécharger le Snort IDS depuis le site officiel de Snort , soit en utilisant

wgetdans le terminal :

wget https://www.snort.org/downloads/snortplus/snort3-3.1.58.0.tar.gz

- Commencez à extraire le fichier.

tar -xzvf snort3-3.1.58.0

- Accédez au répertoire extrait et exécutez le script de configuration, préparez les fichiers avec la

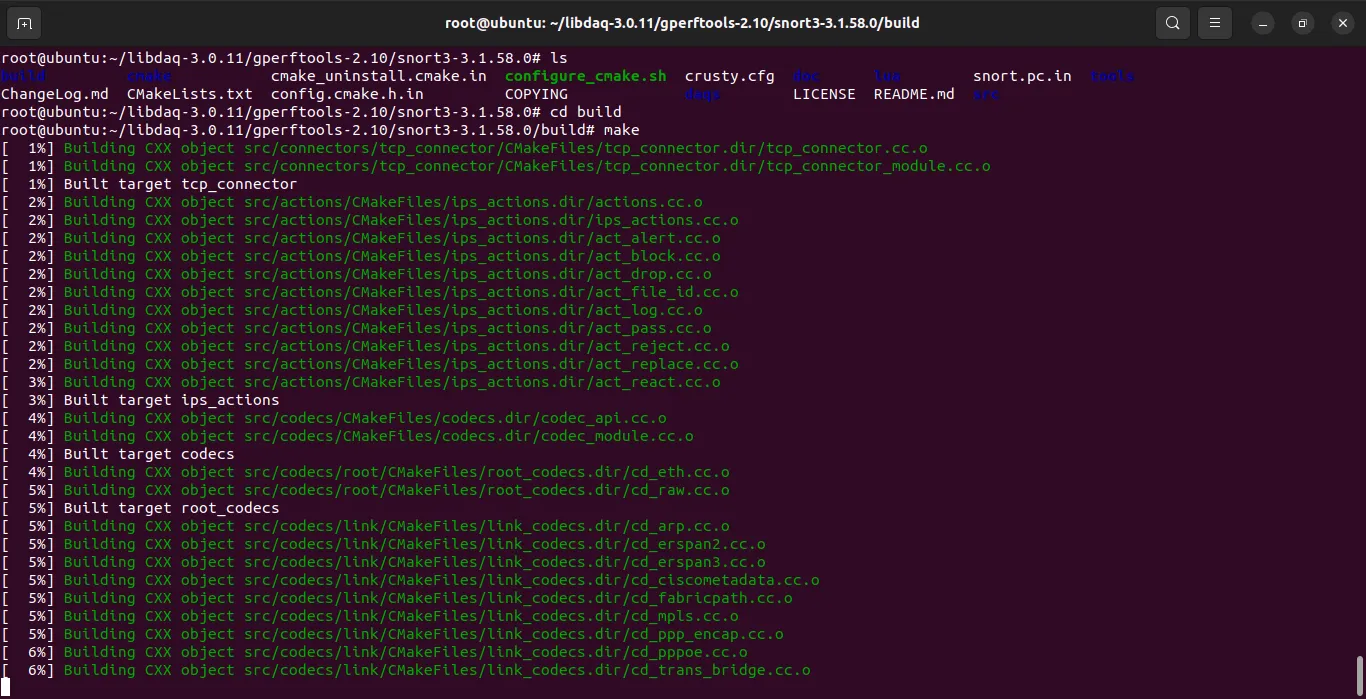

makecommande, puis installez-les à l’aide de lamake installcommande.

cd snort3-3.1.58.0

./configure_cmake.sh --prefix=/usr/local --enable-tcmalloccd build

makesudo make install

- Snort est prêt à fonctionner sur votre système. Avant de configurer Snort IDS, mettez à jour la bibliothèque partagée. Sinon, lorsque vous essayez de lancer Snort, vous pourriez vous retrouver avec une erreur :

sudo ldconfig

Ce processus synchronisera le cache de la bibliothèque partagée du système avec les bibliothèques et les binaires récemment installés.

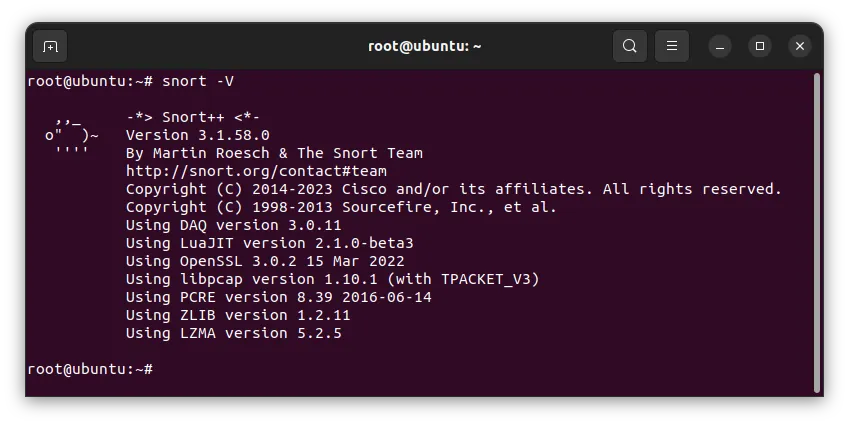

Pour valider Snort, la commande snort -Vaffichera la version de Snort IDS dans la fenêtre du terminal :

Pour info : en plus d’utiliser IDS, vous pouvez également mettre en place un pot de miel SSH pour attraper les hackers dans votre serveur .

Configurer et configurer des règles avec Snort IDS

Pour configurer l’environnement réseau du système Linux pour communiquer avec Snort IDS, recherchez le nom de la carte d’interface réseau de votre système :

nmcli device status

Configurez la carte d’interface réseau avec la commande suivante :

sudo ip link set dev interface_name promisc on

Notez que « interface_name » dans la commande est le nom de la carte Ethernet de votre système.

Pour éviter que des paquets réseau plus volumineux ne soient tronqués, désactivez Generic Receive Offload (GRO) et Large Receive Offload (LRO) à l’aide de ethtool :

sudo ethtool -K interface_name gro off lro off

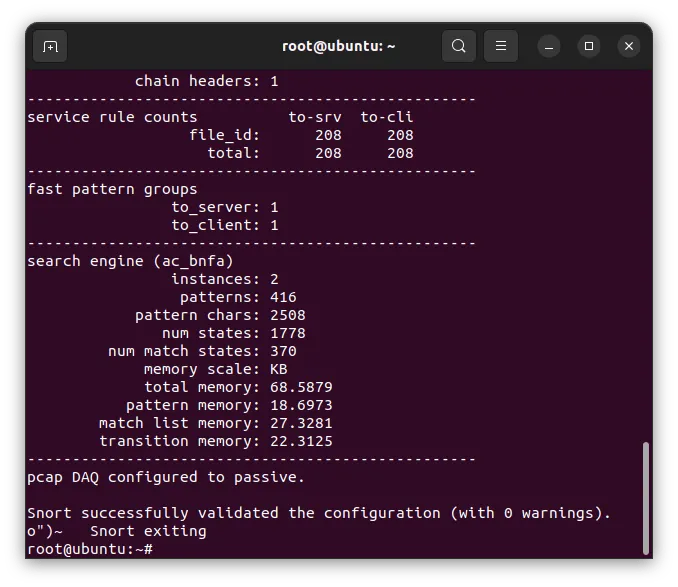

Testez les performances avec la configuration de base en exécutant la commande ci-dessous :

snort -c /usr/local/etc/snort/snort.lua

Il devrait fournir une sortie réussie indiquant que Snort a été installé et configuré sur votre système. Vous pouvez maintenant expérimenter ses fonctionnalités et ses configurations pour déterminer les meilleures règles de sécurisation de votre réseau.

Implémentation des règles de Snort IDS pour s’exécuter sur un système Linux

Snort lit les ensembles de règles et les configurations à partir de répertoires spécifiques :

sudo mkdir /usr/local/etc/rules

sudo mkdir /usr/local/etc/so_rules/sudo mkdir /usr/local/etc/lists/sudo touch /usr/local/etc/rules/local.rules

sudo touch /usr/local/etc/lists/default.blocklist

sudo mkdir /var/log/snort

Après avoir créé les répertoires requis, téléchargez les règles souhaitées depuis le site Web de Snort :

wget https://www.snort.org/downloads/community/snort3-community-rules.tar.gz

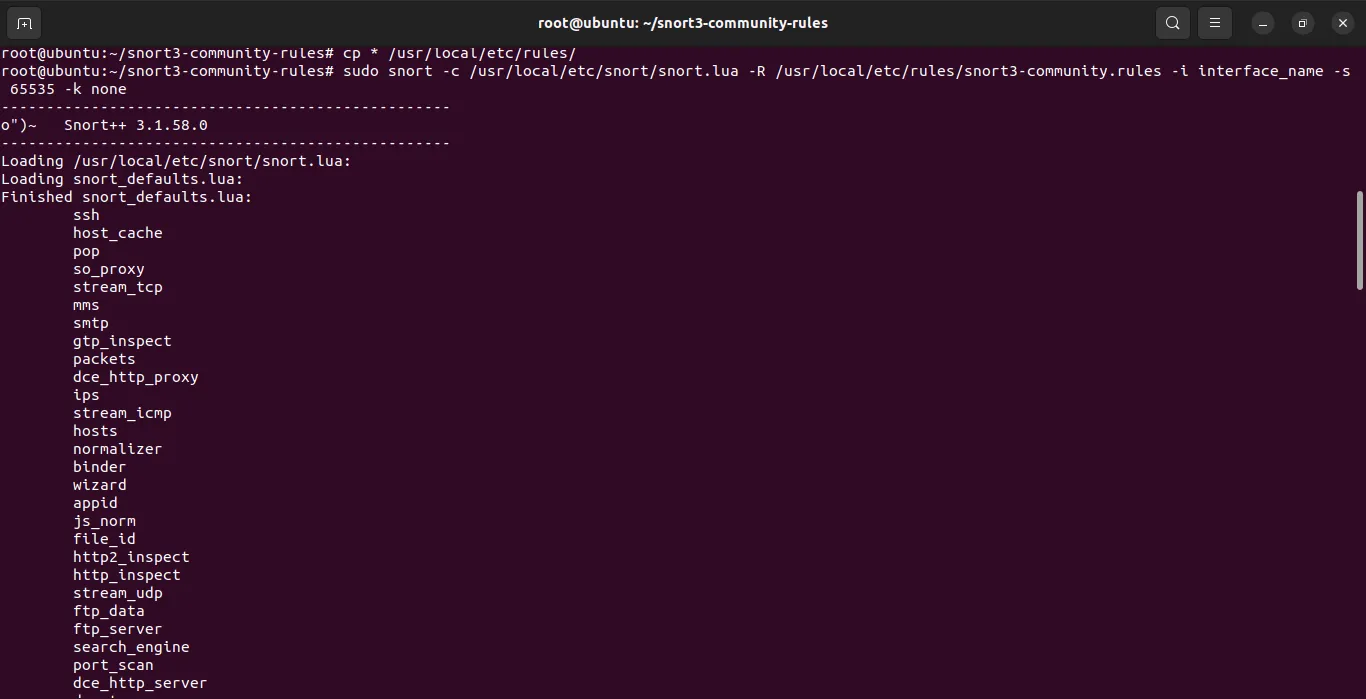

Extrayez le fichier et copiez les règles dans le répertoire « /usr/local/etc/rules/ » :

tar -xvzf snort3-community-rules

cd snort3-community-rules

cp * /usr/local/etc/rules/

Pour exécuter Snort avec la configuration de la règle, saisissez la commande suivante :

sudo snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -i wl01 -s 65535 -k none

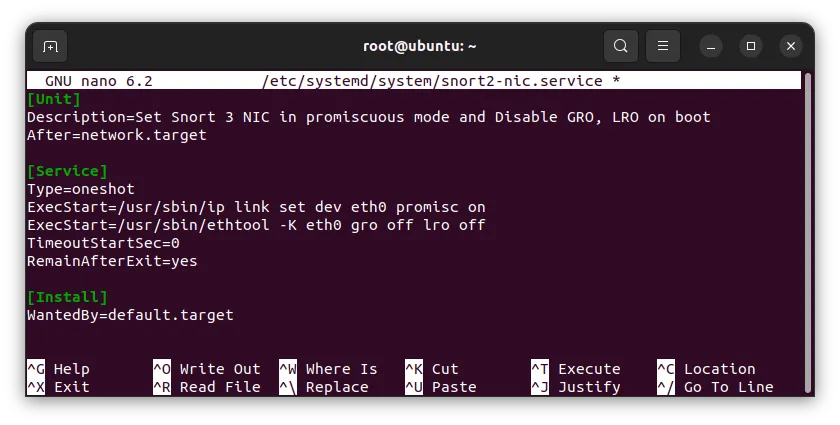

Configuration de Snort IDS au démarrage

Il est essentiel de s’assurer que Snort lance l’exécution au démarrage et fonctionne comme un démon d’arrière-plan. En configurant Snort en tant que service système à démarrage automatique, le logiciel sera opérationnel et protégera votre système chaque fois qu’il sera en ligne.

- Créez un nouveau fichier de service systemd en exécutant la commande mentionnée ci-dessous.

touch /lib/systemd/system/snort.service

- Ouvrez le fichier avec

nanodans la fenêtre du terminal et ajoutez les informations suivantes.

[Unit]Description=Snort Daemon

After=syslog.target network.target

[Service]Type=simple

ExecStart=/usr/local/bin/snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -s 65535 -k none -l /var/log/snort -D -L pcap -i ens33

[Install]WantedBy=multi-user.target

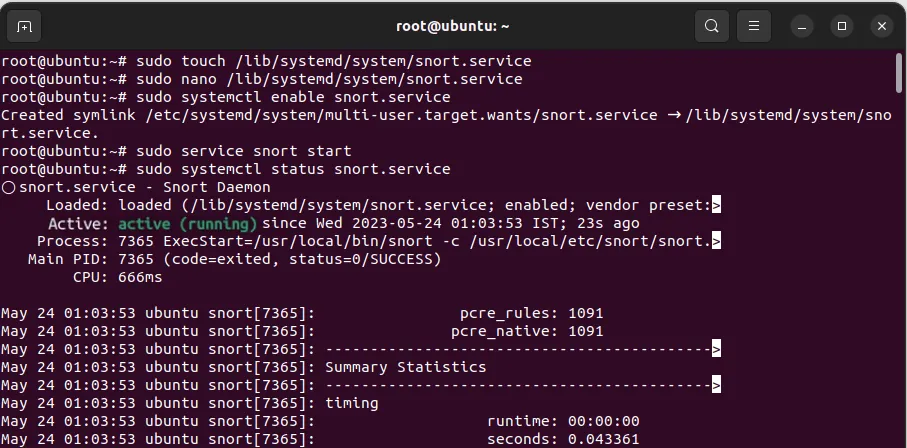

- Enregistrez et quittez le fichier. Activez et lancez le script :

sudo systemctl enable snort.service

sudo snort start

Snort IDS est prêt à démarrer et à protéger votre système Linux. Pour trouver plus d’outils de sécurité open source sur Linux , suivez le lien.

Surveillance du trafic réseau avec Snort

Nous avons découvert Snort et son fonctionnement. Voyons maintenant quelques-unes des bases de l’utilisation de Snort pour surveiller le trafic réseau et trouver les risques de sécurité probables.

- Pour commencer à utiliser Snort et surveiller le trafic réseau, choisissez d’abord l’interface réseau. Suivez la commande ci-dessous pour connaître les noms des interfaces réseau présentes dans le système.

ifconfig -a

- Démarrez Snort avec la commande mentionnée ci-dessous. Il ouvrira une console dans la fenêtre du terminal qui surveillera activement l’interface réseau et continuera à se mettre à jour si des menaces potentielles sont détectées.

sudo snort -i [Network_Interface] -c /etc/snort/snort.conf -A console

Ici, dans la commande, l’interface réseau est le port Ethernet que vous avez choisi de surveiller, « etc/snort/snort.conf » est l’emplacement du fichier de configuration Snort, et est la console -Apour afficher les alertes générées par Snort IDS.

C’est ainsi que Snort est utilisé pour surveiller les menaces de sécurité et les attaques vulnérables. Continuez à mettre à jour les règles régulièrement. Snort IDS avec des règles mises à jour en cours ne détectera pas seulement les menaces de sécurité, mais aidera à les éliminer.

Questions fréquemment posées

Comment puis-je obtenir et mettre à jour les règles Snort ?

Les règles Snort sont cruciales pour le fonctionnement efficace de l’IDS, car elles définissent les critères de détection d’intrusions spécifiques sur le réseau. Vous pouvez obtenir les règles de Snort sur le site officiel de Snort. Il existe trois types distincts d’archives de règles : Communauté, accessible gratuitement ; Enregistré, qui vous est accessible après votre inscription auprès de Snort ; et Abonnement, pour lequel vous devez souscrire à un plan Snort payant comme détaillé sur son site officiel.

Est-il possible d’implémenter Snort dans un vaste réseau ?

Oui, il peut être distribué pour améliorer la sécurité du réseau sur plusieurs systèmes, en utilisant un système de gestion centralisé, tel que Security Onion ou Snorby.

Est-ce que Snort IDS convient aux petites entreprises ou aux réseaux domestiques ?

Snort IDS est une solution de sécurité efficace qui peut profiter aux petites entreprises et aux réseaux domestiques. L’accessibilité et la rentabilité du système sont attribuées à sa nature open source. Le système de détection d’intrusion Snort (IDS) peut être implémenté sur un seul système ou plus.

Laisser un commentaire