Bloquez les attaques NTLM sur SMB dans Windows 11 à l’aide de GPEDIT ou PowerShell

Si vous souhaitez bloquer les attaques NTLM sur SMB dans Windows 11, voici comment procéder. Un administrateur peut bloquer toutes les attaques NTLM via Server Message Block à l’aide de l’éditeur de stratégie de groupe local et de Windows PowerShell.

Si vous êtes un administrateur système, vous devez savoir que le SMB ou Server Message Block est l’un des protocoles essentiels requis pour divers types de partage, y compris des fichiers, des imprimantes, etc., sur un réseau partagé, par exemple un bureau, une entreprise, etc. .

D’autre part, NTLM ou Windows New Technology LAN Manager permet aux utilisateurs d’authentifier les utilisateurs pour les connexions distantes sortantes. Un attaquant peut profiter ou manipuler NTLM pour l’authentifier afin d’attaquer votre ordinateur ou même l’ensemble du réseau.

Bloquez les attaques NTLM sur SMB dans Windows 11 à l’aide de GPEDIT

Pour bloquer les attaques NTLM sur SMB dans Windows 11 à l’aide de GPEDIT, procédez comme suit :

- Appuyez sur Win+R pour ouvrir l’invite Exécuter.

- Tapez gpedit.m sc et appuyez sur le bouton Entrée .

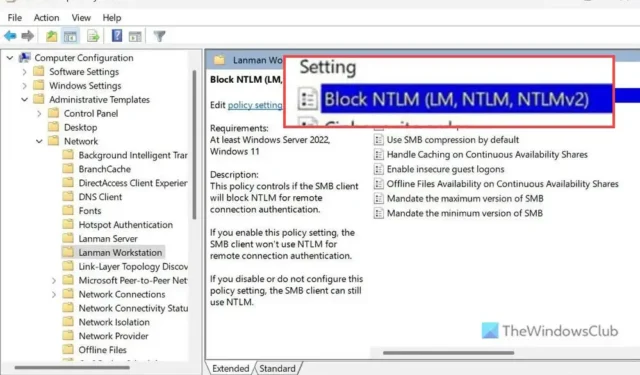

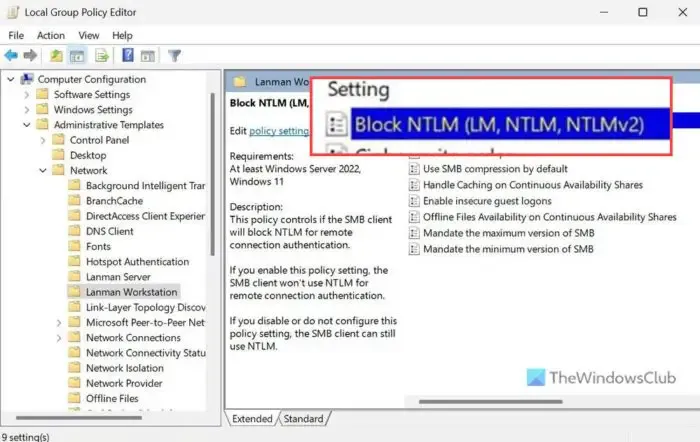

- Accédez à Lanman Workstation dans Configuration de l’ordinateur .

- Double-cliquez sur le paramètre Bloquer NTLM (LM, NTLM, NTLMv2) .

- Choisissez l’ option Activé .

- Cliquez sur le bouton OK .

Pour en savoir plus sur ces étapes, continuez à lire.

Win+R gpedit.msc Entrée![]()

Ensuite, accédez au chemin suivant :

Configuration ordinateur > Modèles d’administration > Réseau > Station de travail Lanman

Double-cliquez sur le paramètre Bloquer NTLM (LM, NTLM, NTLMv2) et choisissez l’ option Activé .

Cliquez sur le bouton OK pour enregistrer la modification.

Bloquez les attaques NTLM sur SMB dans Windows 11 à l’aide de PowerShell

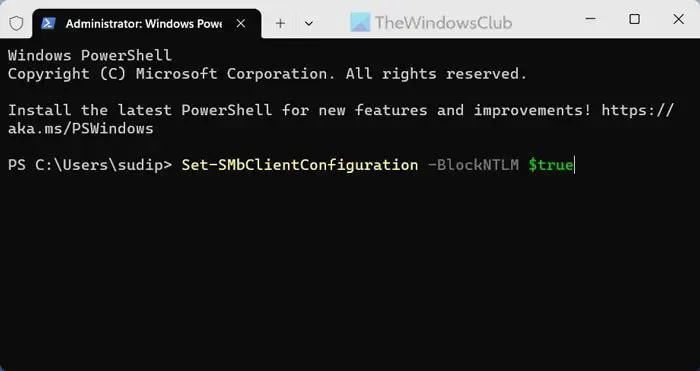

Pour bloquer les attaques NTLM sur SMB dans Windows 11 à l’aide de PowerShell, procédez comme suit :

- Appuyez sur Win+X pour ouvrir le menu.

- Sélectionnez l’ option Terminal (Administrateur) .

- Cliquez sur le bouton Oui .

- Entrez cette commande : Set-SMbClientConfiguration -BlockNTLM $true

Voyons ces étapes en détail.

Pour commencer, vous devez ouvrir PowerShell avec les privilèges d’administrateur. Pour cela, appuyez sur Win+X et choisissez l’ option Terminal (Admin) . Ensuite, cliquez sur le bouton Oui à l’invite UAC.

Après cela, assurez-vous qu’une instance PowerShell est ouverte dans le terminal Windows. Si c’est le cas, entrez cette commande :

Set-SMbClientConfiguration -BlockNTLM $true

Il est également possible de spécifier le blocage SMB NTLM lors du mappage d’un lecteur. Pour cela, vous devez utiliser cette commande :

New-SmbMapping -RemotePath \\server\share -BlockNTLM $true

C’est tout! J’espère que ce guide vous aidera.

Comment désactiver NTLMv1 dans Windows 11 ?

Pour désactiver NTMLv1 dans Windows 11, vous devez utiliser uniquement NTMLv2. Pour cela, ouvrez l’éditeur de stratégie de groupe local et accédez à ce chemin : Configuration ordinateur > Paramètres Windows > Paramètres de sécurité > Stratégies locales > Options de sécurité. Double-cliquez sur le paramètre Sécurité réseau : niveau d’authentification LAN Manager et choisissez Envoyer uniquement la réponse NTMLv2. Refusez l’option LM et NTLM et cliquez sur le bouton OK.

Les PME utilisent-elles NTLM ?

Oui, SMB ou Server Message Block utilise NTLM dans Windows 11. NTLM est requis pour authentifier l’identité de l’utilisateur pour les connexions sortantes. Il est principalement utilisé lorsque vous essayez de partager des fichiers, des imprimantes ou d’autres appareils ou lecteurs sur un réseau partagé dans un bureau ou ailleurs.

Laisser un commentaire