Qu’est-ce qu’un malware au niveau du noyau et comment s’en protéger

Les logiciels malveillants se présentent sous de nombreuses formes, mais ceux qui ciblent le noyau sont parmi les plus dangereux. Qu’est-ce qui les rend si menaçants et comment pouvez-vous vous en défendre ? Examinons les détails ci-dessous.

Qu’est-ce qu’un malware au niveau du noyau ?

Le noyau est le composant principal d’un système d’exploitation, chargé de gérer toutes les interactions entre le matériel et les logiciels. Il fonctionne à un niveau de privilège élevé appelé « mode noyau », qui lui donne un accès illimité à toutes les ressources du système, y compris la mémoire, le processeur et les périphériques connectés. Les logiciels malveillants qui infectent et manipulent ce niveau de privilèges sont appelés logiciels malveillants au niveau du noyau.

Ce type de malware exploite les privilèges élevés du noyau, ce qui lui permet d’exécuter des activités malveillantes avec une détection minimale. En opérant à ce niveau bas, il peut échapper aux mesures de sécurité, persister et prendre le contrôle des opérations critiques du système.

Vous trouverez ci-dessous quelques exemples courants de programmes malveillants au niveau du noyau :

Rootkits du noyau : il s’agit de l’une des formes les plus connues de malwares au niveau du noyau qui permettent à un attaquant de prendre le contrôle à distance d’un ordinateur sans être détecté. Cet accès lui permet de compromettre la sécurité, d’installer davantage de malwares, de surveiller l’activité ou d’utiliser l’appareil dans le cadre d’attaques DDoS.

Bootkits : il s’agit d’un type de rootkit qui infecte le BIOS du PC ou le Master Boot Record (MBR) pour charger du code malveillant avant le chargement du système d’exploitation. Ils peuvent installer du code malveillant au niveau du noyau et persister lors des redémarrages et des réinstallations du système d’exploitation.

Chevaux de Troie en mode noyau : avec des privilèges plus élevés, ces chevaux de Troie peuvent efficacement échapper à la détection en remplaçant des processus ou en s’intégrant dans d’autres processus.

Ransomware au niveau du noyau : ce type de ransomware utilise les privilèges du noyau pour chiffrer les données ou empêcher les utilisateurs d’accéder au système. Il peut contourner la sécurité plus efficacement et rendre la récupération difficile.

Comment se protéger contre les logiciels malveillants au niveau du noyau

Heureusement, il est assez difficile pour les programmes malveillants au niveau du noyau d’infecter votre PC. Ce type de programme malveillant nécessite des autorisations élevées que le système d’exploitation n’accorde pas aux programmes non autorisés. Par conséquent, les programmes malveillants au niveau du noyau s’appuient généralement sur l’exploitation de vulnérabilités connues ou sur l’obtention d’un accès physique ou distant à un compte administrateur.

Les systèmes de sécurité des PC sont conçus pour détecter et empêcher les attaques de programmes malveillants au niveau du noyau. Même si quelqu’un tente d’installer intentionnellement un tel programme malveillant, les mécanismes de sécurité du système d’exploitation bloqueront probablement l’installation.

Cependant, vous devez toujours activer les fonctions de sécurité sur votre PC pour minimiser les vulnérabilités et détecter rapidement les attaques. Suivez les étapes ci-dessous pour vous défendre contre les logiciels malveillants au niveau du noyau :

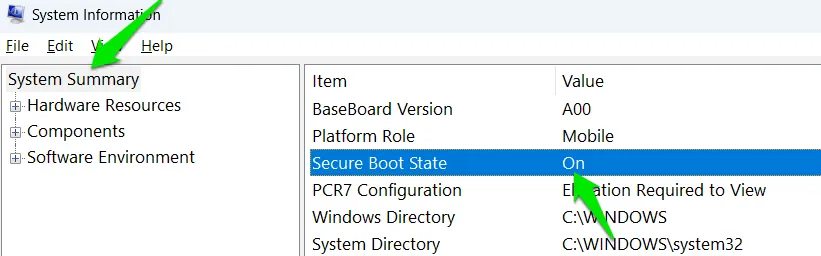

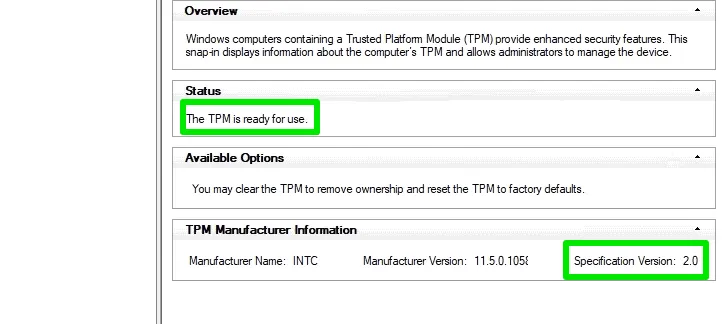

Assurez-vous que le démarrage sécurisé et le TPM 2.0 sont activés

Secure Boot et TPM 2.0 (Trusted Platform Module) sont des fonctionnalités de sécurité essentielles dans Windows et sont indispensables pour se défendre contre les logiciels malveillants au niveau du noyau. C’est pourquoi ils sont également requis pour l’installation de Windows 11.

Secure Boot vérifie la signature numérique de tous les logiciels lors du démarrage, bloquant ainsi l’exécution de tout logiciel non vérifié.

TPM 2.0 est une puce de sécurité physique qui stocke les hachages cryptographiques du processus de démarrage. Il détecte toute altération en comparant ces hachages à chaque démarrage et alerte les utilisateurs s’il détecte des modifications.

Pour vérifier si le démarrage sécurisé est activé, recherchez « Informations système » dans la recherche Windows et ouvrez l’ application Informations système . Vous trouverez la valeur État de démarrage sécurisé dans le résumé système . Assurez-vous qu’elle est définie sur Activé .

Pour vous assurer que TPM 2.0 est activé (ou pris en charge), appuyez sur Windows+ Ret saisissez tpm.mscdans la boîte de dialogue Exécuter.

Si l’une de ces options est désactivée, accédez au BIOS/UEFI et activez la valeur dans la catégorie Sécurité . L’activation du démarrage sécurisé devrait être simple, mais TMP 2.0 est une puce matérielle dont votre PC peut ne pas être équipé.

Activer la sécurité basée sur la virtualisation dans Windows

La sécurité basée sur la virtualisation (VBS) utilise la virtualisation matérielle pour exécuter des processus système critiques dans un environnement isolé afin d’empêcher les applications malveillantes de les altérer. Étant donné que les programmes malveillants au niveau du noyau exploitent souvent les vulnérabilités des processus système critiques, cette fonctionnalité les protège.

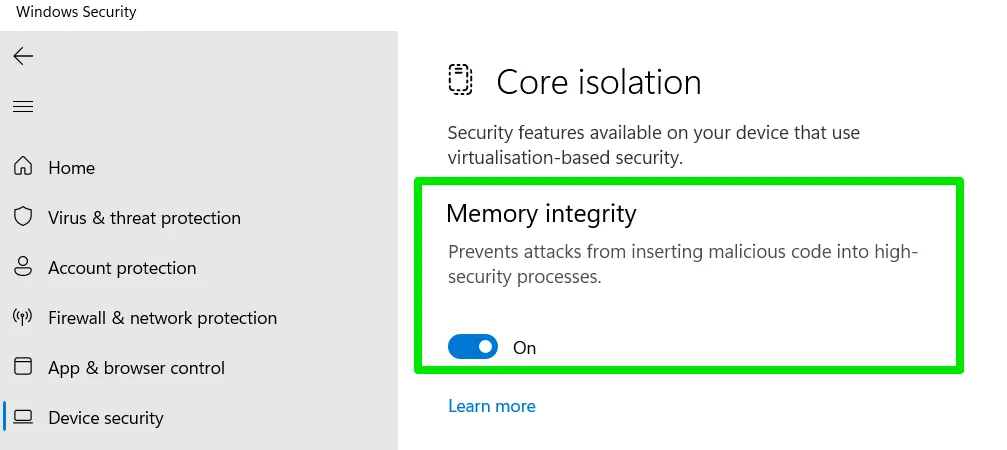

Dans la recherche Windows, saisissez « sécurité Windows » et ouvrez l’ application Sécurité Windows . Accédez à Sécurité de l’appareil -> Isolation du cœur et assurez-vous que l’intégrité de la mémoire est activée .

Réglez le contrôle de compte d’utilisateur (UAC) sur la sécurité maximale

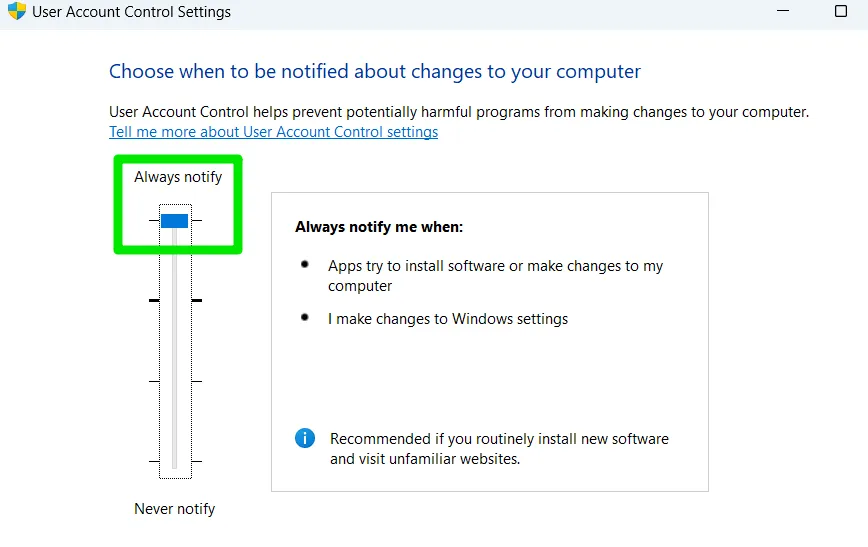

Le contrôle de compte d’utilisateur protège votre PC en empêchant les applications de s’installer ou d’effectuer des modifications sur votre PC sans votre autorisation. Vous pouvez le configurer sur une sécurité maximale afin que Windows demande toujours votre autorisation lorsque vous ou une application tentez d’installer quelque chose ou de modifier un paramètre.

Recherchez « uac » dans la recherche Windows et cliquez sur Modifier les paramètres de contrôle de compte d’utilisateur . Réglez le curseur ici sur Toujours notifier tout en haut.

Maintenir le PC à jour

Comme mentionné précédemment, les programmes malveillants au niveau du noyau exploitent souvent les vulnérabilités pour infecter le PC. Maintenir votre système à jour garantit la mise à jour rapide des correctifs des vulnérabilités connues, empêchant ainsi les programmes malveillants de les exploiter.

Assurez-vous de mettre à jour Windows, les pilotes et le BIOS/UEFI vers les dernières versions.

Windows : pour mettre à jour Windows, accédez à Windows Update dans les paramètres Windows, puis cliquez sur Rechercher les mises à jour . Si le message Vous êtes à jour s’affiche , tout va bien. Sinon, téléchargez et installez les mises à jour recommandées.

Pilotes : ce sont les plus vulnérables, car ils se chargent pendant le processus de démarrage, et un pilote compromis peut permettre une infection au niveau du noyau. Vous pouvez utiliser un outil de mise à jour de pilotes comme iObit Driver Booster pour mettre à jour automatiquement tous les pilotes.

BIOS/UEFI : il est un peu difficile de mettre à jour le BIOS/UEFI, car vous devez le faire manuellement, mais heureusement, ces mises à jour sont rares.

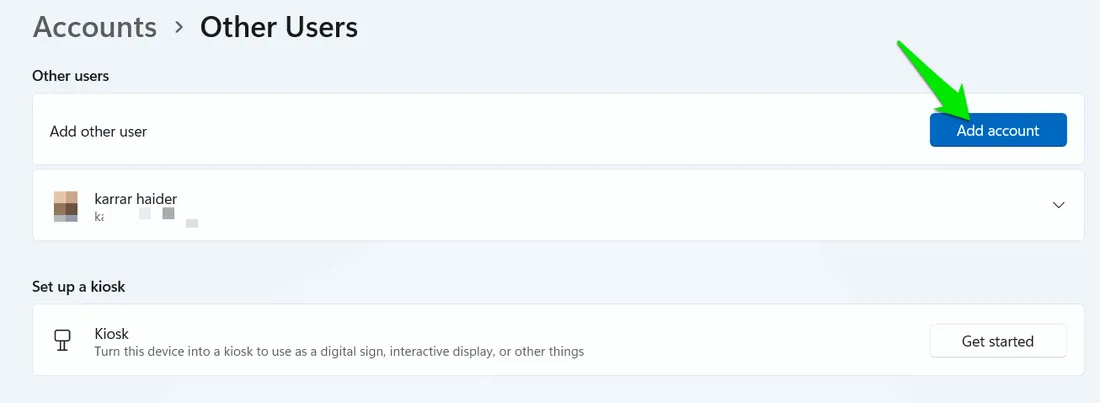

Utiliser un compte utilisateur standard pour une utilisation quotidienne

Le compte utilisateur standard a un accès restreint à de nombreuses fonctions, mais il est suffisant pour une utilisation quotidienne. Comme il est restreint, il limite également la capacité des malwares du noyau à infecter l’appareil.

Pour créer un compte standard, ouvrez les Paramètres Windows et accédez à Comptes -> Autres utilisateurs . Cliquez sur Ajouter un compte pour créer un nouveau compte et assurez-vous de sélectionner Compte standard au lieu de Compte Administrateur.

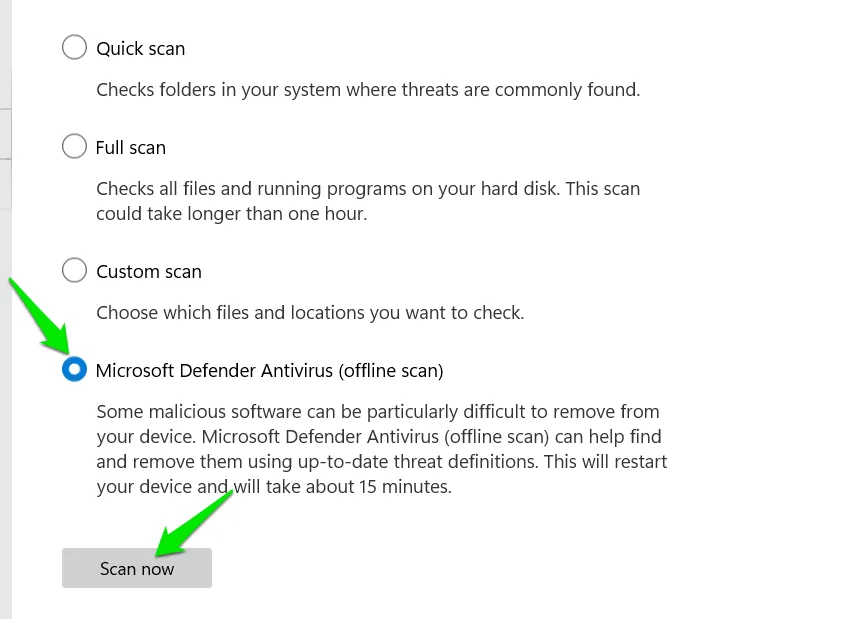

Exécuter occasionnellement une analyse au démarrage

L’analyse au démarrage est une fonction standard de la plupart des logiciels antivirus, y compris Microsoft Defender. Cette analyse redémarre votre PC et l’analyse avant que le système d’exploitation ne se charge complètement. Elle est très efficace contre les logiciels malveillants au niveau du noyau, car elle peut les détecter avant qu’ils ne tentent de se cacher du système d’exploitation. Exécutez-la de temps en temps pour vous assurer que votre PC est propre.

Pour exécuter cette analyse sous Windows, recherchez « Sécurité Windows » dans la recherche Windows et ouvrez l’ application Sécurité Windows .

Accédez à Protection contre les virus et les menaces -> Options d’analyse et sélectionnez Antivirus Microsoft Defender (analyse hors ligne) . Lorsque vous cliquez sur Analyser maintenant , vous êtes invité à redémarrer l’ordinateur pour effectuer l’analyse.

Évitez d’exécuter des programmes risqués

Il s’agit d’un conseil général pour éviter tous les types de risques de sécurité du système, mais il est particulièrement important lorsqu’il s’agit de logiciels malveillants au niveau du noyau. Ils ne peuvent pas accéder au noyau sans désactiver les fonctionnalités de sécurité du système d’exploitation. Cela signifie que les logiciels malveillants au niveau du noyau émettront des signaux d’alarme clairs, vous demandant par exemple de désactiver les fonctionnalités de sécurité pour exécuter l’application.

Soyez prudent lorsque vous téléchargez des logiciels suspects, comme des jeux vidéo piratés ou des programmes premium piratés. Si une application vous oblige à désactiver des protections de sécurité spécifiques, le risque potentiel dépasse probablement les avantages qu’elle pourrait offrir.

Que faire si votre ordinateur est infecté

Une utilisation anormalement élevée du processeur, des blocages, des plantages (BSOD) et une activité réseau suspecte sont des signes courants d’infection par un logiciel malveillant au niveau du noyau. Si vous pensez que votre PC est infecté, vous devez agir immédiatement. Malheureusement, vos options sont limitées, car le logiciel malveillant peut être très tenace.

Utiliser un logiciel antivirus avec fonction de suppression de rootkit

La plupart des logiciels antivirus dotés de fonctions de suppression de rootkits peuvent supprimer la plupart des types de malwares au niveau du noyau. Nous recommandons Malwarebytes , car il dispose d’une fonction de suppression de rootkits dédiée qui est très efficace.

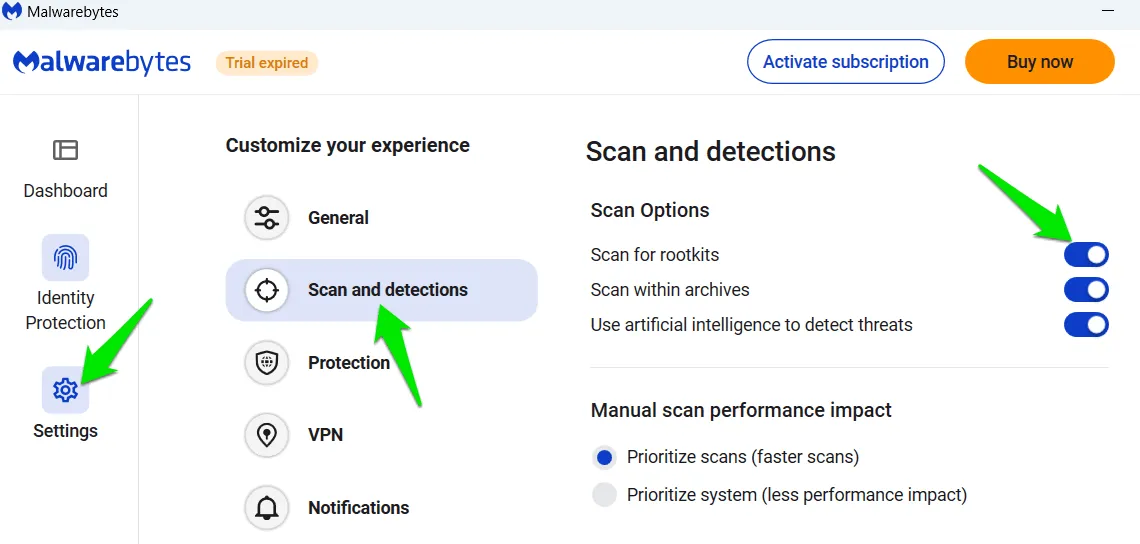

Vous devez d’abord activer la fonction d’analyse des rootkits, car elle est désactivée par défaut. Cliquez sur Paramètres dans Malwarebytes, puis accédez à la section Analyse et détection . Activez l’ option Analyse des rootkits .

Votre prochaine analyse inclura également la fonction d’analyse du rootkit qui pourrait trouver le malware au niveau du noyau infectant votre PC.

Exécuter l’analyse au démarrage

Comme mentionné ci-dessus, une analyse au démarrage peut détecter les logiciels malveillants au niveau du noyau qui dépendent de leur masquage avant le processus de démarrage. Vous pouvez soit exécuter l’analyse Microsoft Defender comme nous l’avons fait ci-dessus, soit utiliser une application tierce. Avast One dispose d’une puissante fonctionnalité d’analyse au démarrage que vous pouvez essayer si Microsoft Defender échoue.

Réinstaller Windows

Si le logiciel de sécurité ne parvient pas à détecter les logiciels malveillants au niveau du noyau, la réinstallation de Windows devrait résoudre le problème. Vous devez effectuer une nouvelle installation, car l’image actuelle peut être infectée. Il existe plusieurs façons d’installer Windows 11, alors choisissez votre méthode préférée.

Dans l’ensemble, les logiciels malveillants au niveau du noyau peuvent être extrêmement dangereux, mais il est difficile pour les pirates de les introduire dans votre appareil. Si vous avez du mal à vous débarrasser des logiciels malveillants au niveau du noyau, la mise à niveau/réinstallation du BIOS peut résoudre le problème. Vous pouvez également l’apporter à un professionnel pour reflasher le BIOS et effacer le CMOS.

Crédit image : Freepik . Toutes les captures d’écran par Karrar Haider.

Laisser un commentaire