5 conseils pour sécuriser votre clé GPG sous Linux

En tant que tel, le protéger des mauvais acteurs garantit que personne ne pourra usurper votre identité dans vos communications avec d’autres personnes. Ici, nous vous montrons cinq conseils simples sur la façon de sécuriser votre clé GPG sous Linux.

1. Créez des sous-clés pour chaque fonction GPG

L’un des moyens les plus simples de sécuriser votre clé GPG sous Linux consiste à créer une sous-clé distincte pour chaque fonction clé. Les sous-clés sont des éléments d’identité cryptographiques supplémentaires attachés à votre clé principale principale. Cela rend plus difficile pour les mauvais acteurs de récupérer votre clé privée primaire puisque vous ne l’utilisez pas pour des actions clés communes.

Pour ce faire, ouvrez l’invite de clé GPG pour votre clé primaire :

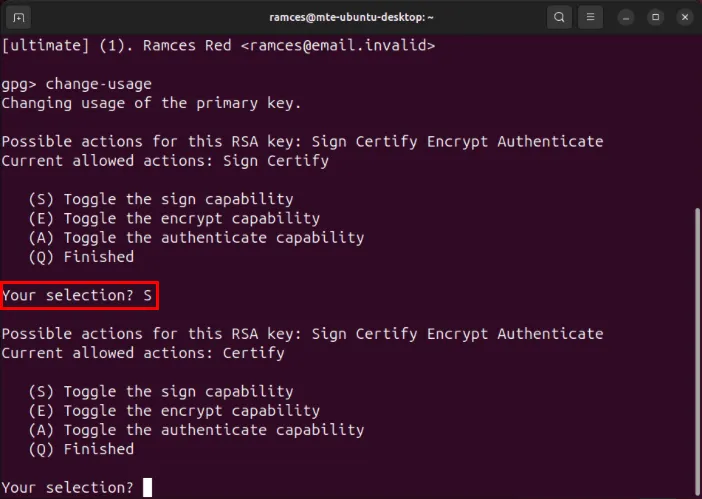

Exécutez change-usagepour modifier les capacités par défaut de votre clé primaire.

Tapez « S », puis appuyez sur Enterpour désactiver la capacité de signature de votre clé primaire.

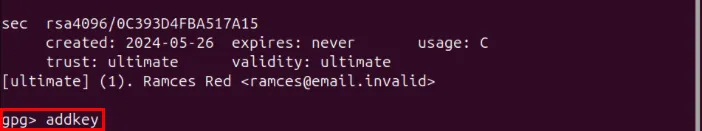

Exécutez addkeypour créer la deuxième sous-clé de votre clé primaire.

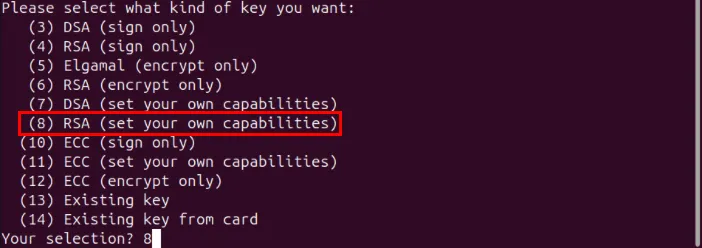

Sélectionnez « 8 » à l’invite de l’algorithme de clé, puis appuyez sur Enter.

Tapez « = S » à l’invite, puis appuyez sur Enterpour définir la capacité de la sous-clé sur « Signe uniquement ».

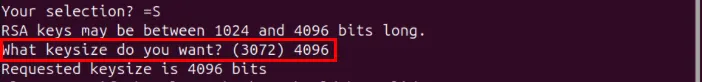

Fournissez « 4096 » à l’invite de taille de clé, puis appuyez sur Enterpour définir la taille de votre sous-clé RSA sur 4096 bits.

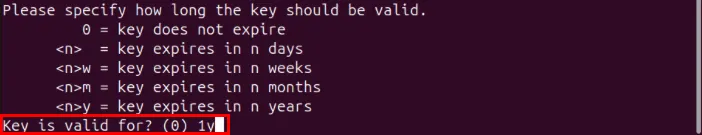

Définissez la période de validité raisonnable de votre sous-clé. Dans mon cas, je configurerai ma sous-clé pour qu’elle expire après 1 an.

Créez votre nouvelle sous-clé en tapant « y », puis en appuyant Entersur l’invite de confirmation.

Réexécutez la addkeycommande et créez les deux autres sous-clés pour les fonctionnalités de chiffrement et d’authentification.

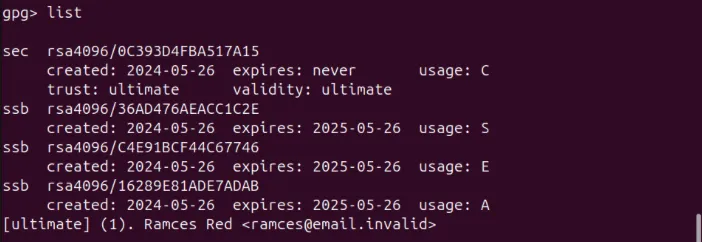

Confirmez que votre clé GPG possède une sous-clé pour chaque fonctionnalité en exécutant la listsous-commande.

2. Fixez une date d’expiration pour vos clés

Un autre moyen simple de sécuriser votre clé GPG sous Linux consiste à attribuer une date d’expiration à votre clé primaire et à vos sous-clés. Bien que cela n’affecte pas la capacité de la clé à signer, chiffrer et authentifier, en définir un donne aux autres utilisateurs de GPG une raison de toujours valider votre clé par rapport à un serveur de clés.

Commencez par ouvrir votre clé primaire dans l’outil GPG CLI :

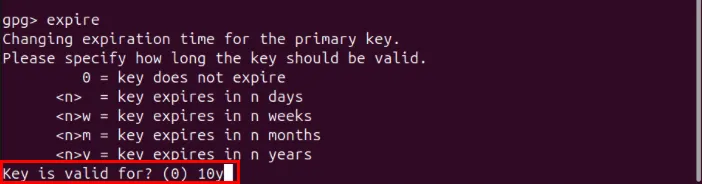

Tapez « expirer », puis appuyez sur Enterpour modifier la date d’expiration de votre clé primaire. Dans mon cas, je ferai en sorte que le mien expire au bout de 10 ans.

Fournissez le mot de passe de votre clé GPG, puis appuyez sur Enterpour valider la nouvelle date d’expiration.

Exécutez les commandes suivantes pour sélectionner les sous-clés internes de votre clé GPG :

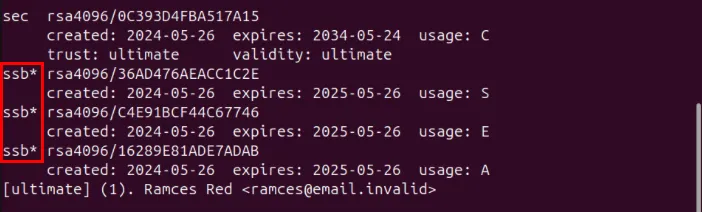

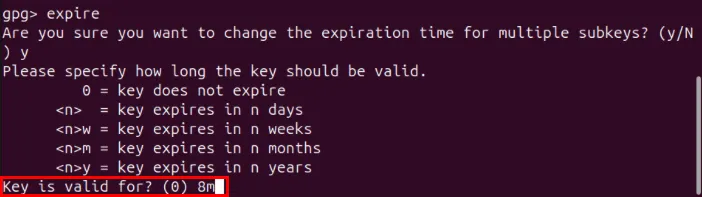

Exécutez expire, puis indiquez une date d’expiration pour vos sous-clés. Dans la plupart des cas, ces clés devraient expirer plus tôt que votre clé primaire. Pour ma part, je les ferai expirer au bout de huit mois.

Tapez « enregistrer », puis appuyez sur Enterpour valider vos modifications sur votre trousseau de clés GPG.

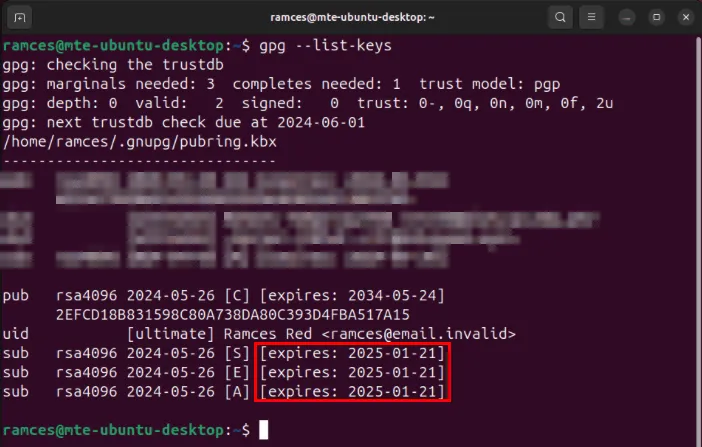

Confirmez que votre clé a les dates d’expiration appropriées en exécutant : gpg --list-keys.

3. Enregistrez vos clés GPG sur une clé de sécurité

Les clés de sécurité sont de petits appareils spécialement conçus pour contenir des données d’authentification privées. À cet égard, vous pouvez également les utiliser pour stocker vos clés GPG sans compromettre votre sécurité globale.

Commencez par brancher votre clé de sécurité sur votre machine, puis exécutez la commande suivante pour vérifier si GPG la détecte :

Ouvrez l’invite GPG sur votre clé primaire, puis exécutez listpour imprimer tous les détails de votre trousseau :

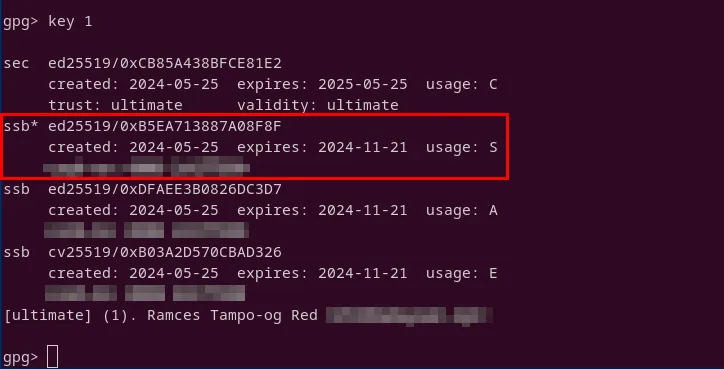

Recherchez la sous-clé avec la valeur d’utilisation « S », puis exécutez la clé suivie de son numéro de commande dans la liste des sous-clés. Par exemple, ma sous-clé « S » est la première clé de ma liste, je vais donc exécuter key 1.

Déplacez votre sous-clé « S » vers le stockage interne de votre clé de sécurité :

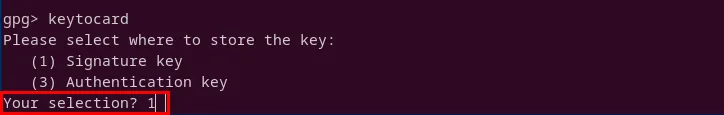

Sélectionnez « 1 » dans l’invite de transfert, fournissez le mot de passe de votre clé GPG primaire, puis exécutez keyà nouveau la commande pour désélectionner la première sous-clé.

Recherchez la sous-clé avec la valeur d’utilisation « A », puis exécutez la keycommande suivie du numéro d’index de la sous-clé.

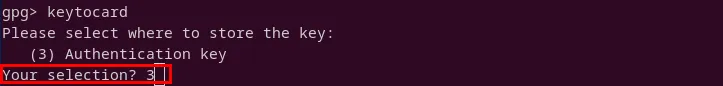

Transférez la sous-clé « A » sur votre dispositif de sécurité à l’aide de la keytocardcommande, sélectionnez « 3 » sur l’invite de transfert, puis réexécutez le raccourci clavier pour désélectionner la sous-clé « A ».

Recherchez la sous-clé avec la valeur d’utilisation « E », puis sélectionnez-la à l’aide de la keycommande.

Transférez la sous-clé « E » sur votre dispositif de sécurité à l’aide de la commande keytocard, puis sélectionnez « 2 » à l’invite.

Exécutez save, puis appuyez sur Enterpour valider vos modifications dans votre trousseau de clés GPG.

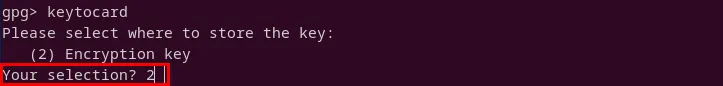

Enfin, confirmez que vous avez correctement exporté les sous-clés de votre machine en exécutant gpg --list-secret-keys YOUR-GPG@EMAIL.ADDRESS. Cela devrait imprimer un symbole supérieur à (>) à côté des étiquettes « ssb » de vos sous-clés.

4. Sauvegardez votre clé privée principale sur papier

Outre les clés de sécurité, vous pouvez également sécuriser votre clé GPG sous Linux en l’exportant dans un fichier texte imprimable. Paperkey est un simple utilitaire de ligne de commande qui prend votre clé privée et la réduit à ses octets secrets principaux. Ceci est utile si vous cherchez un moyen de conserver votre clé GPG en dehors des appareils numériques.

Pour commencer, installez paperkey à partir du référentiel de packages de votre distribution Linux :

Exportez la version binaire de vos clés primaires privées et publiques :

Convertissez votre clé privée binaire en ses données secrètes principales :

Confirmez que vous pouvez reconstruire votre clé privée primaire à partir de votre sauvegarde paperkey :

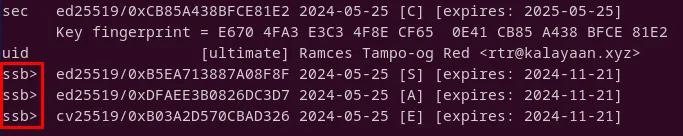

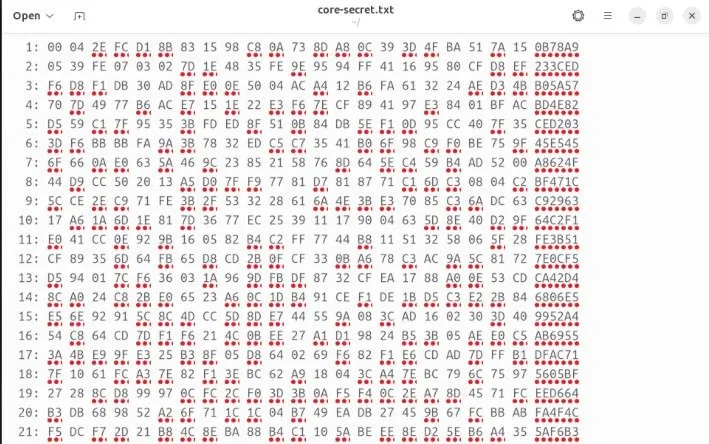

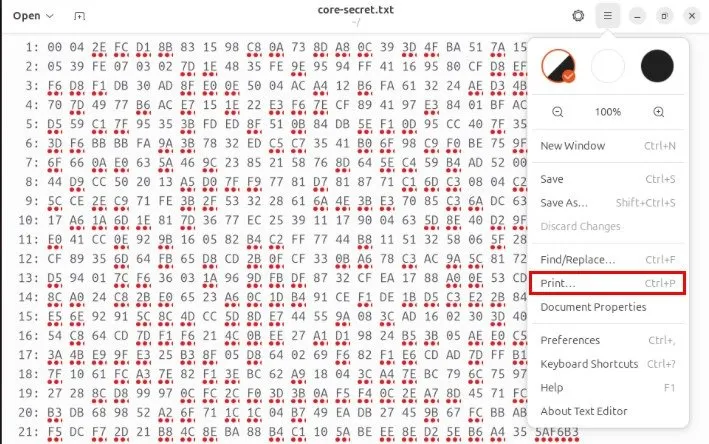

Ouvrez votre fichier secret principal à l’aide de votre éditeur de texte graphique préféré. Dans mon cas, j’utilise l’éditeur de texte par défaut de GNOME.

Cliquez sur le menu Options dans le coin supérieur droit de la fenêtre, puis sélectionnez l’entrée du sous-menu « Imprimer ».

5. Supprimez votre clé privée principale du système

Lorsque vous générez une nouvelle clé GPG, votre ordinateur stocke une copie des clés publiques et privées dans votre système de fichiers. Bien que pratique, cela peut poser un problème si vous utilisez un ordinateur en réseau ou à accès partagé.

Une façon de résoudre ce problème consiste à supprimer la clé privée de votre propre trousseau de clés GPG. Cela garantira qu’aucun acteur malveillant ne pourra extraire votre clé privée de votre ordinateur pour signer et certifier des sous-clés.

Commencez par sauvegarder votre clé privée GPG primaire et vos sous-clés d’origine :

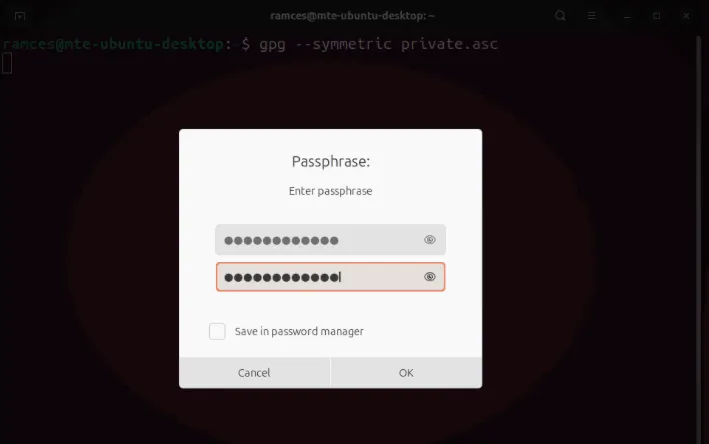

Chiffrez la sortie de votre bloc de clé privée principale à l’aide du chiffrement symétrique :

Fournissez un mot de passe relativement fort pour vos données de clé privée, puis appuyez sur Enter.

Stockez votre clé privée GPG cryptée sur un périphérique de stockage externe.

Supprimez toutes les données de clé privée de votre paire de clés GPG :

Importez le bloc de sous-clé secrète dans votre paire de clés GPG :

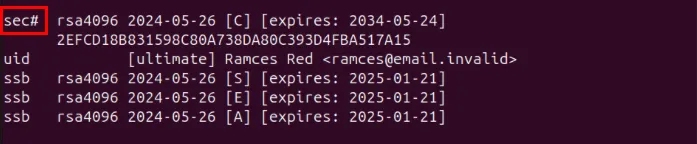

Exécutez la commande suivante pour vérifier si votre clé privée primaire existe toujours dans votre système :

Cela devrait afficher un signe dièse (#) à côté de l’étiquette « sec » de la clé primaire. Cela indique que votre clé privée n’existe plus sur votre trousseau GPG.

Apprendre à sécuriser votre clé GPG avec ces conseils simples n’est qu’une partie de l’exploration du vaste écosystème de cryptographie à clé publique. Plongez plus profondément dans ce programme en vous connectant aux serveurs SSH à l’aide de GPG.

Crédit image : FlyD via Unsplash . Toutes les modifications et captures d’écran par Ramces Red.

Laisser un commentaire