Microsoft corrige les failles du protocole de validation Kerberos PAC : CVE-2024-26248 et CVE-2024-29056

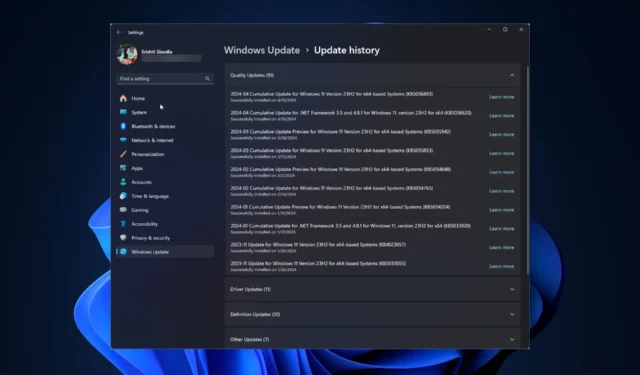

Le mardi 9 avril 2024, Microsoft a publié les mises à jour KB5036892 et KB5036893 pour Windows 10 et 11, introduisant quelques nouvelles fonctionnalités et corrigeant les problèmes connus.

Avec ceux-ci, Microsoft a également corrigé quelques vulnérabilités de sécurité d’authentification Kerberos PAC suivies sous CVE-2024-26248 et CVE-2024-29056.

Ces deux vulnérabilités sont des failles d’élévation de privilèges qui contournent les vérifications de signature PAC précédemment mises en œuvre dans KB5020805.

Dans le document de support, il est mentionné :

Le document mentionne un point important : seul le téléchargement et l’installation des mises à jour à partir du 9 avril 2024 ne résoudront pas directement les problèmes de sécurité dans CVE-2024-26248 et CVE-2024-29056 par défaut.

Une fois l’environnement entièrement mis à jour, vous devez passer en mode appliqué pour atténuer complètement les problèmes de sécurité pour tous les appareils.

Cela signifie que vous devez d’abord vous assurer que les contrôleurs de domaine et les clients Windows sont mis à jour avec la mise à jour de sécurité publiée à compter du 9 avril 2024. Ensuite, vérifiez le mode de compatibilité pour voir si les appareils sont mis à jour.

Ensuite, activez le mode Enforcement dans votre environnement pour éliminer les problèmes de sécurité tels que CVE-2024-26248 et CVE-2024-29056.

Voici le détail des changements à venir

Pour en savoir plus, vous pouvez consulter le document de support pour KB5037754 . Avez-vous installé le patch de sécurité publié le 9 avril ? Sinon, installez-le dès que possible et assurez-vous que le mode Application est activé pour résoudre ces problèmes de sécurité.

9 avril 2024 : Phase de déploiement initiale – Mode de compatibilité

La phase de déploiement initiale commence avec les mises à jour publiées le 9 avril 2024. Cette mise à jour ajoute un nouveau comportement qui empêche l’élévation des vulnérabilités de privilèges décrites dans CVE-2024-26248 et CVE-2024-29056, mais ne l’applique pas sauf si les deux contrôleurs de domaine Windows et les clients Windows de l’environnement sont mis à jour.

Pour activer le nouveau comportement et atténuer les vulnérabilités, vous devez vous assurer que l’intégralité de votre environnement Windows (y compris les contrôleurs de domaine et les clients) est mis à jour. Les événements d’audit seront enregistrés pour aider à identifier les appareils non mis à jour.

15 octobre 2024 : phase appliquée par défaut

Les mises à jour publiées à partir du 15 octobre 2024 déplaceront tous les contrôleurs de domaine et clients Windows de l’environnement en mode appliqué en modifiant les paramètres de sous-clé de registre sur PacSignatureValidationLevel=3 et CrossDomainFilteringLevel=4, appliquant ainsi le comportement sécurisé par défaut.

Les paramètres Appliqués par défaut peuvent être remplacés par un administrateur pour revenir au mode de compatibilité.

8 avril 2025 : Phase d’application

Les mises à jour de sécurité Windows publiées à compter du 8 avril 2025 supprimeront la prise en charge des sous-clés de registre PacSignatureValidationLevel et CrossDomainFilteringLevel et appliqueront le nouveau comportement sécurisé. Le mode de compatibilité ne sera plus pris en charge après l’installation de cette mise à jour.

Les mises à jour de sécurité Windows publiées à compter du 9 avril 2024 corrigent les vulnérabilités d’élévation de privilèges avec le protocole de validation Kerberos PAC . Le certificat d’attribut de privilège (PAC) est une extension des tickets de service Kerberos. Il contient des informations sur l’utilisateur authentifiant et ses privilèges. Cette mise à jour corrige une vulnérabilité dans laquelle l’utilisateur du processus peut usurper la signature pour contourner les contrôles de sécurité de validation de signature PAC ajoutés dans KB5020805 .

Laisser un commentaire