Linus Torvalds accepte les mises à niveau Linux Hyper-V de Microsoft afin qu’Intel et AMD puissent en bénéficier

Microsoft a récemment apporté quelques modifications visant à améliorer la prise en charge d’Hyper-V sur la prochaine version 6.6 du noyau Linux. Parmi les nombreuses améliorations figurent la prise en charge des invités AMD SEV-SNP ainsi que des invités Intel TDX sur Hyper-V.

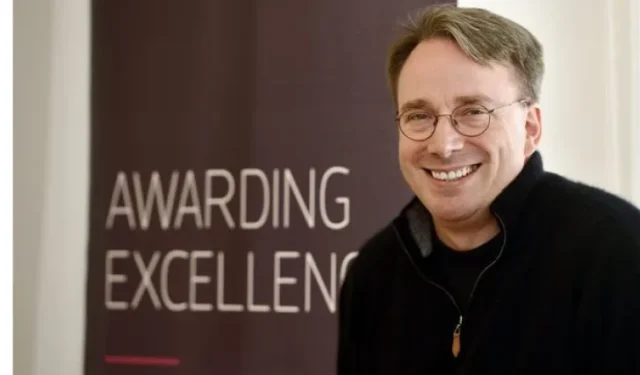

Outre ces deux-là, il existe d’autres mises à niveau, telles qu’une gestion améliorée des objets racine ACPI (Advanced Configuration and Power Interface) dans le pilote VMBus , et bien plus encore. Le patron de Linux, Linus Torvalds, a accepté ces mises à jour qui ont été envoyées par l’architecte principal de Microsoft chez Azure Machine Learning, Wei Liu. Torvalds dit :

Extrayez les mises à jour hyperv de Wei Liu :

– Prise en charge des invités SEV-SNP sur Hyper-V (Tianyu Lan)

– Prise en charge des invités TDX sur Hyper-V (Dexuan Cui)

– Utiliser l’API SBRM dans le pilote de ballon Hyper-V (Mitchell Levy)

– Évitez de déréférencer le handle d’objet racine ACPI dans le pilote VMBus (Maciej Szmigiero)

– Quelques corrections diverses (Jiapeng Chong, Nathan Chancellor, Saurabh Sengar)

Pour ceux qui se posent la question, Trust Domain eXtension ou TDX d’Intel permet d’isoler les machines virtuelles (VM) de leurs gestionnaires de machines virtuelles (VMM) ou hyperviseurs (qui dans ce cas est l’Hyper-V de Microsoft), les isolant ainsi du reste du matériel et du système. Ces machines virtuelles isolées du matériel sont essentiellement ce que sont les « domaines de confiance » et d’où le nom de la technologie. Il offre un cryptage total de la mémoire multi-clés (MKTME) via AES-128-XTS.

Du côté d’AMD, SEV ou Secure Encrypted Virtualization permet d’isoler les VM de leurs hyperviseurs ou VM. Il est intéressant de noter que SEV a été la première technologie de ce type pour les processeurs x86 et AMD l’a depuis améliorée avec SEV-ES ou Secure Encrypted Virtualization-Encrypted State qui a apporté le cryptage du processeur ; et plus tard, le cryptage de la mémoire a également été ajouté avec le SEV-SNP (Secure Nested Paging), destiné à protéger contre les attaques par canal secondaire, entre autres.

Un exemple de l’avantage d’avoir une telle chose est la façon dont Intel TDX a récemment protégé ses derniers processeurs contre la vulnérabilité Downfall , bien que cela ne signifie pas qu’ils seront à l’abri des mises à jour boguées du microcode .

Même si l’ajout de cette fonctionnalité ne signifie pas grand-chose pour le consommateur moyen, les entreprises apprécieront probablement la sécurité supplémentaire.

Laisser un commentaire