5 des meilleurs outils de stéganographie sous Linux

La stéganographie est l’art et le processus de mettre un type d’information à l’intérieur d’un autre dans le but de le cacher. Cela se fait souvent dans des situations où un individu souhaite conserver des informations secrètes à l’intérieur d’objets normaux.

Cet article présentera 5 des meilleurs outils de stéganographie actuellement disponibles sous Linux. Non seulement cela, il vous montrera également comment vous pouvez masquer votre premier message à l’aide de ces utilitaires.

Qu’est-ce que la stéganographie et pourquoi l’utiliser

La stéganographie n’est pas une innovation nouvelle. Depuis l’époque des Grecs anciens, les historiens ont écrit sur la façon dont les cultures utilisaient la stéganographie pour cacher des informations à la vue de tous. À cette fin, un récit célèbre était l’histoire d’Hérodote d’Histiaeus où il a tatoué un court message sur le cuir chevelu nu d’un serviteur.

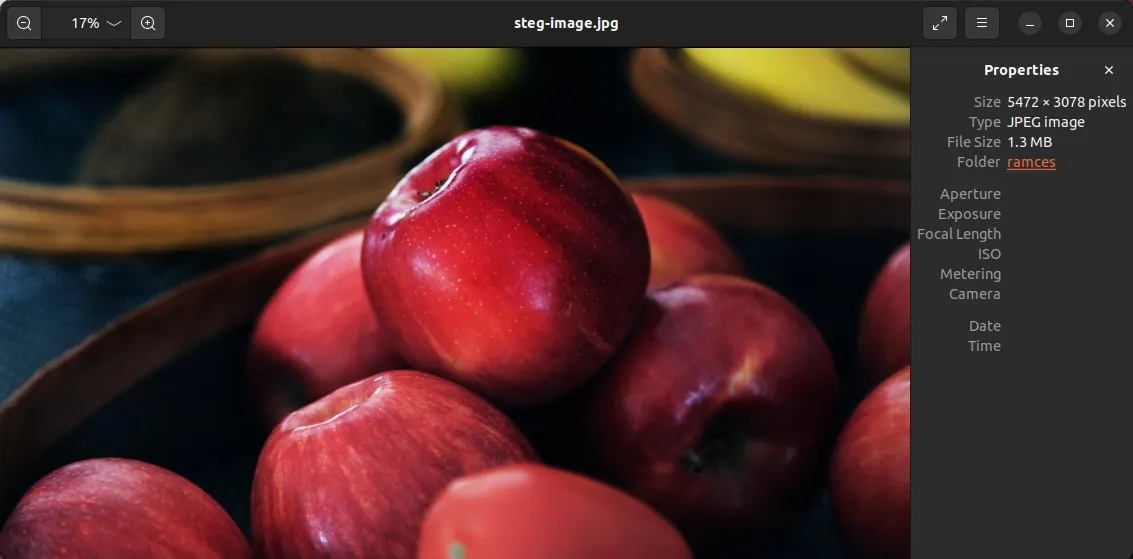

Depuis lors, les progrès de la technologie ont permis aux individus d’utiliser la stéganographie même à l’intérieur d’objets numériques. Par exemple, il est maintenant possible d’insérer un livre entier à l’intérieur d’une simple photographie JPEG.

L’un des plus grands avantages de l’utilisation d’outils stéganographiques est qu’ils sont simples et faciles à utiliser. Dans la plupart des cas, ces programmes ne sont que de simples utilitaires de ligne de commande qui prennent votre message et un fichier factice.

Un autre avantage des outils stéganographiques est que vous pouvez les obtenir gratuitement. De nos jours, la plupart des développeurs autorisent leurs utilitaires en tant que logiciels libres et open source (FOSS). En tant que tel, vous n’avez besoin que d’un ordinateur et d’une connexion Internet pour vous lancer dans la stéganographie.

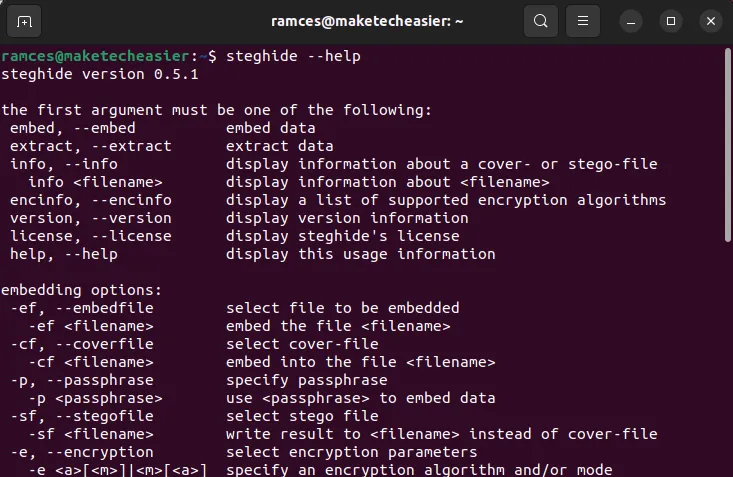

1. Steghide

Steghide est l’un des outils stéganographiques les plus populaires aujourd’hui. Il s’agit d’un simple programme en ligne de commande qui encode le texte à l’intérieur des images. Steghide fonctionne en créant une liste aléatoire de bits dans votre fichier factice et insère vos données secrètes entre ces bits.

Cette approche signifie que vos données se fondront parfaitement dans votre fichier factice. De plus, steghide est également livré par défaut avec des algorithmes de compression et de chiffrement solides. Cela garantit qu’il serait difficile d’extraire vos informations même si un mauvais acteur sait que votre fichier contient des données secrètes.

Vous pouvez installer steghide dans Ubuntu et Debian en exécutant la commande suivante :

sudo apt install steghide

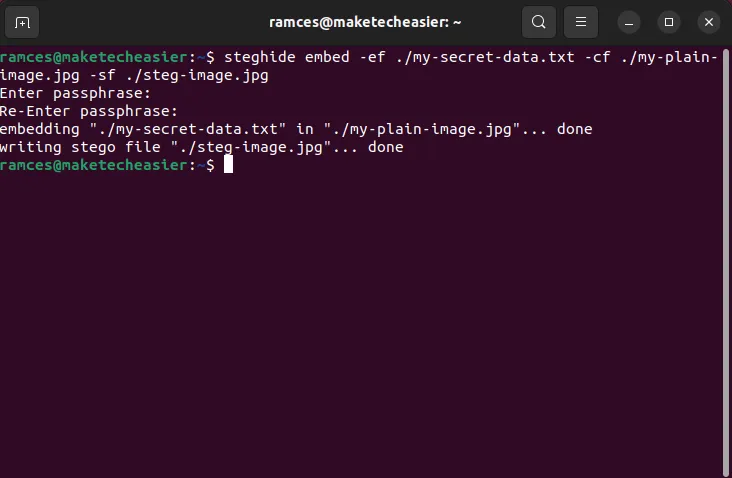

Une fois cela fait, vous pouvez exécuter cette commande pour créer votre premier fichier stéganographique :

steghide embed -ef. /my-secret-data.txt -cf. /my-plain-image.jpg -sf. /steg-image.jpg

Avantages

- Rapide et simple d’utilisation

- Utilise des sommes de contrôle pour vérifier l’intégrité des données

Les inconvénients

- La sortie est sensiblement plus grande que l’original

- Il modifie de petits morceaux du fichier factice d’origine

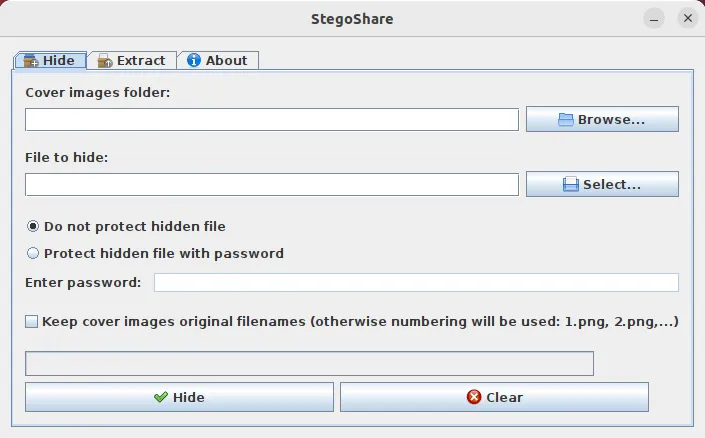

2. Stégopartage

Stegoshare est un outil stéganographique graphique qui fournit aux utilisateurs une interface intuitive pour cacher des données dans des fichiers image. Contrairement à steghide, stegoshare excelle en vous permettant d’encoder de gros fichiers binaires dans plusieurs fichiers.

Un autre avantage clé de stegoshare par rapport aux autres outils est qu’il est hautement portable. Cela signifie que vous pouvez distribuer le programme à d’autres utilisateurs, quel que soit le système d’exploitation sur lequel ils se trouvent. Par exemple, vous pouvez encoder sous Linux et toujours le décoder sous Windows.

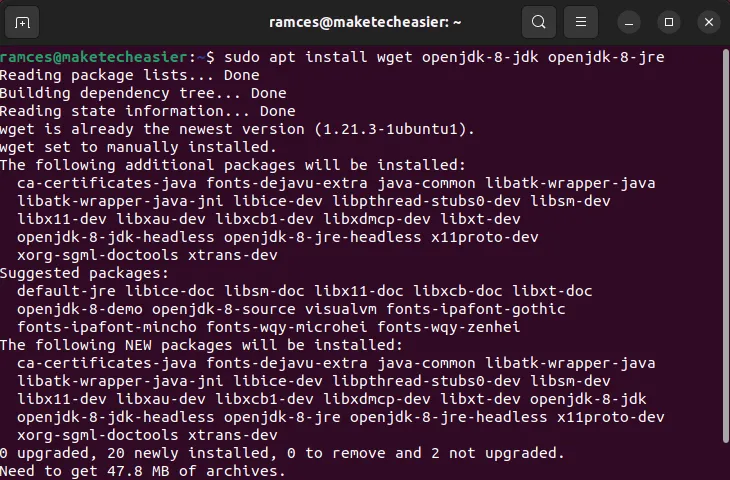

- Pour utiliser stegoshare, vous devez d’abord installer ses dépendances :

sudo apt install wget openjdk-8-jdk openjdk-8-jre

- Téléchargez les binaires de stegoshare depuis le site Web du développeur :

wget http://downloads.sourceforge.net/stegoshare/StegoShare.jar

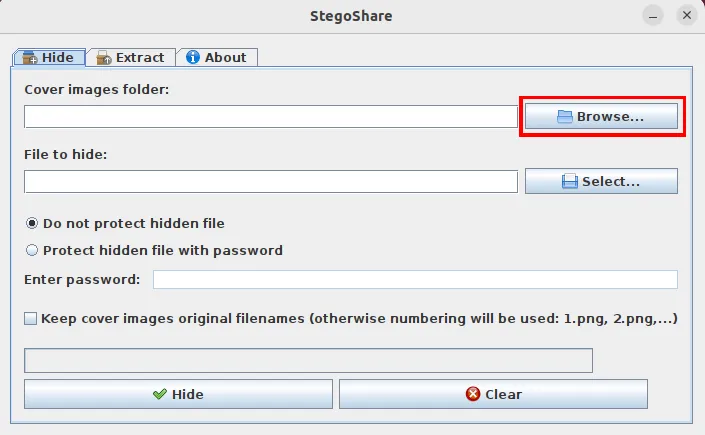

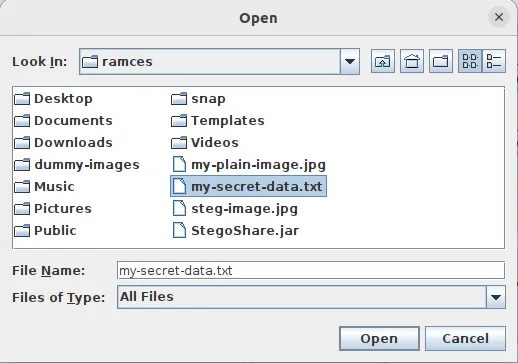

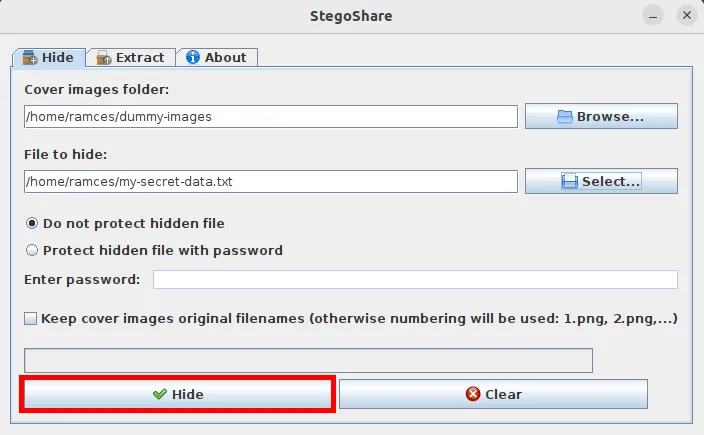

- Exécutez le programme et cliquez sur « Parcourir ».

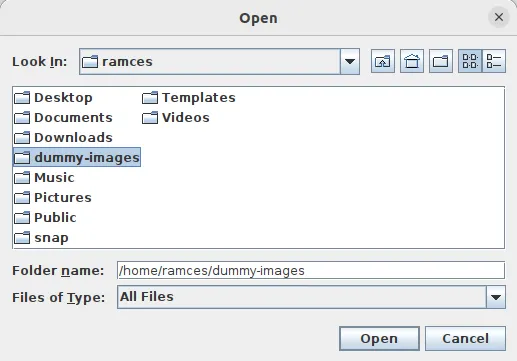

- Sélectionnez votre dossier d’images factices.

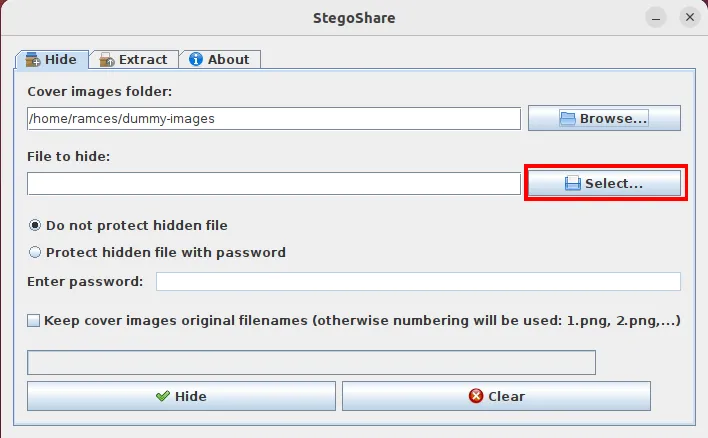

- Cliquez sur le bouton « Sélectionner » sous « Parcourir ».

- Sélectionnez le fichier que vous souhaitez masquer.

- Cliquez sur le bouton « Masquer » pour encoder vos données secrètes dans votre fichier factice.

Avantages

- C’est simple et facile à utiliser

- Cela fonctionne sur n’importe quelle plate-forme qui exécute Java

Les inconvénients

- Il produit de gros fichiers

- Les outils d’analyse d’images peuvent détecter l’algorithme de stegoshare

3. Wavsteg

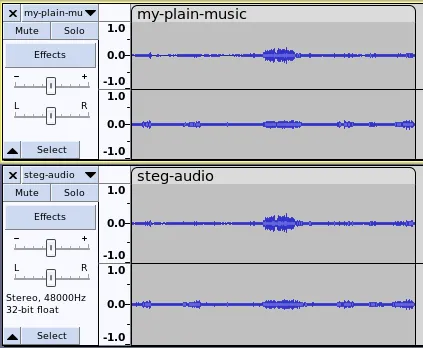

En plus d’intégrer des informations dans les images, vous pouvez également masquer vos informations à l’aide de fichiers audio. Wavsteg est un outil simple mais efficace qui vous permet de mélanger des données secrètes entre les bits d’un fichier audio numérique.

wWavsteg lit un fichier audio entier et recherche ses « bits les moins significatifs ». Ce sont les parties d’un fichier qui ne suppriment ni ne modifient les données qu’il contient. Cela signifie qu’un fichier audio contenant des données secrètes n’aura aucune différence audible par rapport à un fichier « propre ».

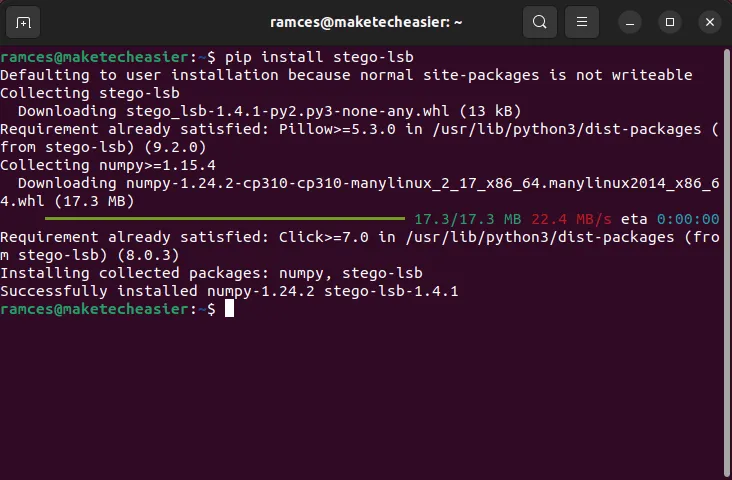

- Installez ses dépendances :

sudo apt install python3 python3-pip

PATH=$PATH:/home/$USER/.local/bin/

- Installez le programme en utilisant pip :

pip install stego-lsb

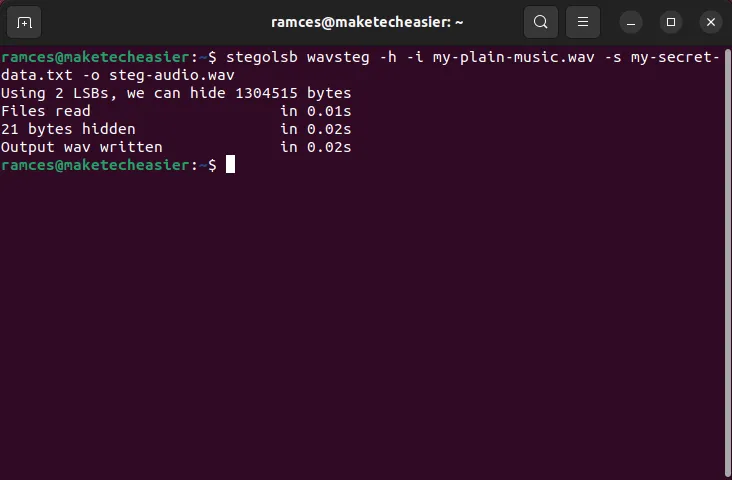

- Une fois installé, vous pouvez commencer à encoder des données à l’intérieur de vos fichiers audio avec la commande suivante :

stegolsb wavsteg -h -i my-plain-music.wav -s my-secret-data.txt -o steg-audio.wav

Avantages

- Il est léger et simple à utiliser

- Aucune différence audible entre les autres fichiers audio

Les inconvénients

- Cela ne fonctionne qu’avec des fichiers texte

- Il peut produire de gros fichiers

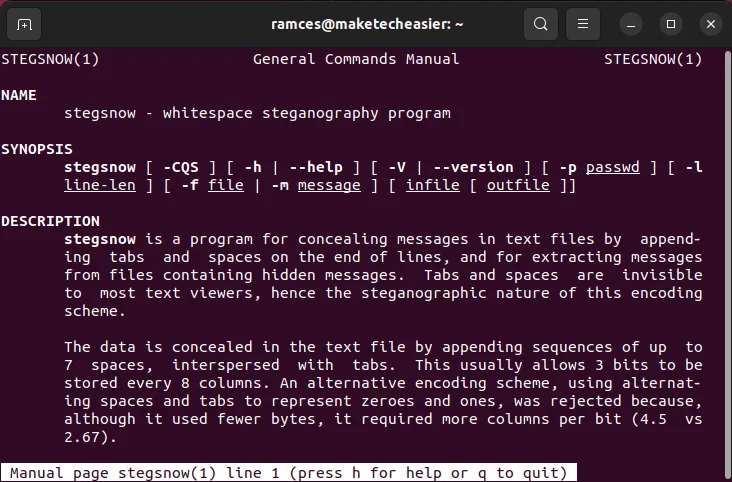

4. Neige

Snow est un outil léger qui utilise des espaces et des tabulations pour masquer des informations dans des fichiers texte. Cela signifie que, contrairement à d’autres outils stéganographiques, snow ne s’appuie pas sur des formats binaires pour coder les données secrètes. Cela peut être extrêmement utile dans les cas où il n’est pas possible de partager de gros fichiers binaires.

Étant donné que snow ne repose que sur du texte brut, il est toujours possible de compresser et de crypter vos fichiers comme un fichier binaire. En tant que tel, la neige peut produire des fichiers extrêmement petits qui peuvent se fondre dans d’autres données textuelles.

- Vous pouvez installer snow avec la commande suivante :

sudo apt install stegsnow

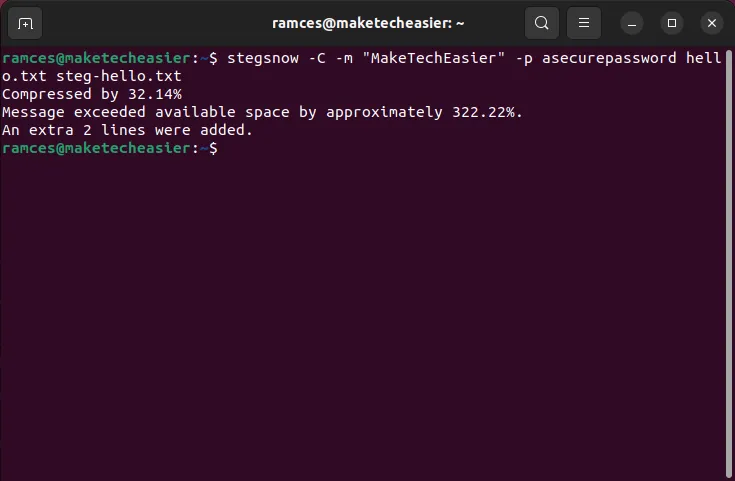

- Utilisez la commande suivante pour masquer la phrase « MakeTechEasier » dans le fichier « hello.txt ».

stegsnow -C -m "MakeTechEasier"-p asecurepassword hello.txt steg-hello.txt

Avantages

- Il produit de petits fichiers

- Vous pouvez utiliser son texte de sortie sur n’importe quel programme qui accepte le texte brut

Les inconvénients

- L’espace de données peut être extrêmement limité

- Son algorithme de chiffrement est relativement obsolète

5. Steganoroute

La stéganographie numérique dissimule traditionnellement des informations dans un fichier. Cependant, il est également possible d’utiliser la stéganographie sans utiliser de fichiers factices.

Steganoroute est un outil de mise en réseau innovant qui vous permet de masquer des informations à l’aide de TCP. La façon dont cela fonctionne est que le programme crée de faux paquets ICMP qui contiennent le message que vous souhaitez envoyer. Un hôte peut alors écouter le serveur pour ses faux paquets et décoder ses informations à l’aide d’un outil d’analyse de réseau.

- Installez les dépendances de steganoroute :

sudo apt install git mtr python3 python-scapy

- Clonez le code source du programme à partir de son référentiel :

git clone https://github.com/stratosphereips/steganoroute.git

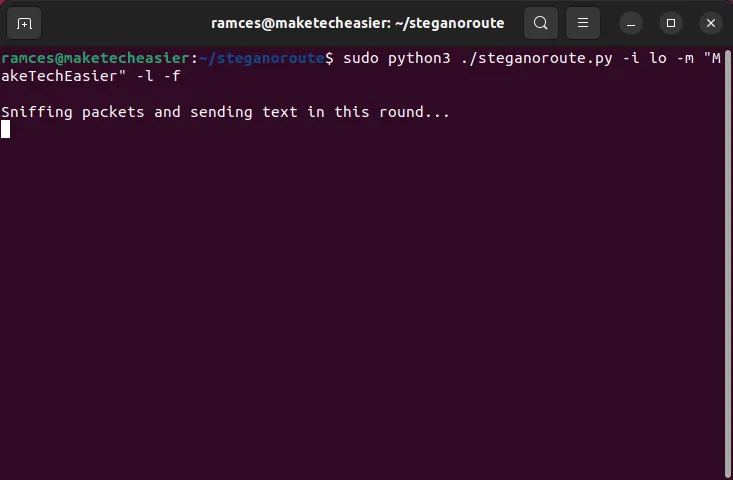

- Vous pouvez diffuser vos messages steganoroute en exécutant la commande suivante :

cd. /steganoroute

sudo iptables -I INPUT -p icmp --icmp-type 8 -j DROP

sudo python3. /steganoroute.py -i lo -m "MakeTechEasier"-l

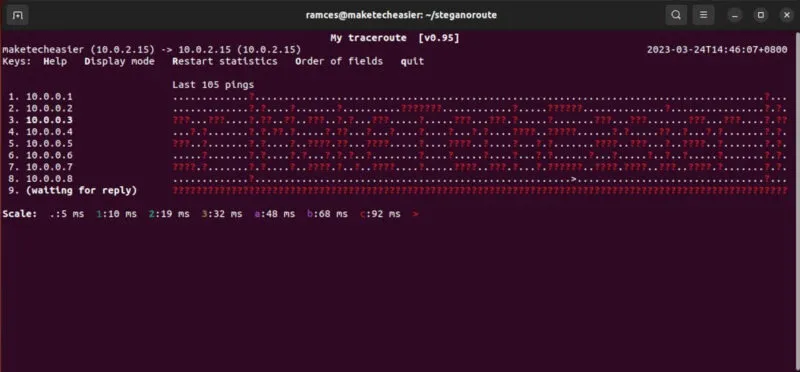

- Testez si le programme diffuse correctement en utilisant l’

mtroutil d’analyse :

mtr -t your.local.lan.ip

Une fois qu’il est en cours d’exécution, vous devez également appuyer sur Dpour imprimer le message.

Avantages

- Cela ne dépend pas de la création de fichiers factices

- Il vous suffit de diffuser pour partager des messages

Les inconvénients

- Il repose sur la création de paquets ICMP

- Des acteurs malveillants peuvent intercepter les paquets et reconstruire votre message

Questions fréquemment posées

La stéganographie changera-t-elle le comportement de mon fichier ?

Non. Par défaut, les outils stéganographiques visent à conserver autant que possible les données d’origine. Cela signifie que vous pouvez partager votre fichier avec d’autres et qu’ils pourront toujours utiliser et accéder au fichier d’origine.

J’ai envoyé une image stéganographique et elle a perdu son message.

Cela est probablement dû à un problème avec votre fournisseur d’hébergement d’images. Aujourd’hui, la plupart des sites Web de partage d’images ont tendance à compresser les images dès qu’elles arrivent sur leurs serveurs. C’est un problème pour les outils stéganographiques car ils dépendent de la structure de données exacte du fichier image d’origine.

En tant que tel, assurez-vous que votre fournisseur d’hébergement d’images ne compresse pas les images que vous envoyez sur son serveur.

Y a-t-il des inconvénients à cacher des données à l’aide de la stéganographie ?

Ça dépend. Pour la plupart, des outils tels que steghide reposent sur le masquage de données dans des fichiers numériques ordinaires. Bien que la stéganographie ne modifie pas le comportement d’un fichier, elle laissera toujours une empreinte visible sur un fichier numérique. Cela peut poser problème si un acteur malveillant sait que vous utilisez la stéganographie.

Mon destinataire steganoroute ne reçoit pas mes paquets ICMP.

Cela est probablement dû au fait que votre serveur steganoroute envoie ses paquets ICMP à la mauvaise interface. Pour résoudre ce problème, recherchez l’interface réseau que vous souhaitez utiliser à l’aide de ip addr.

Après cela, ajoutez l’ -ioption suivie de votre interface réseau. Par exemple, ce qui suit exécute steganoroute via mon port Ethernet : sudo. /steganoroute.py -i enp3s0 -m "MakeTechEasier"-l.

Crédit image : Équipe Icons8 via Unsplash . Toutes les modifications et captures d’écran par Ramces Red.

- Tweeter

Laisser un commentaire