Windows 11 eliminará la autenticación NTLM en favor de Kerberos

Como parte de un esfuerzo continuo para aumentar la seguridad de Windows 11 , Microsoft dice que planea deshabilitar el protocolo de autenticación New Technology LAN Manager (NTLM) e implementar aún más Kerberos en el sistema operativo.

Según la empresa , el protocolo de autenticación Kerberos existe desde hace muchos años y funciona bien, pero no en todos los escenarios, razón por la cual NTLM todavía está en uso, ya que no requiere una conexión al controlador de dominio local (DC ), funciona para cuentas locales y no requiere la identidad del servidor de destino.

El problema con esta configuración actual es que NTLM no es tan seguro como Kerberos , y muchos desarrolladores y organizaciones están codificando el método de autenticación menos seguro en sus aplicaciones y servicios.

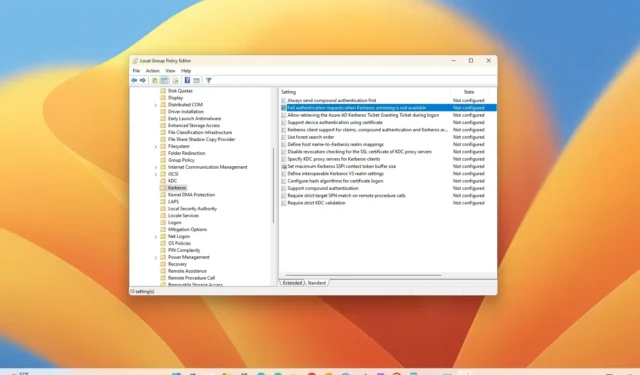

Como resultado de las limitaciones y riesgos de seguridad, Microsoft está trabajando en algunas mejoras para hacer que Kerberos sea más atractivo y luego deshabilitar NTLM en Windows 11.

La primera mejora es IAKerb, una nueva extensión pública que permite que un dispositivo sin línea de visión a un DC se autentique a través de un servidor con línea de visión. Esta solución utiliza la pila de autenticación de Windows para enviar las solicitudes de Kerberos sin la necesidad de que la aplicación requiera una línea de visión a un controlador de dominio. Además, IAKerb ofrece cifrado y seguridad en tránsito para evitar ataques de repetición o retransmisión, lo que lo hace apropiado para la autenticación remota.

La segunda mejora es la implementación del Centro de distribución de claves (KDC) sobre el Administrador de cuentas seguras (SAM) para admitir la autenticación de cuentas locales a través de Kerberos. Esta característica utiliza IAKerb para permitir que Windows pase mensajes Kerberos entre computadoras locales remotas sin agregar soporte para otros servicios empresariales como DNS , netlogon o DCLocator o abrir un nuevo puerto.

Al igual que IAKerb, KDC utiliza cifrado Estándar de cifrado avanzado (AES) para mejorar la seguridad del mecanismo de autenticación.

Además, la compañía también explicó que trabajará en componentes existentes en el sistema operativo que utilizan una implementación codificada de NTLM para que utilicen el protocolo Negotiate para aprovechar IAKerb y KDC para Kerberos.

La compañía también dijo que estos cambios se implementarán automáticamente sin necesidad de configuración (en la mayoría de los escenarios) y que el protocolo seguirá siendo compatible en el futuro previsible como mecanismo alternativo. La empresa también está actualizando sus controles de gestión NTLM para permitir a las organizaciones monitorear y controlar el protocolo.

Deja una respuesta