Microsoft retira del mercado preocupaciones sobre la privacidad de la IA no aprovechadas por un simple script de Python

Dado que la IA generativa multimodal es uno de los temas más candentes de los últimos años, era natural que Microsoft quisiera integrarla en tantos rincones de Windows como fuera posible. Sin embargo, poco después de su anuncio de la función Recall para sistemas Copilot+ el 20 de mayo, un simple script de Python publicado en GitHub mostró que Microsoft cometió un error bastante crucial: los datos que almacena no son seguros en absoluto.

Algunos antecedentes sobre el retiro de Microsoft

Microsoft Recall es una característica de las nuevas PC Copilot+ de la compañía que vienen con una versión ARM avanzada de Windows 11. Los chips de las computadoras están diseñados para realizar tantas operaciones como sea posible con el perfil de energía más bajo posible, lo que las hace capaces de integrar IA. en el flujo de trabajo del usuario sin necesidad de servidores remotos para manejar las solicitudes.

Se supone que Recall se suma a la experiencia de Windows al tomar capturas de pantalla periódicas de su sistema mientras lo usa y luego procesar toda la información a través de un modelo de IA de visión por computadora que interpreta los elementos presentes en su pantalla. Esto se puede utilizar más adelante para ayudarle a examinar su sesión y recordar las cosas que hizo anteriormente en la sesión.

Siempre que su pantalla cambie constantemente en algún momento, Recall tomará capturas de pantalla cada cinco segundos y las guardará. De lo contrario, espera a que se produzcan cambios.

¿Qué pasó?

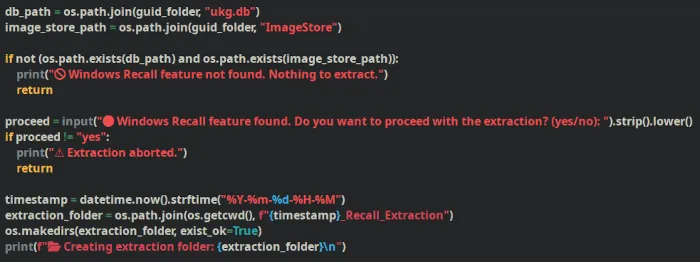

El 7 de junio, un usuario llamado Alexander Hagenah (xaitax) en GitHub publicó un script de Python llamado TotalRecall que podía ejecutarse localmente y examinar todos los datos que se suponía debían almacenarse de forma segura.

Echamos un vistazo al script en sí y, en solo 164 líneas de código, todo lo que tenía que hacer era encontrar un archivo SQLite .db ubicado en la siguiente ubicación en el sistema de destino:

Después de localizar el archivo, el script simplemente lo abre y lo lee. Eso es todo. No existe la magia de los hackers. La mayor parte del código se dedica a definir y comprobar las rutas de almacenamiento para que el script extraiga los archivos correctamente. No hay ningún exploit aquí porque todos los archivos que almacena Recall están a la vista y sin cifrar.

Resulta que a pesar de que Microsoft promociona una sección completa sobre «seguridad integrada» en su descripción general de la privacidad de Recall , todo lo que se necesita para abrir la base de datos de Recall es navegar a una carpeta y escribir algunos comandos SQL. Todas las imágenes también se almacenan en una subcarpeta llamada «ImageStore» a la vista.

¿Un motivo de preocupación?

La posibilidad de que haya capturas de pantalla no cifradas de cosas que ha hecho (incluidas contraseñas que haya escrito en texto plano) almacenadas sin ninguna protección en su sistema de archivos suena aterradora, pero no es tan catastrófica como podría parecer.

Las preocupaciones sobre la privacidad siguen siendo válidas. Brindar a los usuarios un acceso tan fácil a los archivos de Recall sin algunas barreras hace que sea muy fácil para los ingenieros sociales expertos convencer a las personas menos conocedoras de la tecnología para que compriman la carpeta CoreAIPlatform.00 en un archivo ZIP sin pensarlo dos veces y entreguen todos esos datos.

Ciertas aplicaciones pueden extraer información maliciosamente de los eventos UserActivity utilizando la API del sistema Recall sin ninguna consecuencia. Incluso podría ser posible realizar este tipo de capturas de datos sin privilegios elevados, lo que significa que los usuarios ni siquiera serían notificados cuando esto suceda.

Sin embargo, hay un lado positivo: acceder a todos estos datos de forma remota sigue siendo extremadamente difícil sin el conocimiento o consentimiento del usuario. A pesar de todas las fallas en este sistema, los datos de recuperación todavía se almacenan localmente en las máquinas Copilot+, que se envían con algunas de las configuraciones predeterminadas más seguras de cualquier sistema con Windows.

Todos los dispositivos compatibles utilizan Windows Device Encryption o BitLocker de forma predeterminada y vienen con seguridad de inicio de sesión mejorada a través de PIN del dispositivo y datos biométricos. Para ser justos, esto último sigue siendo bastante fácil de evitar con algunas técnicas simples de restablecimiento de contraseña que funcionaron durante más de una década.

Esto todavía no libera a Microsoft, pero al menos explica por qué la compañía confiaba en que no sería lo peor del mundo proporcionar una base de datos SQLite sin cifrar y almacenar todas las imágenes tomadas por Recall en carpetas locales. sin cifrado adicional.

Cómo arreglar esto

Si está utilizando un sistema Copilot+ y le preocupa el efecto de Recall en la seguridad de su sistema, puede desactivar Recall yendo al menú Configuración y haciendo clic en Privacidad y seguridad -> Recuperación e instantáneas y desactivando la opción Guardar instantáneas . Si no ve esta opción, es muy probable que no tenga Recuperación en su sistema.

En cuanto a lo que debería hacer Microsoft, debería haber un espacio protegido fuera del acceso de aplicaciones y scripts ejecutados localmente. Si un simple script de Python puede absorber los datos y ordenarlos en las carpetas que crea, también es posible que el mismo script cargue todos estos datos en una granja de servidores en algún lugar. Esto debería al menos bloquearse mediante un desafío de control de acceso de usuario, si no estar completamente cifrado en un blob binario, como debería estarlo casi cualquier otro componente crítico del sistema.

Crédito de la imagen: SDXL, todas las capturas de pantalla de Miguel Leiva-Gomez.

Deja una respuesta