Cómo administrar las reglas del Firewall de Windows con PowerShell

El Firewall de Windows Defender viene preinstalado en todas las computadoras con Windows. Puede crear reglas en el Firewall de Windows para diferentes propósitos, como bloquear el acceso a Internet de una aplicación en particular . Este artículo muestra cómo administrar Windows Firewall Rues con PowerShell .

Cómo administrar las reglas del Firewall de Windows con PowerShell

Puede configurar fácilmente las reglas del Firewall de Windows a través del Firewall de Windows Defender y la IU de seguridad avanzada. Puede iniciarlo a través del Panel de control. Ahora también puede administrar las reglas del Firewall de Windows con PowerShell. En este artículo, le mostraremos cómo hacerlo.

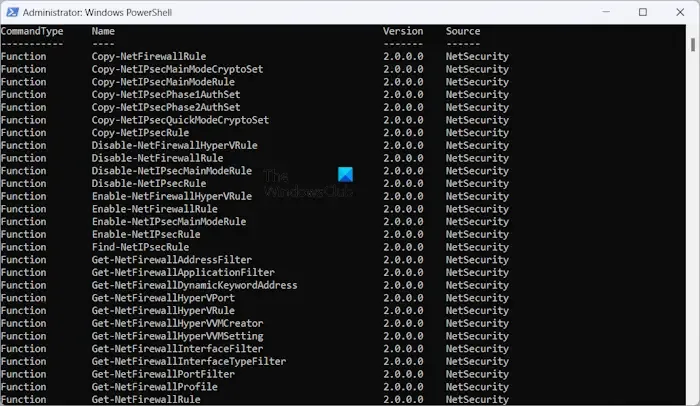

Para administrar reglas en Windows Firewall a través de PowerShell, debe usar el cmdlet NetFirewallRule que forma parte del módulo NetSecurity. Puede ver todos los cmdlets de NetSecurity ejecutando el siguiente comando en Windows PowerShell:

Get-Command -Module NetSecurity

Windows PowerShell tiene los siguientes tres tipos de perfiles:

- Perfil de dominio

- Perfil privado

- Perfil público

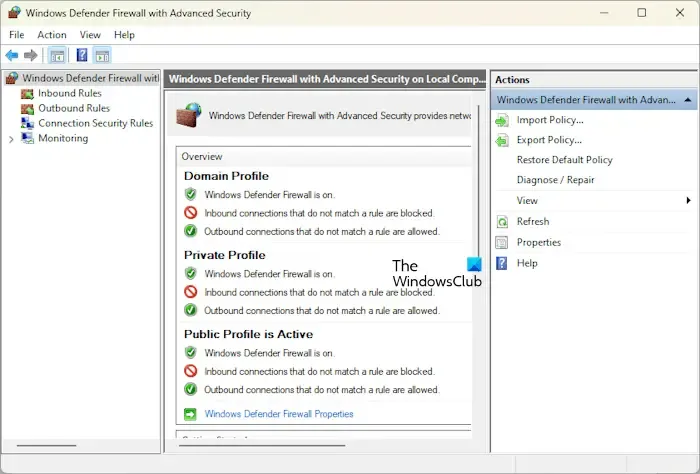

De forma predeterminada, el Firewall de Windows permanece activado para estos tres perfiles. Puede ver esto abriendo el Firewall de Windows Defender con la interfaz de usuario de seguridad avanzada a través del Panel de control o usando el siguiente comando en el cuadro de comando Ejecutar:

wf.msc

Tenga en cuenta que debe iniciar Windows PowerShell como administrador ; de lo contrario, los comandos no se ejecutarán y recibirá un error en PowerShell.

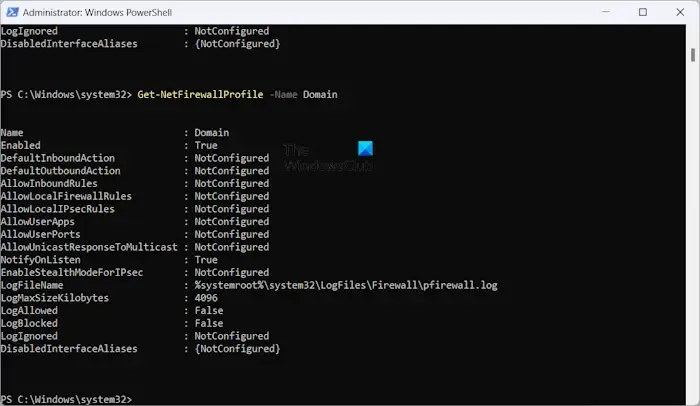

Si desea ver la configuración de un perfil de Firewall de Windows en particular, use el siguiente comando:

Get-NetFirewallProfile -Name <name of the profile>

En el comando anterior, ingrese el nombre del perfil correctamente. Por ejemplo, si desea ver la configuración del perfil de dominio en el Firewall de Windows Defender, el comando será:

Get-NetFirewallProfile -Name Domain

Habilite o deshabilite el Firewall de Windows mediante PowerShell

Veamos cómo habilitar o deshabilitar el Firewall de Windows mediante PowerShell. Si desea deshabilitar el Firewall de Windows para todos los perfiles, use el siguiente comando:

Set-NetFirewallProfile -All -Enabled False

Si desea habilitar o deshabilitar el Firewall de Windows para un perfil específico, debe reemplazar Todo en el comando anterior con ese nombre de perfil.

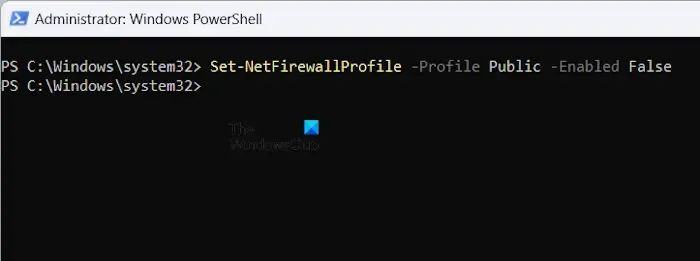

Por ejemplo, si desea desactivar el Firewall de Windows para el perfil público, el comando será:

Set-NetFirewallProfile -Profile Public -Enabled False

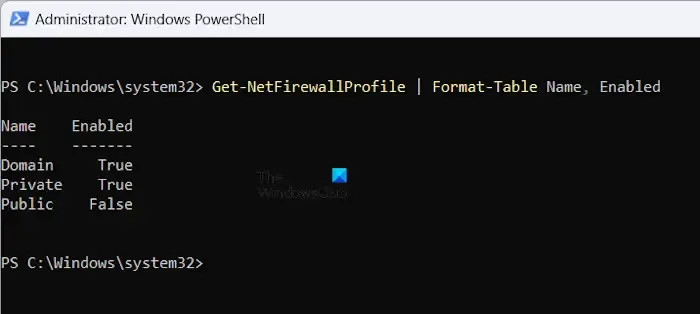

Puede verificar el estado de los perfiles de Firewall de Windows usando el siguiente comando:

Get-NetFirewallProfile | Format-Table Name, Enabled

Como puede ver en la captura de pantalla anterior, PowerShell muestra el estado del perfil público del Firewall de Windows como Falso, lo que significa que el Firewall de Windows está deshabilitado para ese perfil.

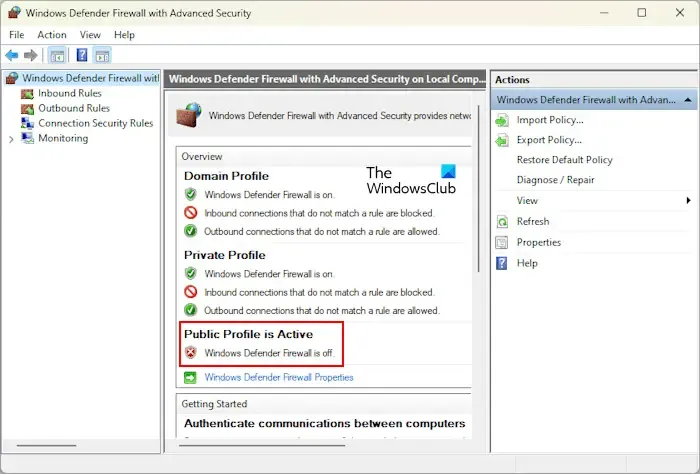

También puede comprobar lo mismo en el Firewall de Windows Defender con la interfaz de usuario de seguridad avanzada. Si desea habilitar el perfil deshabilitado, debe usar Verdadero en lugar de Falso. Por ejemplo, aquí hemos desactivado el perfil público en el Firewall de Windows. Ahora, para volver a habilitarlo, el comando es:

Set-NetFirewallProfile -Profile Public -Enabled True

Si ha deshabilitado todos los perfiles de Windows Defender y desea habilitarlos todos nuevamente, use el siguiente comando:

Set-NetFirewallProfile -All -Enabled True

Cree y administre reglas de Firewall de Windows con PowerShell

Ahora, veamos cómo crear y administrar reglas de Firewall de Windows con PowerShell. Si utiliza un antivirus de terceros y su firewall es administrado por ese antivirus, los comandos de PowerShell no funcionarán. Podrá crear reglas correctamente, pero estas reglas no funcionarán si su firewall está siendo administrado por un antivirus de terceros.

Si desea crear una nueva regla de Firewall de Windows, debe utilizar el siguiente cmdlet:

New-NetFirewallRule

Digamos que desea bloquear el acceso de un programa a Internet en su perfil WiFi; utilice el siguiente comando:

New-NetFirewallRule -Program "program path" -Action Block -Profile <profile name> -DisplayName "write display name here" -Description "write description here" -Direction Outbound

El comando anterior creará una regla de salida para el programa requerido en el Firewall de Windows Defender. En el comando anterior, reemplace la ruta del programa con la ruta correcta del programa y el nombre del perfil con el perfil correcto de Firewall de Windows. El Nombre para mostrar es el nombre de la regla del Firewall y la Descripción es opcional.

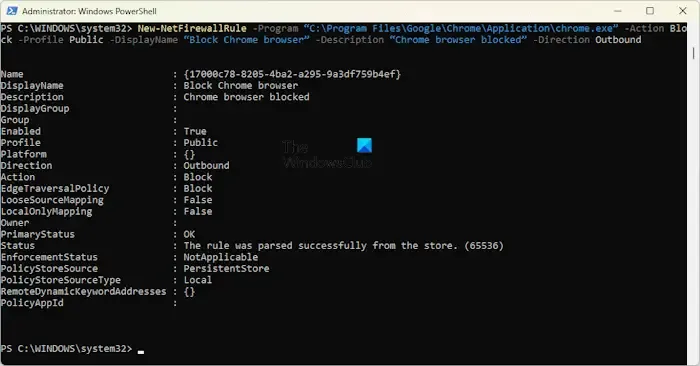

Por ejemplo, si desea bloquear el navegador Chrome para el perfil Privado, el comando será:

New-NetFirewallRule -Program "C:\Program Files\Google\Chrome\Application\chrome.exe" -Action Block -Profile Public -DisplayName "Block Chrome browser" -Description "Chrome browser blocked" -Direction Outbound

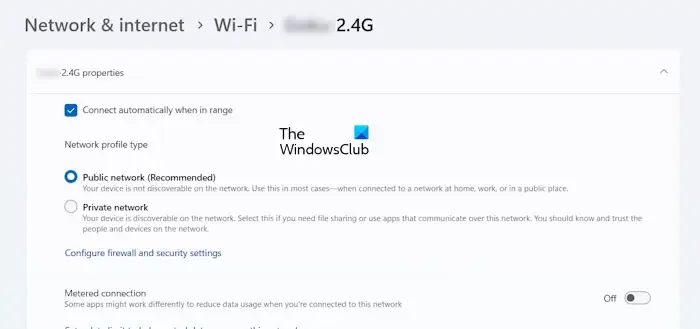

Si no desea agregar una descripción a su regla de Firewall, puede eliminar la parte -Descripción «Navegador Chrome bloqueado» del comando anterior. El comando anterior sólo funcionará para el perfil Público. Por lo tanto, si su perfil de conexión de red no es Público, este comando no funcionará. Puede ver el perfil de su conexión WiFi en Configuración de Windows. Los siguientes pasos le ayudarán con eso:

- Abra la configuración de Windows 11/10.

- Vaya a Red e Internet > Wi-Fi .

- Seleccione su conexión a Internet.

- Expanda la pestaña Propiedades de su conexión de red .

Verá el tipo de perfil de red allí.

Si desea bloquear un programa, diga Google Chrome para todos los perfiles de red, escriba todos los nombres de los perfiles separados por comas. Por tanto, el comando será:

New-NetFirewallRule -Program "C:\Program Files\Google\Chrome\Application\chrome.exe" -Action Block -Profile Domain, Private, Public -DisplayName "Block Chrome browser" -Description "Chrome browser blocked" -Direction Outbound

Tenga en cuenta que debe escribir los nombres de los perfiles en el orden exacto escrito en el comando anterior, es decir, Dominio, Privado, Público. De lo contrario, obtendrá un error.

De manera similar, puede crear una regla en el Firewall de Windows Defender usando PowerShell para bloquear un sitio web en particular. Pero para ello, debes conocer la dirección IP de ese sitio web en particular. Puede obtener la dirección IP de un sitio web utilizando el siguiente comando:

nslookup <website name>

Si el sitio web que deseas bloquear muestra más de una dirección IP, debes escribir todas estas direcciones IP. Separe todas las direcciones IP con comas.

El comando utilizado para crear una regla para bloquear un sitio web en el Firewall de Windows Defender es:

New-NetFirewallRule -DisplayName "Block Website"-Description "Website Blocked"-Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress IP1, IP2

El ejemplo anterior muestra cómo separar las direcciones IP de un sitio web en particular con comas.

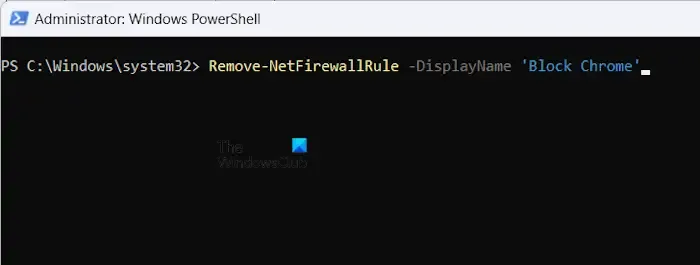

Habilite, deshabilite y elimine una regla de firewall usando Windows PowerShell

Si desea habilitar, deshabilitar o eliminar una regla de firewall, debe usar los siguientes cmdlets en PowerShell:

Enable-NetFirewallRule Disable-NetFirewallRule Remove-NetFirewallRule

En cada uno de los cmdlets anteriores, debe ingresar el nombre correcto de la regla de firewall. Digamos que ha creado una regla de firewall con el nombre Block Chrome y ahora desea eliminarla. Entonces el comando será:

Remove-NetFirewallRule -DisplayName 'Block Chrome'

¿Cómo veo las reglas del Firewall de Windows en PowerShell?

Si desea ver las reglas de bloqueo salientes creadas por usted en el Firewall de Windows, debe usar el siguiente comando:

Get-NetFirewallRule -Action Block -Enabled True -Direction Outbound

El comando anterior enumerará solo las reglas de firewall activas. Si desea ver las reglas de firewall deshabilitadas, reemplace Verdadero con Falso en el comando anterior.

Eso es todo. Espero que esto ayude.

¿Cómo configuro reglas de Firewall en PowerSell?

Puede configurar reglas de firewall en PowerShell utilizando diferentes cmdlets NetFirewallRule. Por ejemplo, si desea crear una nueva regla de firewall, debe utilizar el cmdlet New-NetFirewallRule.

Deja una respuesta