Cómo instalar y configurar Snort IDS en Linux

Los sistemas de detección de intrusos (IDS) son esenciales para proteger las redes informáticas de accesos no autorizados y peligros potenciales en el campo de la ciberseguridad. Snort IDS se destaca entre las muchas opciones de IDS disponibles como una solución de código abierto robusta y ampliamente utilizada para detectar y prevenir intrusiones en la red. Este tutorial le muestra cómo instalar y configurar Snort IDS en Linux, brindándole el conocimiento que necesita para mejorar la seguridad de su red.

Cómo funciona Snort IDS

Snort IDS es un sistema de detección de intrusos en la red que monitorea el tráfico de la red, lo analiza en busca de actividad sospechosa y genera advertencias contra posibles amenazas. Como sistema de detección de intrusos basado en firmas, Snort analiza el tráfico de la red utilizando una base de datos de patrones conocidos de ataques, comúnmente conocidos como reglas, para detectar actividad maliciosa. Snort IDS detecta y previene una amplia gama de ataques a la red, incluidos escaneos de puertos, ataques DoS e inyecciones de SQL, ampliamente conocido por sus capacidades de análisis de tráfico en tiempo real.

Configuracion basica

Antes de continuar con la instalación de Snort IDS, se requiere una configuración básica. Principalmente implica actualizar y actualizar su sistema e instalar las dependencias que Snort requiere para funcionar de manera efectiva.

- Actualice y actualice el sistema Linux. Para Ubuntu y otros sistemas basados en Debian:

sudo apt update && apt upgrade -y

- Instale las dependencias necesarias para ejecutar Snort IDS:

sudo apt install -y build-essential autotools-dev libdumbnet-dev libluajit-5.1-dev libpcap-dev zlib1g-dev pkg-config libhwloc-dev cmake liblzma-dev openssl libssl-dev cpputest libsqlite3-dev libtool uuid-dev git autoconf bison flex libcmocka-dev libnetfilter-queue-dev libunwind-dev libmnl-dev ethtool libjemalloc-dev libpcre++-dev

- El funcionamiento adecuado de Snort requiere la instalación manual de la Biblioteca de adquisición de datos, LibDAQ. Para instalar LibDAQ, descargue los archivos de su sitio web oficial, extraiga el archivo y navegue hasta el directorio correspondiente, luego constrúyalo y compílelo.

wget https://www.snort.org/downloads/snortplus/libdaq-3.0.11.tar.gz

tar -xzvf libdaq-3.0.11

cd libdaq-3.0.11

./bootstrap

./configure

makesudo make install

- La dependencia final es gperftools. Comience por obtener los archivos fuente del repositorio de GitHub . Extraiga los archivos, navegue hasta el directorio elegido y ejecute el script de configuración para iniciar el proceso de configuración. Posteriormente, ejecute los comandos

makeymake installpara instalar el paquete.

wget https://github.com/gperftools/gperftools/releases/download/gperftools-2.10/gperftools-2.10.tar.gz

tar -xvzf gperftools-2.10 && cd gperftools-2.10

./configure

make

sudo make install

A continuación, deberá instalar Snort.

Instalación de Snort IDS

- Puede descargar el Snort IDS del sitio web oficial de Snort o utilizarlo

wgeten la terminal:

wget https://www.snort.org/downloads/snortplus/snort3-3.1.58.0.tar.gz

- Comience a extraer el archivo.

tar -xzvf snort3-3.1.58.0

- Vaya al directorio extraído y ejecute el script de configuración, prepare los archivos con el

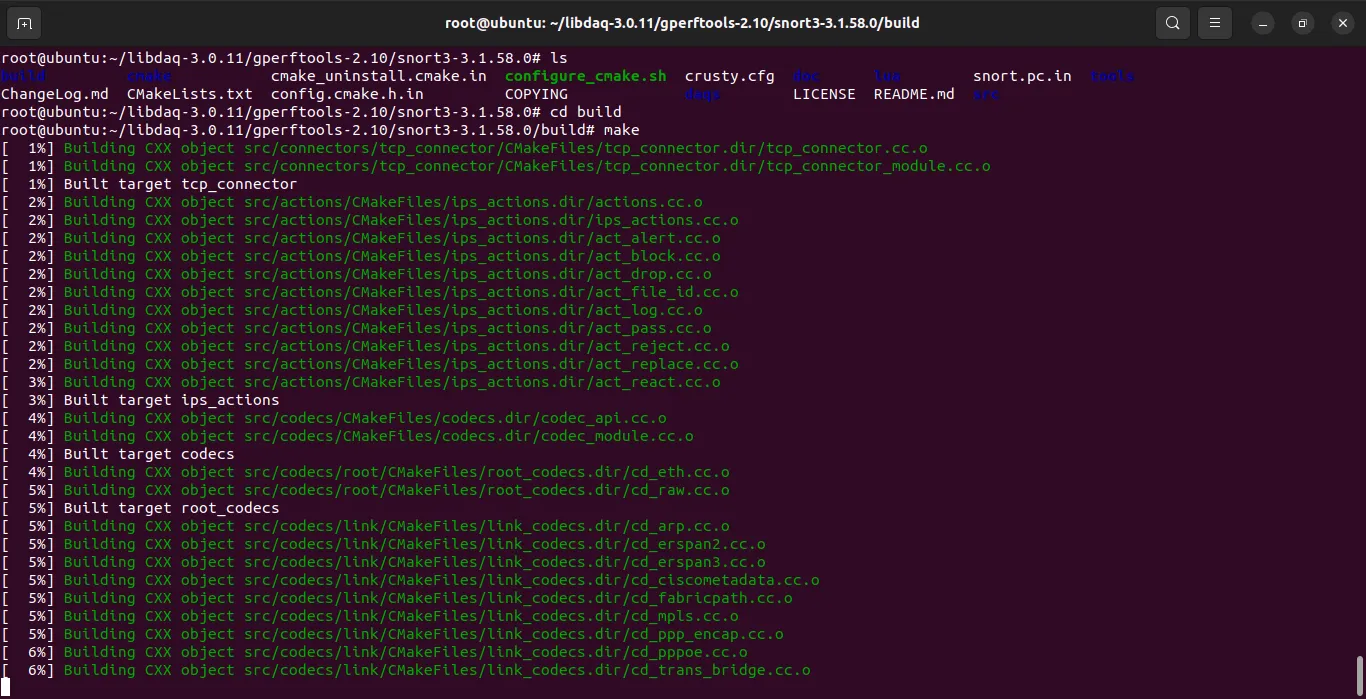

makecomando, luego instálelos usando elmake installcomando.

cd snort3-3.1.58.0

./configure_cmake.sh --prefix=/usr/local --enable-tcmalloccd build

makesudo make install

- Snort está listo para ejecutarse en su sistema. Antes de configurar Snort IDS, actualice la biblioteca compartida. De lo contrario, cuando intente iniciar Snort, podría terminar con un error:

sudo ldconfig

Este proceso sincronizará la caché de la biblioteca compartida del sistema con las bibliotecas y binarios instalados recientemente.

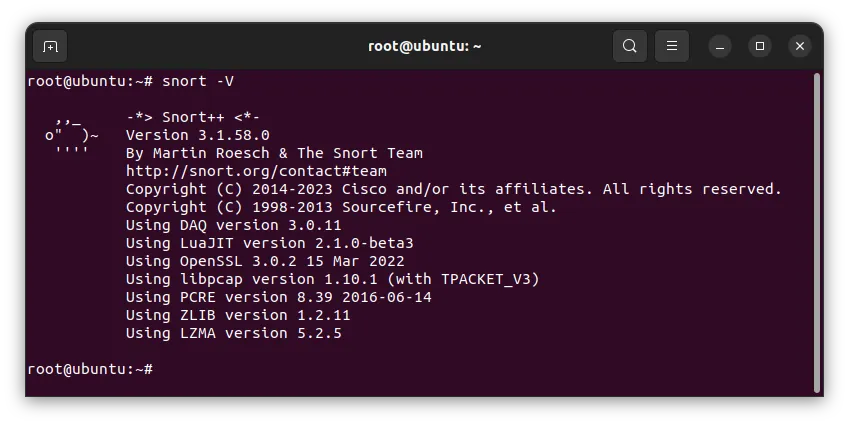

Para validar Snort, el comando snort -Vmostrará la versión de Snort IDS en la ventana de la terminal:

FYI : además de usar IDS, también puede configurar un honeypot SSH para atrapar a los piratas informáticos en su servidor .

Configuración y establecimiento de reglas con Snort IDS

Para configurar el entorno de red del sistema Linux para comunicarse con Snort IDS, averigüe el nombre de la tarjeta de interfaz de red de su sistema:

nmcli device status

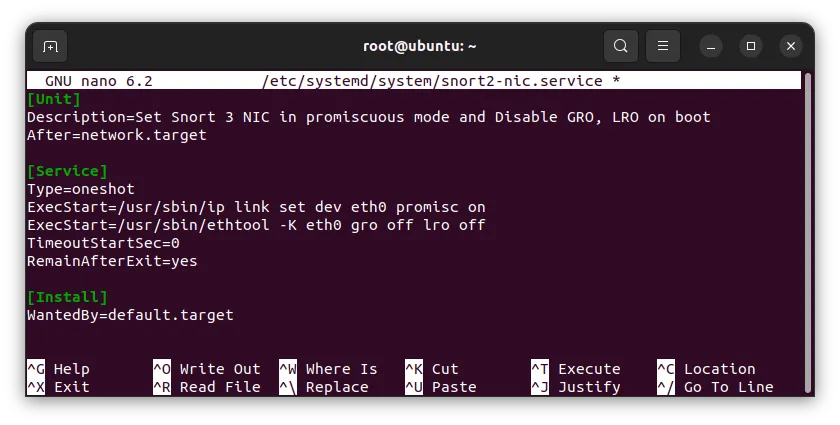

Configure la tarjeta de interfaz de red con el siguiente comando:

sudo ip link set dev interface_name promisc on

Tenga en cuenta que el «interface_name» en el comando es el nombre de la tarjeta Ethernet de su sistema.

Para evitar que se trunquen los paquetes de red más grandes, deshabilite la descarga de recepción genérica (GRO) y la descarga de recepción grande (LRO) mediante ethtool:

sudo ethtool -K interface_name gro off lro off

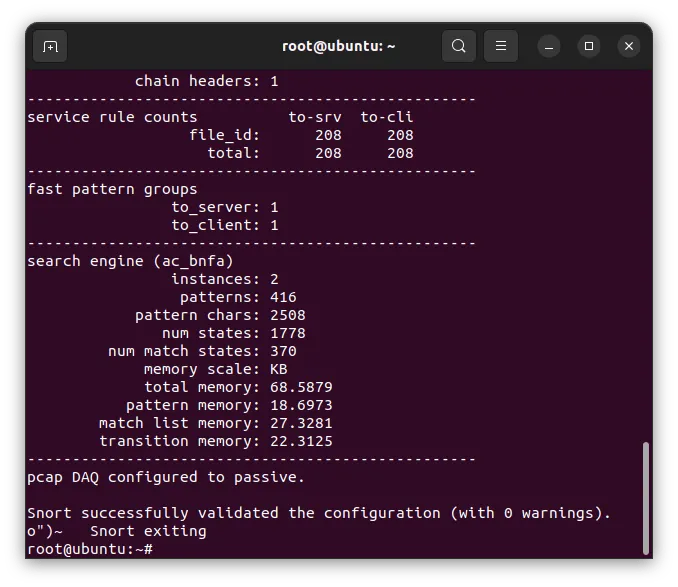

Pruebe el rendimiento con la configuración básica ejecutando el comando mencionado a continuación:

snort -c /usr/local/etc/snort/snort.lua

Debería generar un resultado exitoso que indique que Snort se instaló y configuró en su sistema. Ahora puede experimentar con sus características y configuraciones para determinar las mejores reglas para proteger su red.

Implementación de reglas de Snort IDS para ejecutar en un sistema Linux

Snort lee conjuntos de reglas y configuraciones de directorios específicos:

sudo mkdir /usr/local/etc/rules

sudo mkdir /usr/local/etc/so_rules/sudo mkdir /usr/local/etc/lists/sudo touch /usr/local/etc/rules/local.rules

sudo touch /usr/local/etc/lists/default.blocklist

sudo mkdir /var/log/snort

Después de crear los directorios requeridos, descargue las reglas deseadas del sitio web de Snort:

wget https://www.snort.org/downloads/community/snort3-community-rules.tar.gz

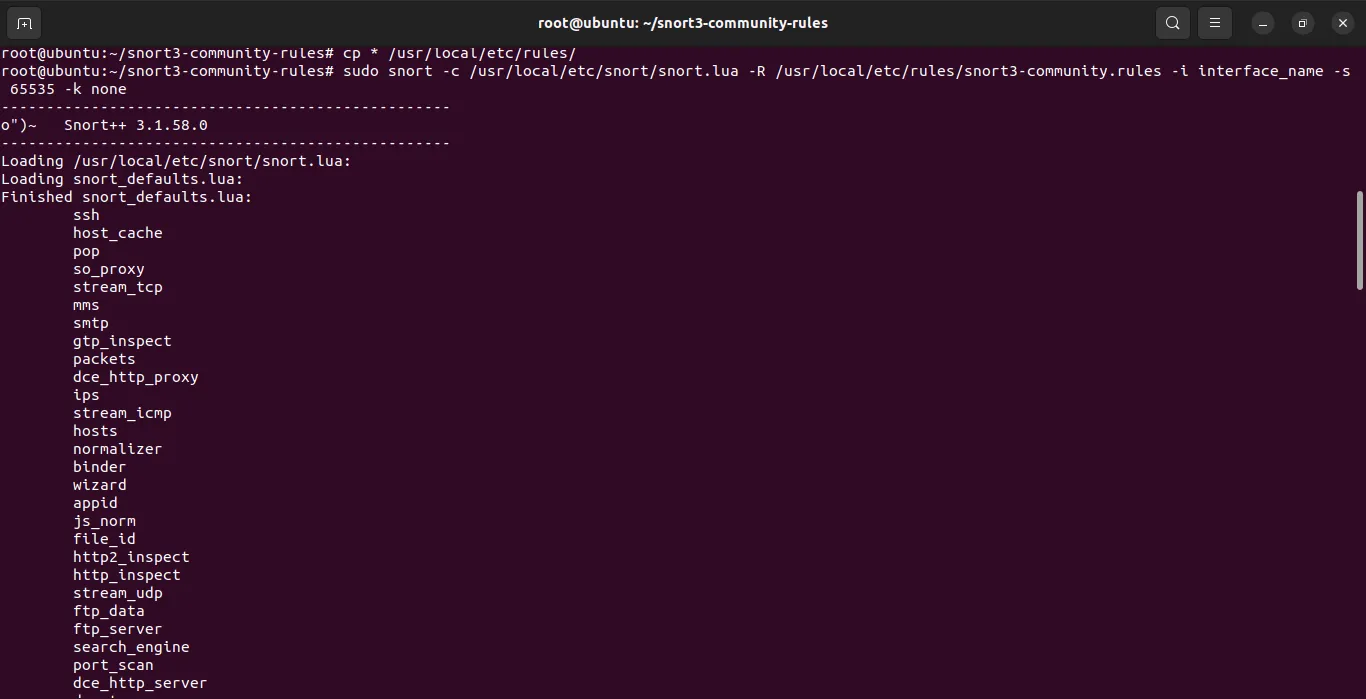

Extraiga el archivo y copie las reglas en el directorio “/usr/local/etc/rules/”:

tar -xvzf snort3-community-rules

cd snort3-community-rules

cp * /usr/local/etc/rules/

Para ejecutar Snort con la configuración de la regla, ingrese el siguiente comando:

sudo snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -i wl01 -s 65535 -k none

Configuración de Snort IDS en el inicio

Es esencial asegurarse de que Snort inicie la ejecución durante el inicio y funcione como un demonio en segundo plano. Al configurar Snort como un servicio de sistema de inicio automático, el software estará operativo y protegerá su sistema siempre que esté en línea.

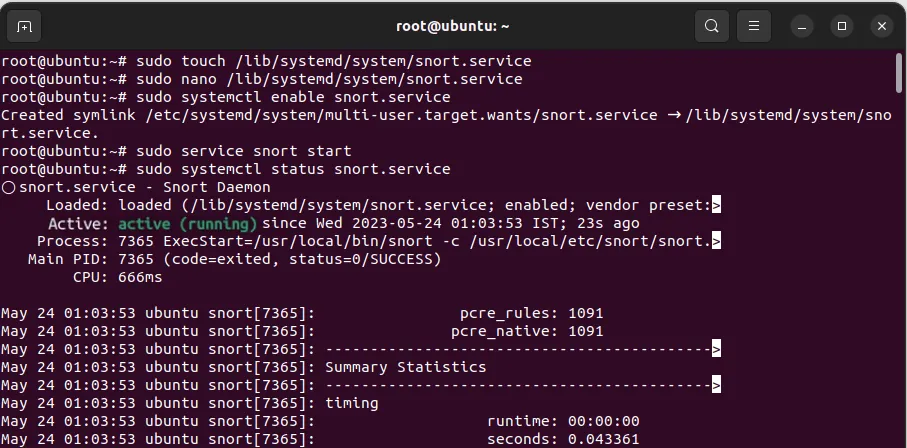

- Cree un nuevo archivo de servicio systemd ejecutando el comando mencionado a continuación.

touch /lib/systemd/system/snort.service

- Abra el archivo

nanoen la ventana del terminal y agregue la siguiente información.

[Unit]Description=Snort Daemon

After=syslog.target network.target

[Service]Type=simple

ExecStart=/usr/local/bin/snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -s 65535 -k none -l /var/log/snort -D -L pcap -i ens33

[Install]WantedBy=multi-user.target

- Guardar y salir del archivo. Habilite y ejecute el script:

sudo systemctl enable snort.service

sudo snort start

Snort IDS está listo para encender y proteger su sistema Linux. Para encontrar más herramientas de seguridad de código abierto en Linux , siga el enlace.

Monitoreo de tráfico de red con Snort

Hemos aprendido sobre Snort y la forma en que funciona. Ahora revisemos algunos de los conceptos básicos sobre cómo usar Snort para monitorear el tráfico de la red y encontrar posibles riesgos de seguridad.

- Para comenzar a usar Snort y monitorear el tráfico de la red, primero elija la interfaz de red. Siga el comando mencionado a continuación para averiguar los nombres de las interfaces de red presentes en el sistema.

ifconfig -a

- Inicie Snort con el comando mencionado a continuación. Abrirá una consola en la ventana del terminal que monitoreará activamente la interfaz de red y seguirá actualizándose si se encuentran amenazas potenciales.

sudo snort -i [Network_Interface] -c /etc/snort/snort.conf -A console

Aquí en el comando, la interfaz de red es el puerto Ethernet que eligió monitorear, “etc/snort/snort.conf” es la ubicación del archivo de configuración de Snort y es la -Aconsola para mostrar las alertas generadas por Snort IDS.

Así es como se usa Snort para monitorear amenazas de seguridad y ataques vulnerables. Continúe actualizando las reglas periódicamente. Snort IDS con reglas actualizadas en proceso no solo detectará amenazas de seguridad, sino que ayudará a eliminarlas.

Preguntas frecuentes

¿Cómo puedo obtener y actualizar las reglas de Snort?

Las reglas de Snort son cruciales para el funcionamiento eficiente del IDS, ya que definen los criterios para detectar intrusiones específicas en la red. Puede obtener las reglas de Snort en el sitio web oficial de Snort. Hay tres tipos distintos de archivos de Reglas: Comunidad, a la que se puede acceder sin costo alguno; Registrado, al que puede acceder después de registrarse en Snort; y Suscripción, para lo cual deberás suscribirte a un plan Snort de pago tal y como se detalla en su web oficial.

¿Es posible implementar Snort en una red extensa?

Sí, se puede distribuir para mejorar la seguridad de la red en múltiples sistemas, utilizando un sistema de gestión centralizado, como Security Onion o Snorby.

¿Snort IDS es adecuado para pequeñas empresas o redes domésticas?

Snort IDS es una solución de seguridad eficaz que puede beneficiar a las pequeñas empresas y las redes domésticas. La accesibilidad y la rentabilidad del sistema se atribuyen a su naturaleza de código abierto. El sistema de detección de intrusos (IDS) de Snort se puede implementar en un solo sistema o en más.

Deja una respuesta