¿Qué es el malware a nivel de kernel y cómo protegerse de él?

El malware se presenta en muchas formas, pero el malware a nivel de kernel es uno de los más peligrosos. ¿Qué lo hace tan amenazante y cómo puede protegerse de él? Exploremos los detalles a continuación.

¿Qué es el malware a nivel de kernel?

El núcleo es el componente principal de un sistema operativo, responsable de gestionar todas las interacciones entre el hardware y el software. Opera en un nivel de privilegio elevado conocido como “modo núcleo”, que le otorga acceso sin restricciones a todos los recursos del sistema, incluida la memoria, la CPU y los dispositivos conectados. El malware que infecta y manipula este nivel privilegiado se conoce como malware a nivel de núcleo.

Este malware explota los altos privilegios del núcleo, lo que le permite ejecutar actividades maliciosas con una detección mínima. Al operar en este nivel bajo, puede evadir las medidas de seguridad, persistir y obtener el control sobre operaciones críticas del sistema.

A continuación se muestran algunos ejemplos comunes de malware a nivel de kernel:

Rootkits de kernel: se trata de una de las formas más conocidas de malware de nivel de kernel que otorga a un atacante el control remoto de un equipo sin ser detectado. Este acceso le permite comprometer la seguridad, instalar más malware, monitorear la actividad o utilizar el dispositivo en ataques DDoS.

Bootkits: es un tipo de rootkit que infecta el BIOS o el Master Boot Record (MBR) del PC para cargar código malicioso antes de que se cargue el sistema operativo. Pueden instalar código malicioso a nivel de kernel y persistir tras reinicios y reinstalaciones del sistema operativo.

Troyanos en modo kernel: con privilegios más altos, estos troyanos pueden evadir eficazmente la detección reemplazando procesos o incrustándose en otros procesos.

Ransomware a nivel de kernel: este tipo de ransomware utiliza privilegios de kernel para cifrar datos o impedir que los usuarios accedan al sistema. Puede eludir la seguridad de forma más eficiente y dificultar la recuperación.

Cómo protegerse contra el malware a nivel de kernel

Afortunadamente, es bastante difícil que el malware a nivel de kernel infecte su PC. Este tipo de malware requiere permisos elevados que el sistema operativo no otorga a programas no autorizados. Por lo tanto, el malware a nivel de kernel generalmente se basa en explotar vulnerabilidades conocidas o en obtener acceso físico o remoto a una cuenta de administrador.

Los sistemas de seguridad de PC están diseñados para detectar y prevenir ataques de malware a nivel de kernel. Incluso si alguien intenta instalar dicho malware intencionalmente, los mecanismos de seguridad del sistema operativo probablemente bloquearán la instalación.

Sin embargo, aún es necesario tener habilitadas las funciones de seguridad en el equipo para minimizar las vulnerabilidades y detectar los ataques con prontitud. Siga los pasos que se indican a continuación para protegerse contra el malware a nivel de kernel:

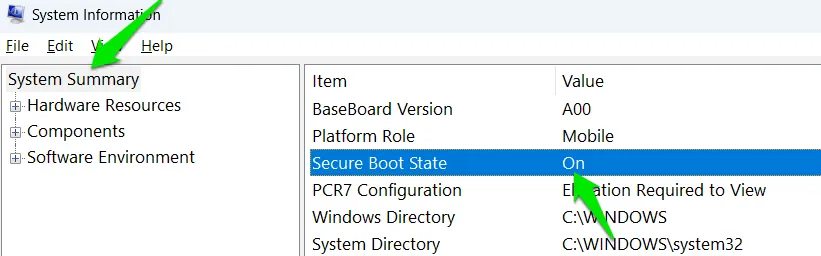

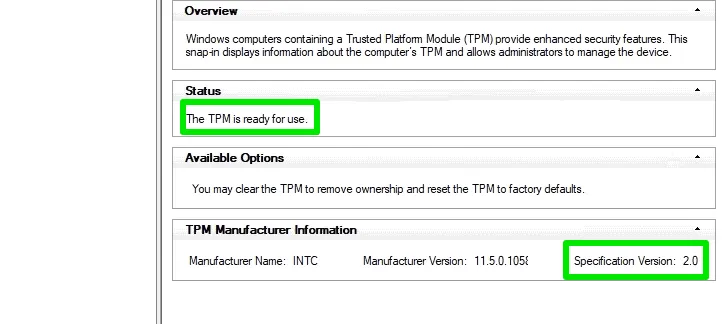

Asegúrese de que el arranque seguro y TPM 2.0 estén habilitados

Secure Boot y TPM 2.0 (Trusted Platform Module) son funciones de seguridad esenciales en Windows y son cruciales para la defensa contra el malware a nivel de kernel. Por eso también son necesarios para la instalación de Windows 11.

Secure Boot verifica la firma digital de todo el software durante el inicio, bloqueando la ejecución de cualquier software no verificado.

TPM 2.0 es un chip de seguridad física que almacena hashes criptográficos del proceso de arranque. Detecta cualquier manipulación comparando estos hashes en cada inicio y alerta a los usuarios si encuentra cambios.

Para comprobar si el Arranque seguro está habilitado, busque “información del sistema” en la Búsqueda de Windows y abra la aplicación Información del sistema . Encontrará el valor Estado de Arranque seguro en Resumen del sistema . Asegúrese de que esté configurado en Activado .

Para asegurarse de que TPM 2.0 esté habilitado (o sea compatible), presione Windows+ Ry escriba tpm.mscen el cuadro de diálogo Ejecutar.

Si alguna de estas opciones está deshabilitada, acceda a BIOS/UEFI y habilite el valor en la categoría Seguridad . Habilitar el Arranque seguro debería ser simple, pero TMP 2.0 es un chip de hardware que su PC puede no tener.

Habilitar la seguridad basada en virtualización en Windows

La seguridad basada en virtualización (VBS) utiliza la virtualización de hardware para ejecutar procesos críticos del sistema en un entorno aislado y evitar que aplicaciones maliciosas los manipulen. Dado que el malware a nivel de kernel suele aprovechar las vulnerabilidades de los procesos críticos del sistema, esta función los protegerá.

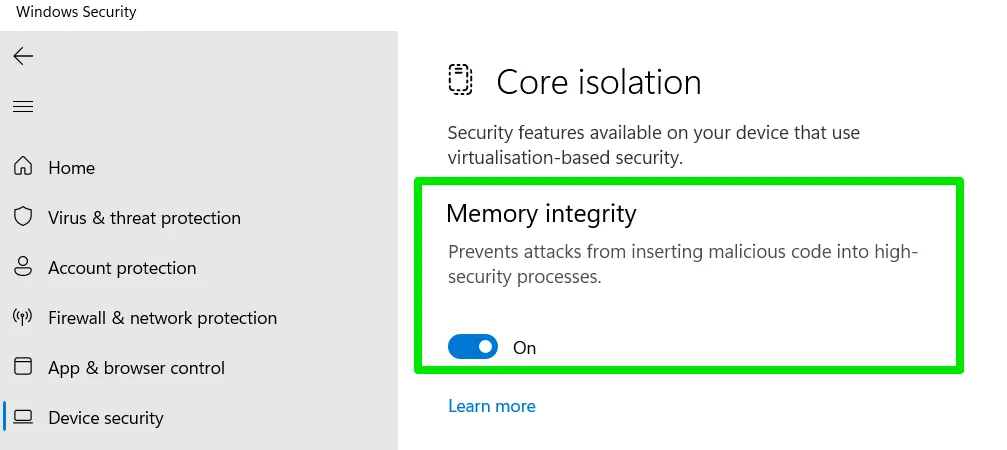

En la Búsqueda de Windows, escribe “seguridad de Windows” y abre la aplicación Seguridad de Windows . Ve a Seguridad del dispositivo -> Aislamiento del núcleo y asegúrate de que la Integridad de la memoria esté activada .

Establezca el Control de cuentas de usuario (UAC) en máxima seguridad

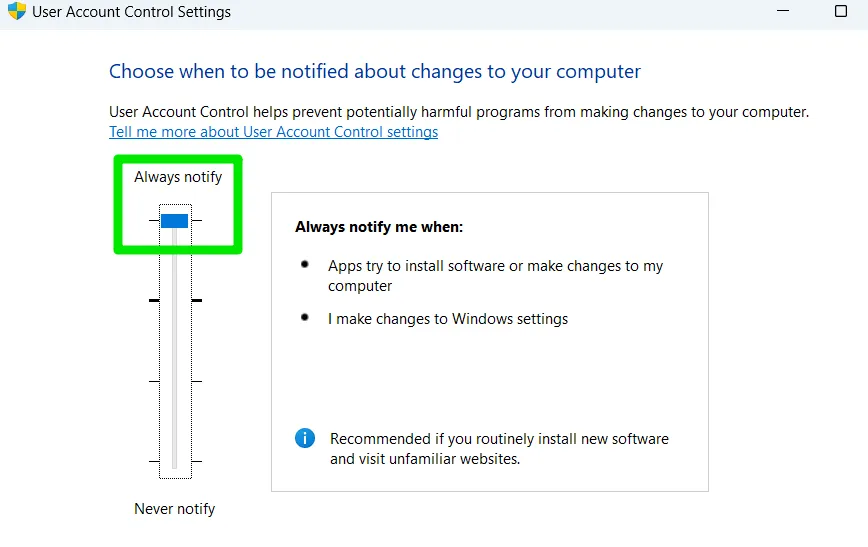

El Control de cuentas de usuario protege su equipo al impedir que las aplicaciones se instalen o realicen cambios en su equipo sin su permiso. Puede configurarlo en máxima seguridad para que Windows siempre le pida permiso cuando usted o cualquier aplicación intente instalar algo o cambiar una configuración.

Busque “uac” en la Búsqueda de Windows y haga clic en Cambiar la configuración del Control de cuentas de usuario . Coloque el control deslizante aquí en Notificar siempre en la parte superior.

Mantenga su PC actualizada

Como se mencionó anteriormente, el malware a nivel de kernel a menudo aprovecha las vulnerabilidades para infectar la PC. Mantener el sistema actualizado garantiza la aplicación oportuna de parches a las vulnerabilidades conocidas, lo que evita que los programas maliciosos las aprovechen.

Asegúrese de actualizar Windows, los controladores y el BIOS/UEFI a las últimas versiones.

Windows: para actualizar Windows, ve a Windows Update en Configuración de Windows y haz clic en Buscar actualizaciones . Si dice Estás actualizado , todo está bien. De lo contrario, descarga e instala las actualizaciones recomendadas.

Controladores: son los más vulnerables, ya que se cargan durante el proceso de arranque y un controlador comprometido puede permitir una infección a nivel del núcleo. Puede utilizar una herramienta de actualización de controladores como iObit Driver Booster para actualizar automáticamente todos los controladores.

BIOS/UEFI: es un poco difícil actualizar BIOS/UEFI, ya que debes hacerlo manualmente, pero afortunadamente, estas actualizaciones son poco frecuentes.

Utilice una cuenta de usuario estándar para el uso diario

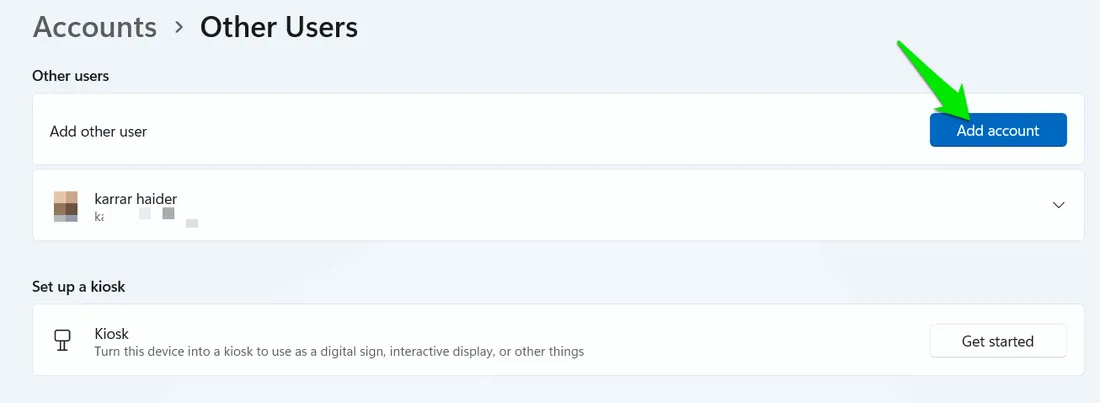

La cuenta de usuario estándar tiene acceso restringido a muchas funciones, pero es lo suficientemente buena para el uso diario. Como está restringida, también limita la capacidad del malware del núcleo de infectar el dispositivo.

Para crear una cuenta estándar, abra la Configuración de Windows y vaya a Cuentas -> Otros usuarios . Haga clic en Agregar cuenta para crear una cuenta nueva y asegúrese de seleccionar Cuenta estándar en lugar de Cuenta de administrador.

Ejecutar ocasionalmente un análisis durante el arranque

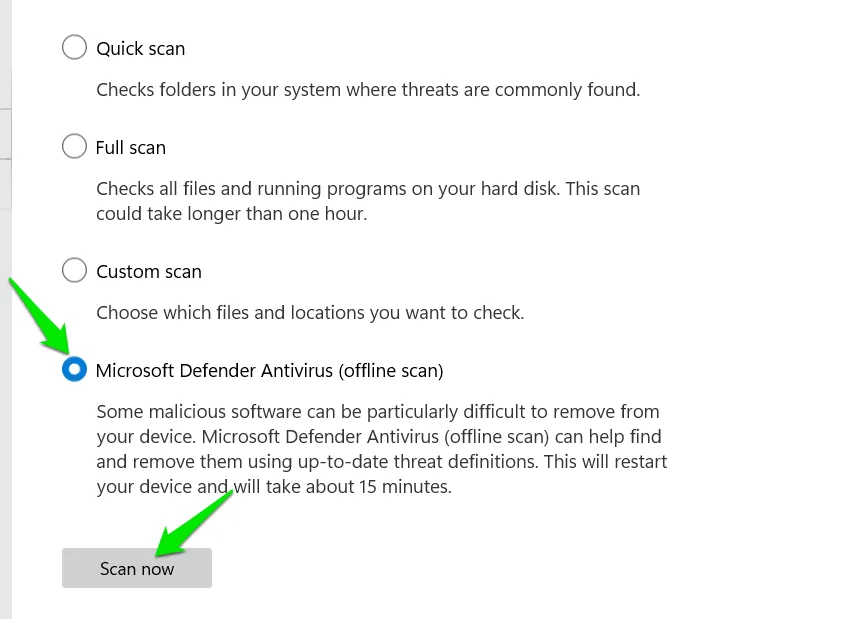

El análisis durante el arranque es una función estándar en la mayoría de los programas antivirus, incluido Microsoft Defender. Este análisis reinicia el equipo y lo analiza antes de que se cargue por completo el sistema operativo. Esto es muy eficaz contra el malware a nivel de kernel, ya que puede detectarlo antes de que intente esconderse del sistema operativo. Ejecútalo de vez en cuando para asegurarte de que tu equipo esté limpio.

Para ejecutar este análisis en Windows, busque “seguridad de Windows” en la búsqueda de Windows y abra la aplicación Seguridad de Windows .

Vaya a Protección contra virus y amenazas -> Opciones de análisis y seleccione Antivirus de Microsoft Defender (análisis sin conexión) . Cuando haga clic en Analizar ahora , se le solicitará que reinicie la PC para realizar el análisis.

Evite ejecutar programas riesgosos

Este es un consejo general para evitar todo tipo de riesgos de seguridad del sistema, pero es especialmente importante cuando se trata de malware a nivel de kernel. No puede acceder al kernel sin deshabilitar las funciones de seguridad del sistema operativo. Esto significa que el malware a nivel de kernel dará señales de alerta claras, como solicitarle que desactive las funciones de seguridad para ejecutar la aplicación.

Tenga cuidado al descargar software sospechoso, como hacks de videojuegos o programas premium pirateados. Si una aplicación le exige que desactive protecciones de seguridad específicas, es probable que el riesgo potencial supere los beneficios que ofrecería.

Qué hacer si tu PC se infecta

Un uso inusualmente alto de la CPU, bloqueos, fallos (BSOD) y actividad sospechosa en la red son signos comunes de una infección de malware a nivel de kernel. Si cree que su PC está infectada, debe actuar de inmediato. Lamentablemente, tiene opciones limitadas, ya que el malware puede ser muy persistente.

Utilice un software antivirus con función de eliminación de rootkit

La mayoría de los programas antivirus con funciones de eliminación de rootkits pueden eliminar la mayoría de los tipos de malware a nivel de kernel. Recomendamos Malwarebytes , ya que tiene una función de eliminación de rootkits dedicada que es muy eficaz.

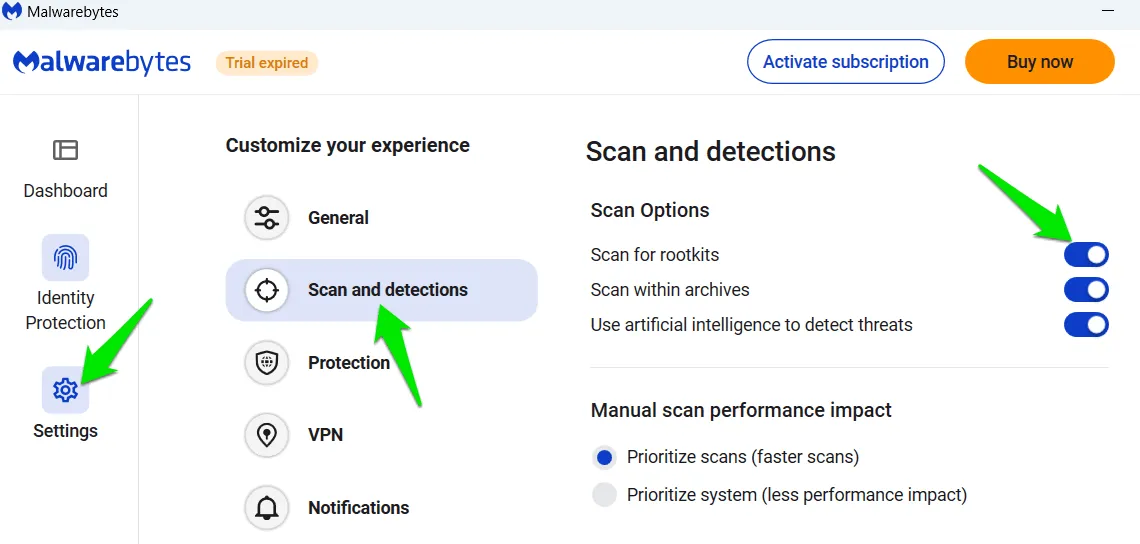

Primero deberás habilitar la función de escaneo de rootkits, ya que está deshabilitada de manera predeterminada. Haz clic en Configuración en Malwarebytes y luego pasa a la sección Escaneo y detección . Habilita la opción Escanear en busca de rootkits .

Su próximo análisis también incluirá la función de análisis de rootkit que podría encontrar el malware a nivel de kernel que infecta su PC.

Ejecutar escaneo durante el arranque

Como se mencionó anteriormente, un análisis durante el arranque puede detectar malware a nivel de kernel que depende de ocultarse antes del proceso de arranque. Puede ejecutar el análisis de Microsoft Defender como hicimos anteriormente o usar una aplicación de terceros. Avast One tiene una potente función de análisis durante el arranque que puede probar si Microsoft Defender falla.

Reinstalar Windows

Si el software de seguridad no puede detectar malware a nivel de kernel, reinstalar Windows debería solucionar el problema. Debe realizar una nueva instalación, ya que la imagen actual podría estar infectada. Hay varias formas de instalar Windows 11, así que elija el método que prefiera.

En general, el malware a nivel de kernel puede ser extremadamente peligroso, pero es difícil para los piratas informáticos introducirlo en tu dispositivo. Si tienes problemas para deshacerte del malware a nivel de kernel, actualizar o reinstalar el BIOS puede solucionar el problema. También puedes llevarlo a un profesional para que vuelva a flashear el BIOS y borre el CMOS.

Crédito de la imagen: Freepik . Todas las capturas de pantalla son de Karrar Haider.

Deja una respuesta