5 consejos para proteger su clave GPG en Linux

Como tal, protegerlo de los malos actores garantiza que nadie pueda hacerse pasar por usted en sus comunicaciones con otras personas. Aquí le mostramos cinco consejos sencillos sobre cómo proteger su clave GPG en Linux.

1. Cree subclaves para cada función GPG

Una de las formas más sencillas de proteger su clave GPG en Linux es crear una subclave separada para cada función clave. Las subclaves son piezas adicionales de identidad criptográfica que se adjuntan a su clave maestra principal. Esto hace que sea más difícil para los malos actores pescar su clave privada principal, ya que no la usa para acciones clave comunes.

Para hacer esto, abra el mensaje de clave GPG para su clave principal:

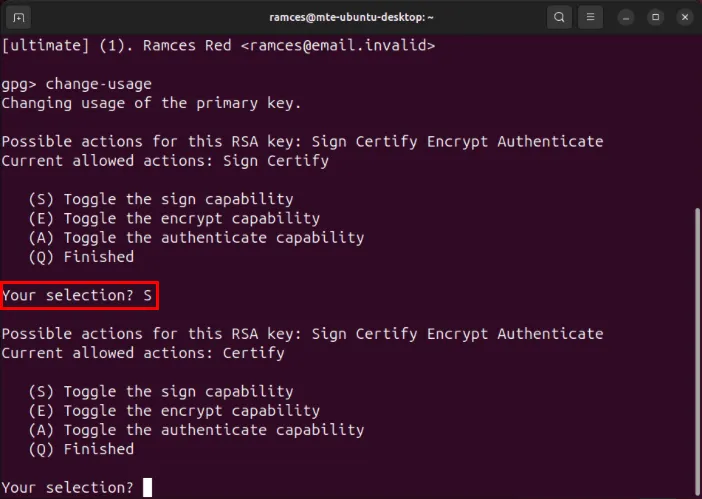

Ejecute change-usagepara cambiar las capacidades predeterminadas de su clave principal.

Escriba «S» y luego presione Enterpara desactivar la capacidad de firma de su clave principal.

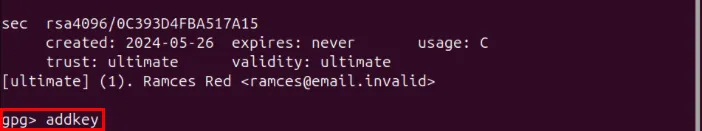

Ejecute addkeypara crear la segunda subclave de su clave principal.

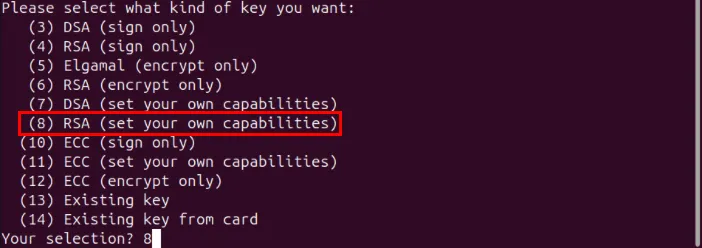

Seleccione “8” en el mensaje del algoritmo clave y luego presione Enter.

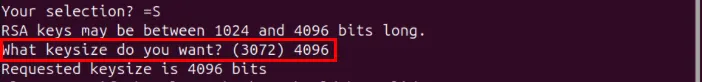

Escriba «=S» en el mensaje, luego presione Enterpara configurar la capacidad de la subclave en «Sólo firmar».

Proporcione «4096» en el mensaje de tamaño de clave, luego presione Enterpara establecer el tamaño de su subclave RSA en 4096 bits.

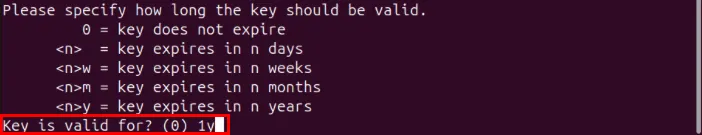

Establezca el período de validez razonable para su subclave. En mi caso, configuraré mi subclave para que caduque después de 1 año.

Cree su nueva subclave escribiendo «y» y luego presionando Enterel mensaje de confirmación.

Vuelva a ejecutar el addkeycomando y cree las otras dos subclaves para las capacidades de cifrado y autenticación.

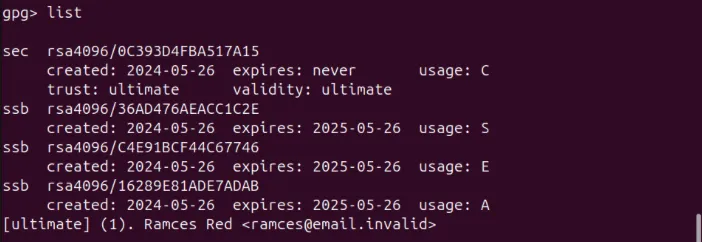

Confirme que su clave GPG tenga una subclave para cada capacidad ejecutando el listsubcomando.

2. Establezca una fecha de vencimiento para sus claves

Otra forma sencilla de proteger su clave GPG en Linux es darle una fecha de vencimiento a su clave principal y a sus subclaves. Si bien esto no afecta la capacidad de la clave para firmar, cifrar y autenticar, configurar uno les da a otros usuarios de GPG una razón para validar siempre su clave con un servidor de claves.

Comience abriendo su clave principal dentro de la herramienta GPG CLI:

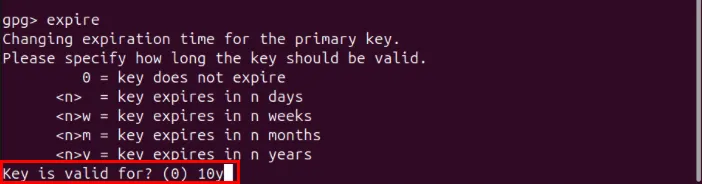

Escriba «caducar» y luego presione Enterpara editar la fecha de vencimiento de su clave principal. En mi caso, estableceré que el mío caduque después de 10 años.

Proporcione la contraseña para su clave GPG, luego presione Enterpara confirmar la nueva fecha de vencimiento.

Ejecute los siguientes comandos para seleccionar las subclaves internas de su clave GPG:

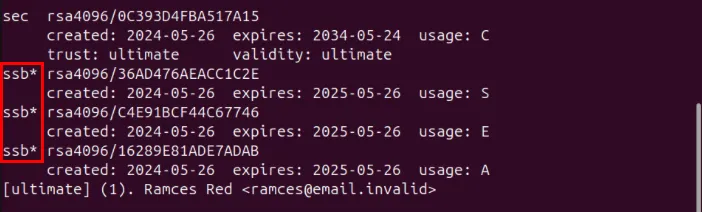

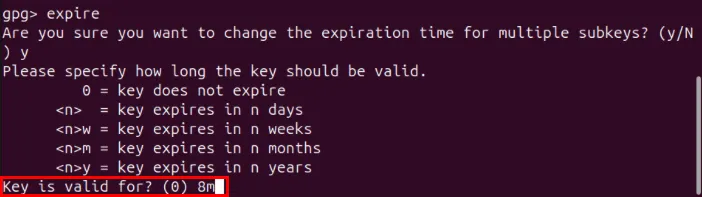

Ejecute expirey luego proporcione una fecha de vencimiento para sus subclaves. En la mayoría de los casos, estas claves deberían caducar antes que su clave principal. En mi caso, los estableceré para que caduquen después de ocho meses.

Escriba «guardar» y luego presione Enterpara confirmar los cambios en su llavero GPG.

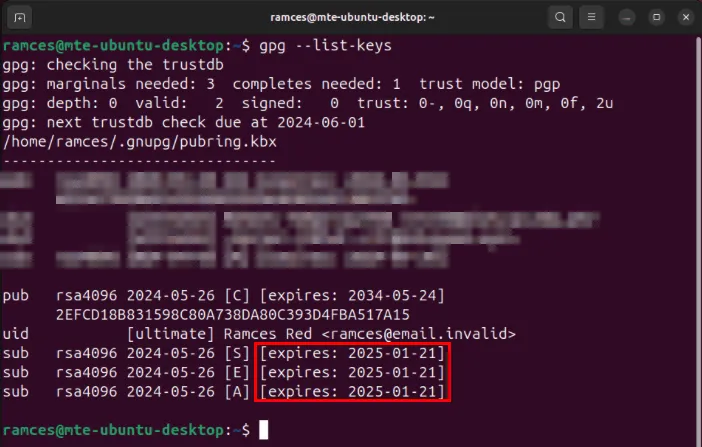

Confirme que su clave tenga las fechas de vencimiento adecuadas ejecutando: gpg --list-keys.

3. Guarde sus claves GPG en una clave de seguridad

Las claves de seguridad son pequeños dispositivos diseñados específicamente para almacenar datos de autenticación privados. En este sentido, también puedes utilizarlos para almacenar tus claves GPG sin comprometer tu seguridad general.

Comience conectando su clave de seguridad a su máquina, luego ejecute el siguiente comando para verificar si GPG la detecta:

Abra el mensaje GPG en su clave principal, luego ejecútelo listpara imprimir todos los detalles de su llavero:

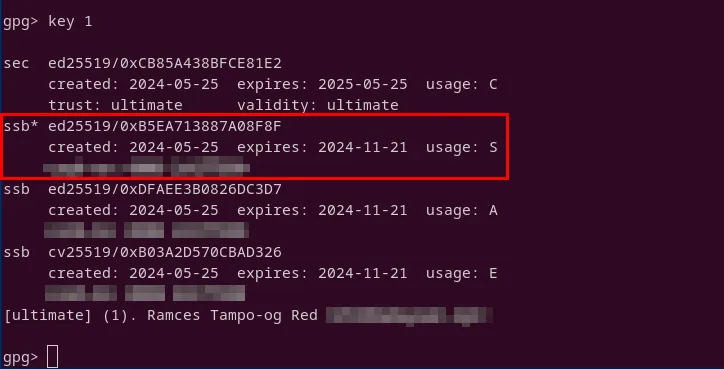

Busque la subclave con el valor de uso de «S», luego ejecute la clave seguida de su número de pedido en la lista de subclaves. Por ejemplo, mi subclave «S» es la primera clave de mi lista, así que ejecutaré key 1.

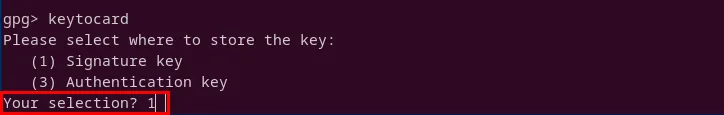

Mueva su subclave «S» al almacenamiento interno de su clave de seguridad:

Seleccione «1» en el mensaje de transferencia, proporcione la contraseña de su clave GPG principal y luego ejecute el keycomando nuevamente para anular la selección de la primera subclave.

Busque la subclave con el valor de uso de «A» y luego ejecute el keycomando seguido del número de índice de la subclave.

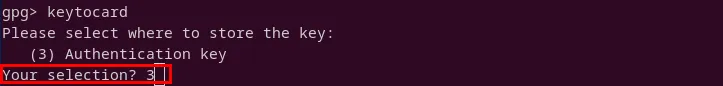

Transfiera la subclave «A» a su dispositivo de seguridad usando el keytocardcomando, seleccione «3» en el mensaje de transferencia, luego vuelva a ejecutar el comando clave y anule la selección de la subclave «A».

Busque la subclave con el valor de uso de «E» y luego selecciónela usando el keycomando.

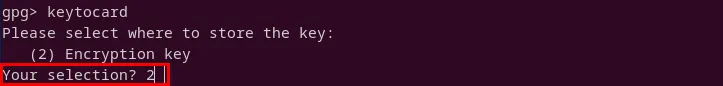

Transfiera la subclave «E» a su dispositivo de seguridad usando el comando keytocard, luego seleccione «2» cuando se le solicite.

Ejecute savey luego presione Enterpara confirmar los cambios en su llavero GPG.

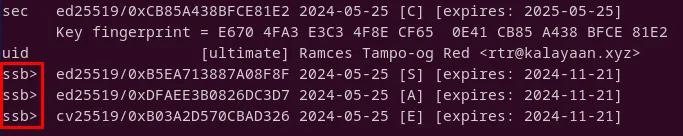

Por último, confirme que ha exportado correctamente las subclaves desde su máquina ejecutando gpg --list-secret-keys YOUR-GPG@EMAIL.ADDRESS. Hacer esto debería imprimir un símbolo mayor que (>) al lado de las etiquetas «ssb» de sus subclaves.

4. Haga una copia de seguridad de su clave privada principal en papel

Además de las claves de seguridad, también puede proteger su clave GPG en Linux exportándola en un archivo de texto imprimible. Paperkey es una sencilla utilidad de línea de comandos que toma su clave privada y la reduce a sus bytes secretos centrales. Esto es útil si busca una forma de conservar su clave GPG fuera de los dispositivos digitales.

Para comenzar, instale paperkey desde el repositorio de paquetes de su distribución de Linux:

Exporte la versión binaria de sus claves públicas y privadas principales:

Convierta su clave privada binaria en sus datos secretos principales:

Confirme que puede reconstruir su clave privada principal a partir de su copia de seguridad de la clave en papel:

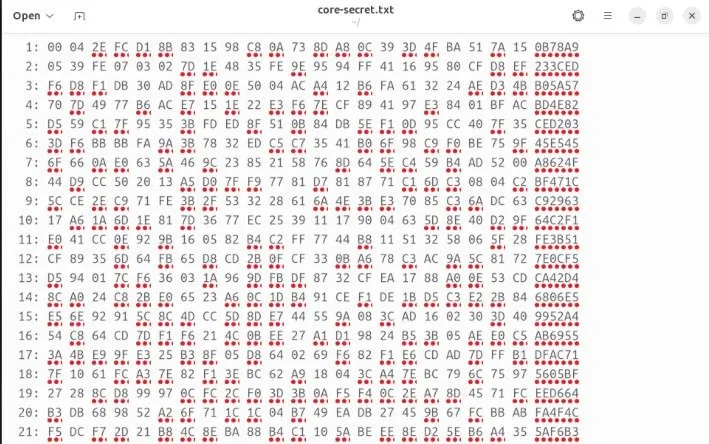

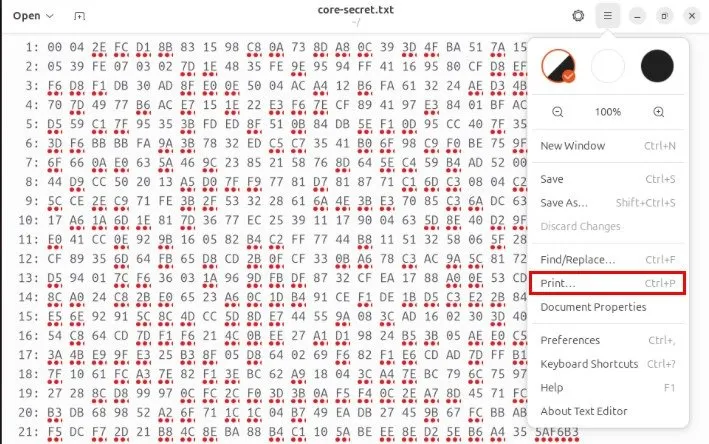

Abra su archivo secreto principal usando su editor de texto gráfico favorito. En mi caso, estoy usando el editor de texto predeterminado de GNOME.

Haga clic en el menú Opciones en la esquina superior derecha de la ventana, luego seleccione la entrada del submenú «Imprimir».

5. Elimine su clave privada principal del sistema

Cuando genera una nueva clave GPG, su computadora almacena una copia de las claves pública y privada dentro de su sistema de archivos. Si bien es conveniente, esto puede ser un problema si está utilizando una computadora en red o de acceso compartido.

Una forma de solucionar esto es eliminando la clave privada de su propio conjunto de claves GPG. Esto garantizará que ningún actor malintencionado pueda extraer su clave privada de su computadora para firmar y certificar ninguna subclave.

Comience haciendo una copia de seguridad de su clave privada y subclaves GPG primarias originales:

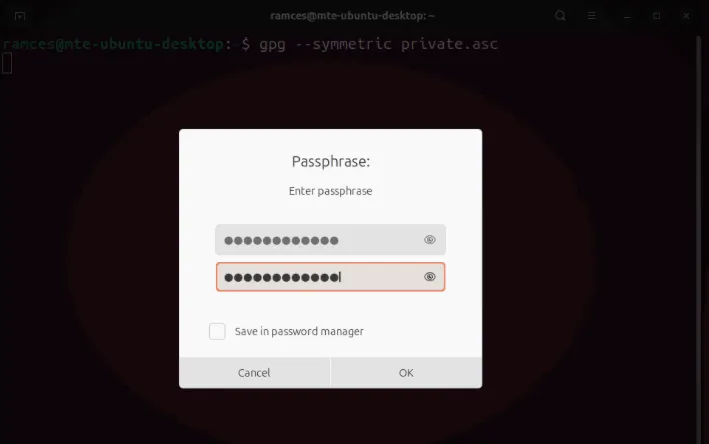

Cifre la salida de su bloque de claves privadas principal mediante cifrado simétrico:

Proporcione una contraseña relativamente segura para los datos de su clave privada y luego presione Enter.

Guarde su clave privada GPG cifrada en un dispositivo de almacenamiento externo.

Elimine todos los datos de clave privada de su par de claves GPG:

Importe el bloque de subclave secreta nuevamente a su par de claves GPG:

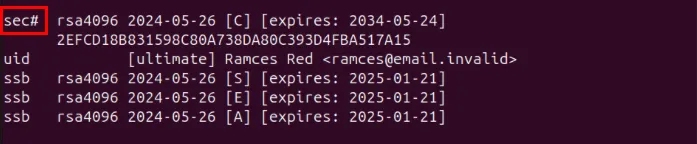

Ejecute el siguiente comando para verificar si su clave privada principal todavía existe en su sistema:

Al hacer esto, debería aparecer un signo de almohadilla (#) junto a la etiqueta «seg» de la clave principal. Eso indica que su clave privada ya no existe en su llavero GPG.

Aprender cómo proteger su clave GPG con estos sencillos consejos es solo una parte de la exploración del vasto ecosistema de criptografía de clave pública. Profundice en este programa iniciando sesión en servidores SSH utilizando GPG.

Crédito de la imagen: FlyD a través de Unsplash . Todas las modificaciones y capturas de pantalla realizadas por Ramces Red.

Deja una respuesta