Instale KB5037768 para parchear la vulnerabilidad PLUGScheduler en Windows 10

Microsoft ha señalado una vulnerabilidad de seguridad de PLUGScheduler (CVE-2024-26238), que permite a los actores de amenazas obtener acceso al sistema afectado.

Titulada Vulnerabilidad de elevación de privilegios de tarea programada de Microsoft PLUGScheduler, Synacktiv informó a Microsoft . Este último tiene una página dedicada que detalla la vulnerabilidad y su efecto en los dispositivos con Windows 10. La descripción del problema dice:

La vulnerabilidad se informó por primera vez el 22 de enero de 2024, fue reconocida por MSRC (Centro de respuesta de seguridad de Microsoft) el 1 de febrero de 2024 y se lanzó un parche el 14 de mayo de 2024, junto con la actualización KB5037768. Microsoft ha asignado a la vulnerabilidad PLUGScheduler una clasificación de gravedad de ¡Importante!

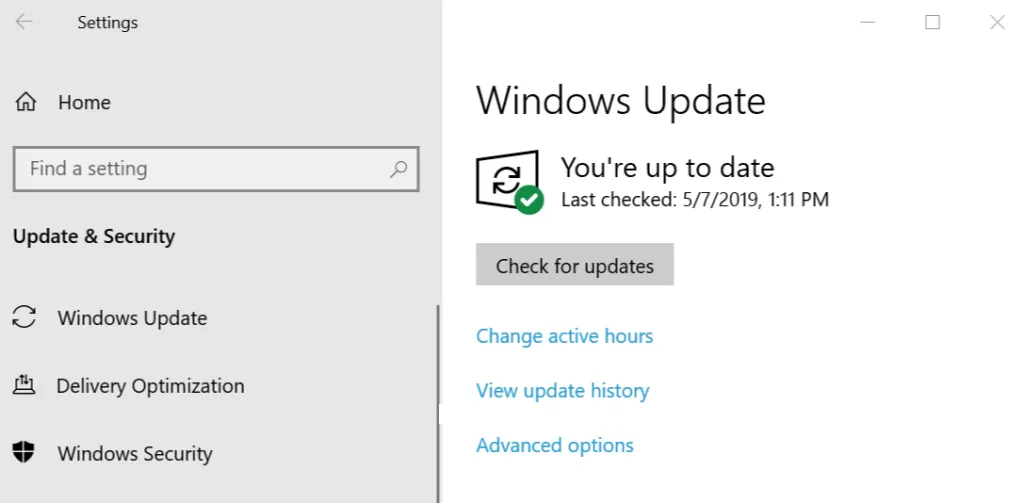

Para parchear la vulnerabilidad CVE-2024-26238, abra la aplicación Configuración > vaya a Actualización y seguridad > haga clic en Buscar actualizaciones > instale KB5037768 > luego reinicie la PC para que los cambios entren en vigor.

Cuando lo comprobamos, varios usuarios enfrentaban problemas de instalación con KB5037768, pero se pueden solucionar fácilmente con algunas soluciones rápidas. ¡También puede descargar KB5037768 manualmente desde el catálogo de actualizaciones de Microsoft !

Además, en el pasado reciente se han identificado varias amenazas críticas para dispositivos con Windows 10, incluido el ransomware ShrinkLocker. Y dado que Windows 10 dejará de ser compatible en menos de 18 meses, surgen dudas sobre el rumbo futuro.

Por nuestra parte, seleccionamos las opciones de actualización más viables para los usuarios de Windows 10 que mejorarían la seguridad y privacidad generales.

¿Sabe más sobre la vulnerabilidad PLUGScheduler? Si es así, compártelo con nuestros lectores en la sección de comentarios.

El binario PLUGScheduler.exe realiza operaciones de archivos, como eliminarlos y cambiarles el nombre a SISTEMA, en un directorio donde los usuarios estándar tienen control parcial. Esto lleva a la escritura de archivos arbitrarios como SISTEMA. Esta vulnerabilidad es una escritura de archivo arbitraria. Se puede utilizar para ejecutar código como SISTEMA escribiendo un archivo DLL en C:\Windows\System32\SprintCSP.dll y activando el método SvcRebootToFlashingMode del servicio StorSvc.

Deja una respuesta