Windows 11 soll die NTLM-Authentifizierung zugunsten von Kerberos abschaffen

Im Rahmen seiner kontinuierlichen Bemühungen, die Sicherheit von Windows 11 zu erhöhen, plant Microsoft nach eigenen Angaben, das New Technology LAN Manager (NTLM)-Authentifizierungsprotokoll zu deaktivieren und Kerberos weiter in das Betriebssystem zu implementieren.

Nach Angaben des Unternehmens gibt es das Kerberos-Authentifizierungsprotokoll schon seit vielen Jahren und funktioniert gut, jedoch nicht in jedem Szenario. Aus diesem Grund wird NTLM immer noch verwendet, da es keine Verbindung zum lokalen Domänencontroller (DC) erfordert ), funktioniert es für lokale Konten und erfordert nicht die Identität des Zielservers.

Das Problem bei diesem aktuellen Setup besteht darin, dass NTLM nicht so sicher ist wie Kerberos und viele Entwickler und Organisationen die weniger sichere Authentifizierungsmethode fest in ihre Apps und Dienste codieren.

Aufgrund der Einschränkungen und Sicherheitsrisiken arbeitet Microsoft an einigen Verbesserungen, um Kerberos attraktiver zu machen und anschließend NTLM unter Windows 11 zu deaktivieren.

Die erste Verbesserung ist IAKerb, eine neue öffentliche Erweiterung, die es einem Gerät ohne Sichtlinie zu einem Domänencontroller ermöglicht, sich über einen Server mit Sichtlinie zu authentifizieren. Diese Lösung verwendet den Windows-Authentifizierungsstapel, um die Anforderungen von Kerberos weiterzuleiten, ohne dass die Anwendung eine Sichtverbindung zu einem Domänencontroller benötigen muss. Darüber hinaus bietet IAKerb Verschlüsselung und Sicherheit bei der Übertragung, um Replay- oder Relay-Angriffe zu verhindern, wodurch es für die Remote-Authentifizierung geeignet ist.

Die zweite Verbesserung ist die Implementierung des Key Distribution Center (KDC) zusätzlich zum Secure Account Manager (SAM), um die lokale Kontoauthentifizierung über Kerberos zu unterstützen. Diese Funktion verwendet IAKerb, um Windows die Weiterleitung von Kerberos-Nachrichten zwischen lokalen Remotecomputern zu ermöglichen, ohne Unterstützung für andere Unternehmensdienste wie DNS , Netlogon oder DCLocator hinzuzufügen oder einen neuen Port zu öffnen.

Ähnlich wie IAKerb verwendet KDC die Verschlüsselung Advanced Encryption Standard (AES), um die Sicherheit des Authentifizierungsmechanismus zu verbessern.

Darüber hinaus erklärte das Unternehmen auch, dass es an vorhandenen Komponenten im Betriebssystem arbeiten wird, die eine hartcodierte Implementierung von NTLM verwenden, sodass sie das Negotiate-Protokoll verwenden, um IAKerb und KDC für Kerberos zu nutzen.

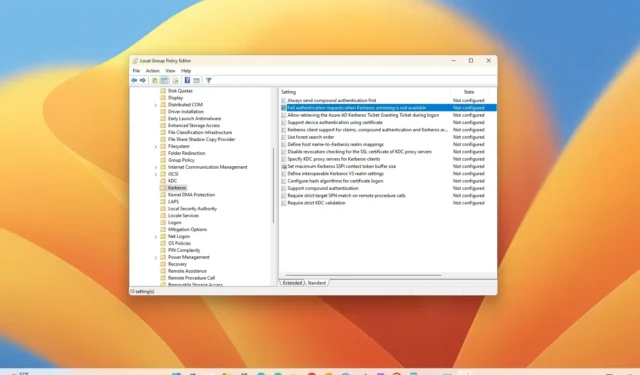

Das Unternehmen sagte außerdem, dass diese Änderungen automatisch implementiert werden, ohne dass eine Konfiguration erforderlich ist (in den meisten Szenarien), und dass das Protokoll auf absehbare Zeit weiterhin als Fallback-Mechanismus unterstützt wird. Das Unternehmen aktualisiert außerdem seine NTLM-Verwaltungskontrollen , um Organisationen die Überwachung und Steuerung des Protokolls zu ermöglichen.

Schreibe einen Kommentar