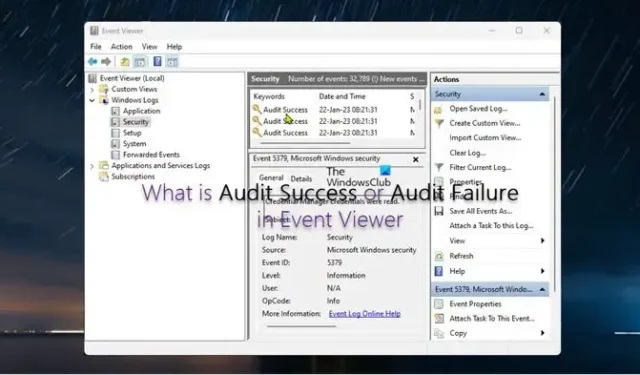

Was ist Audit-Erfolg oder Audit-Fehler in der Ereignisanzeige

Um Probleme zu beheben, zeigt die Ereignisanzeige des Windows-Betriebssystems Ereignisprotokolle von System- und Anwendungsmeldungen an, die Fehler, Warnungen und Informationen zu bestimmten Ereignissen enthalten, die vom Administrator analysiert werden können, um die erforderlichen Maßnahmen zu ergreifen. In diesem Beitrag besprechen wir den Audit-Erfolg oder Audit-Fehler in der Ereignisanzeige .

Was ist Audit-Erfolg oder Audit-Fehler in der Ereignisanzeige

In der Ereignisanzeige ist „Audit Success“ ein Ereignis, das einen erfolgreichen überwachten Sicherheitszugriffsversuch aufzeichnet, während „Audit Failure“ ein Ereignis ist, das einen fehlgeschlagenen überwachten Sicherheitszugriffsversuch aufzeichnet. Wir werden dieses Thema unter den folgenden Unterüberschriften diskutieren:

- Audit-Richtlinien

- Audit-Richtlinien aktivieren

- Verwenden Sie die Ereignisanzeige, um die Quelle fehlgeschlagener oder erfolgreicher Versuche zu finden

- Alternativen zur Verwendung der Ereignisanzeige

Sehen wir uns diese im Detail an.

Audit-Richtlinien

Eine Überwachungsrichtlinie definiert die Arten von Ereignissen, die in den Sicherheitsprotokollen aufgezeichnet werden, und diese Richtlinien generieren Ereignisse, die entweder Erfolgsereignisse oder Fehlerereignisse sein können. Alle Überwachungsrichtlinien generieren Erfolgsereignisse; Allerdings generieren nur wenige von ihnen Fehlerereignisse. Es können zwei Arten von Überwachungsrichtlinien konfiguriert werden, nämlich:

Überwachungsfehler werden normalerweise generiert, wenn eine Anmeldeanforderung fehlschlägt, obwohl sie auch durch Änderungen an Konten, Objekten, Richtlinien, Berechtigungen und anderen Systemereignissen generiert werden können. Die beiden häufigsten Ereignisse sind;

- Ereignis-ID 4771: Kerberos-Vorauthentifizierung fehlgeschlagen . Dieses Ereignis wird nur auf Domänencontrollern generiert und wird nicht generiert, wenn die Option „Keine Kerberos-Vorauthentifizierung erforderlich“ für das Konto festgelegt ist. Weitere Informationen zu diesem Ereignis und zur Behebung dieses Problems finden Sie in der Microsoft-Dokumentation .

- Ereignis-ID 4625: Ein Konto konnte nicht angemeldet werden . Dieses Ereignis wird generiert, wenn ein Anmeldeversuch bei einem Konto fehlgeschlagen ist, vorausgesetzt, der Benutzer wurde bereits gesperrt. Weitere Informationen zu diesem Ereignis und zur Behebung dieses Problems finden Sie in der Microsoft-Dokumentation .

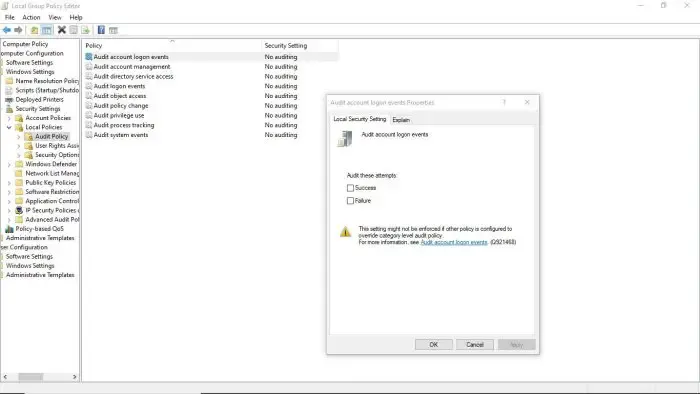

Audit-Richtlinien aktivieren

Sie können Überwachungsrichtlinien auf den Client- oder Servercomputern über den Editor für lokale Gruppenrichtlinien, die Gruppenrichtlinien-Verwaltungskonsole oder den Editor für lokale Sicherheitsrichtlinien aktivieren. Erstellen Sie auf einem Windows-Server in Ihrer Domäne entweder ein neues Gruppenrichtlinienobjekt oder bearbeiten Sie ein vorhandenes GPO.

Navigieren Sie auf einem Client- oder Servercomputer im Gruppenrichtlinien-Editor zum folgenden Pfad:

Computer Configuration > Windows Settings > Security Settings > Local Policies > Audit Policy

Navigieren Sie auf einem Client- oder Servercomputer in Lokale Sicherheitsrichtlinie zum folgenden Pfad:

Security Settings > Local Policies > Audit Policy

- Doppelklicken Sie in Überwachungsrichtlinien im rechten Bereich auf die Richtlinie, deren Eigenschaften Sie bearbeiten möchten.

- Im Eigenschaftsfenster können Sie die Richtlinie für Erfolg oder Fehler gemäß Ihren Anforderungen aktivieren.

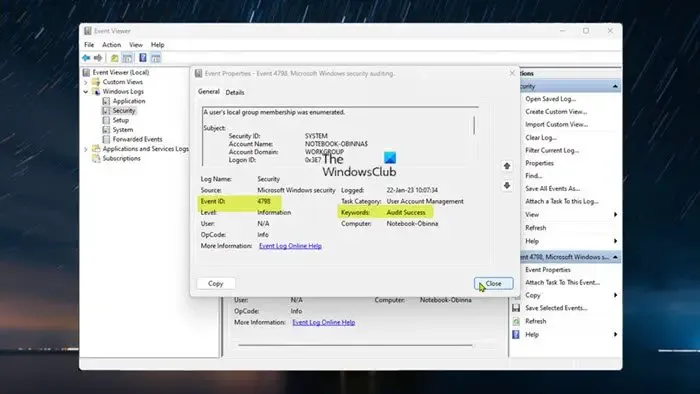

Verwenden Sie die Ereignisanzeige, um die Quelle fehlgeschlagener oder erfolgreicher Versuche zu finden

Administratoren und normale Benutzer können die Ereignisanzeige mit der entsprechenden Berechtigung auf einem lokalen oder Remotecomputer öffnen. Die Ereignisanzeige zeichnet jetzt jedes Mal ein Ereignis auf, wenn ein fehlgeschlagenes oder erfolgreiches Ereignis auftritt, egal ob auf einem Clientcomputer oder in der Domäne auf einem Servercomputer. Die Ereignis-ID, die ausgelöst wird, wenn ein fehlgeschlagenes oder erfolgreiches Ereignis registriert wird, ist unterschiedlich (siehe Abschnitt „ Audit-Richtlinien “ oben). Sie können zu Ereignisanzeige > Windows-Protokolle > Sicherheit navigieren . Der Bereich in der Mitte listet alle Ereignisse auf, die für die Überwachung eingerichtet wurden. Sie müssen die registrierten Ereignisse durchlaufen, um nach fehlgeschlagenen oder erfolgreichen Versuchen zu suchen. Sobald Sie sie gefunden haben, können Sie mit der rechten Maustaste auf das Ereignis klicken und Ereigniseigenschaften auswählenfür mehr Details.

Alternativen zur Verwendung der Ereignisanzeige

Als Alternative zur Verwendung von Event Viewer gibt es mehrere Event Log Manager-Software von Drittanbietern, die verwendet werden können, um Ereignisdaten aus einer Vielzahl von Quellen, einschließlich Cloud-basierter Dienste, zu aggregieren und zu korrelieren. Eine SIEM-Lösung ist die bessere Option, wenn Daten von Firewalls, Intrusion Prevention Systems (IPS), Geräten, Anwendungen, Switches, Routern, Servern usw. gesammelt und analysiert werden müssen.

Ich hoffe, Sie finden diesen Beitrag informativ genug!

Warum ist es wichtig, sowohl erfolgreiche als auch fehlgeschlagene Zugriffsversuche zu prüfen?

Es ist wichtig, Anmeldeereignisse zu überwachen, ob erfolgreich oder fehlgeschlagen, um Einbruchsversuche zu erkennen, da die Überwachung der Benutzeranmeldung die einzige Möglichkeit ist, alle nicht autorisierten Versuche, sich bei einer Domäne anzumelden, zu erkennen. Abmeldeereignisse werden auf Domänencontrollern nicht nachverfolgt. Ebenso wichtig ist es, fehlgeschlagene Zugriffsversuche auf Dateien zu überwachen, da jedes Mal ein Überwachungseintrag generiert wird, wenn ein Benutzer erfolglos versucht, auf ein Dateisystemobjekt zuzugreifen, das über eine übereinstimmende SACL verfügt. Diese Ereignisse sind für die Nachverfolgung von Aktivitäten für Dateiobjekte unerlässlich, die vertraulich oder wertvoll sind und eine zusätzliche Überwachung erfordern.

Wie aktiviere ich Überwachungsfehlerprotokolle in Active Directory?

Um Überwachungsfehlerprotokolle in Active Directory zu aktivieren, klicken Sie einfach mit der rechten Maustaste auf das Active Directory-Objekt, das Sie überwachen möchten, und wählen Sie dann Eigenschaften aus . Wählen Sie die Registerkarte Sicherheit und dann Erweitert aus . Wählen Sie die Registerkarte Überwachung und dann Hinzufügen aus . Um Überwachungsprotokolle in Active Directory anzuzeigen, klicken Sie auf Start > Systemsicherheit > Verwaltung > Ereignisanzeige . In Active Directory ist die Überwachung der Prozess des Sammelns und Analysierens von AD-Objekten und Gruppenrichtliniendaten, um die Sicherheit proaktiv zu verbessern, Bedrohungen umgehend zu erkennen und darauf zu reagieren und den reibungslosen Ablauf des IT-Betriebs zu gewährleisten.

Schreibe einen Kommentar