Microsoft Word unterstützt ein hochriskantes Phishing-Schema

Ein kürzlich aufgedecktes Phishing-Schema nutzt beschädigte Microsoft Word-Dateien aus, um Sicherheitsmechanismen zu umgehen und Anmeldeinformationen abzugreifen.

Diese besorgniserregende Kampagne wurde von den Cybersicherheitsexperten von Any.Run identifiziert . Sie berichten, dass sich die Angreifer als Vertreter der Lohn- und Gehaltsabrechnung sowie der Personalabteilung ausgeben und unterschiedliche Themen wie Mitarbeiterboni und -leistungen verwenden.

Beispielsweise werden Dateien mit Namen wie „Annual_Benefits_&Bonus_for[name]IyNURVhUTlVNUkFORE9NNDUjIw_.docx“ gezielt manipuliert, um beschädigt zu erscheinen. In diesen Dokumenten befindet sich eine base64-codierte Zeichenfolge, die sich als „##TEXTNUMRANDOM45##“ decodieren lässt.

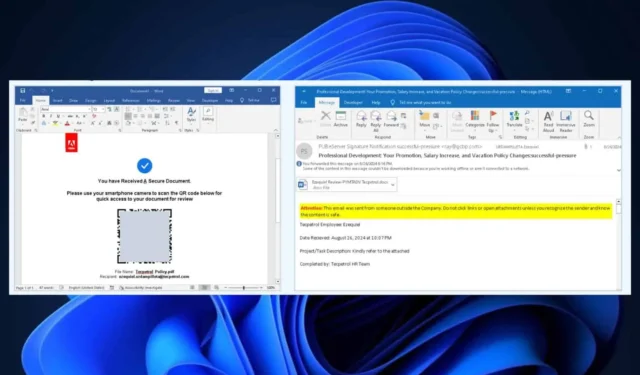

Beim Öffnen dieser Dokumente macht Microsoft Word den Benutzer auf die Beschädigung aufmerksam, kann aber dennoch einen Teil des Textes wiederherstellen. Dieser Text weist darauf hin, dass auf die Datei nicht zugegriffen werden kann, und fordert den Empfänger auf, einen bereitgestellten QR-Code zu scannen, um den Inhalt abzurufen.

Die Glaubwürdigkeit dieser Dokumente wird durch ihr Branding erhöht: Sie weisen die Logos der betroffenen Unternehmen auf und enthalten Fotos der tatsächlichen Mitarbeiter.

Durch das Scannen des QR-Codes gelangen die Opfer zu einer gefälschten Microsoft-Anmeldeseite, auf der ihre Anmeldeinformationen erfasst werden.

Obwohl Phishing-Angriffe nichts Neues sind, stellt die Taktik, beschädigte Word-Dokumente zu verwenden, einen neuartigen Ansatz dar, um der Erkennung zu entgehen.

Es ist wichtig zu verstehen, dass das Word-Dokument selbst keinen schädlichen Code enthält, sondern einen QR-Code, der Benutzer auf eine Phishing-Site weiterleitet, die für den Diebstahl von Anmeldeinformationen konzipiert ist.

Was können Sie also tun? Die Lösung ist ganz einfach. Bevor Administratoren verdächtige E-Mail-Anhänge (wie etwa aktuelle Sextortion-Versuche) öffnen, müssen sie diese Nachrichten entweder löschen oder verifizieren.

🚨ALARM: Potenzieller ZERO-DAY-Angriff, Angreifer nutzen beschädigte Dateien, um der Erkennung zu entgehen 🧵 (1/3)⚠️ Der laufende Angriff umgeht #Antivirus -Software, verhindert Uploads in Sandboxen und umgeht die Spamfilter von Outlook, sodass die bösartigen E-Mails Ihren Posteingang erreichen. Das #ANYRUN -Team… pic.twitter.com/0asnG72Gm9

— ANY.RUN (@anyrun_app) 25. November 2024

Schreibe einen Kommentar