Microsoft ruft KI-Datenschutzbedenken zurück, die durch einfaches Python-Skript nicht ausgeräumt werden konnten

Da multimodale generative KI eines der heißesten Themen der letzten Jahre ist, war es naheliegend, dass Microsoft sie in so viele Ecken und Winkel wie möglich in Windows integrieren wollte. Kurz nach der Ankündigung der Recall-Funktion für Copilot+-Systeme am 20. Mai zeigte jedoch ein einfaches Python-Skript, das auf GitHub veröffentlicht wurde, dass Microsoft einen ziemlich schwerwiegenden Fehler gemacht hat: Die dort gespeicherten Daten sind überhaupt nicht sicher.

Hintergrundinformationen zum Microsoft-Rückruf

Microsoft Recall ist eine Funktion der neuen Copilot+-PCs des Unternehmens, die mit einer erweiterten ARM-Version von Windows 11 ausgestattet sind. Die Chips in den Computern sind darauf ausgelegt, so viele Vorgänge wie möglich mit einem möglichst geringen Stromverbrauch auszuführen. Dadurch sind sie in der Lage, KI in den Arbeitsablauf des Benutzers zu integrieren, ohne dass Remote-Server zur Bearbeitung der Anfragen erforderlich sind.

Recall soll das Windows-Erlebnis verbessern, indem es während der Nutzung regelmäßig Screenshots Ihres Systems erstellt und dann alle Informationen durch ein Computer Vision-KI-Modell verarbeitet, das die auf Ihrem Bildschirm vorhandenen Elemente interpretiert. Dies kann Ihnen später dabei helfen, Ihre Sitzung zu durchforsten und auf Dinge zurückzublicken, die Sie früher in Ihrer Sitzung getan haben.

Vorausgesetzt, Ihr Bildschirm ändert sich ständig, macht Recall alle fünf Sekunden Screenshots und speichert diese. Andernfalls wartet es, bis Änderungen vorgenommen werden.

Was ist passiert?

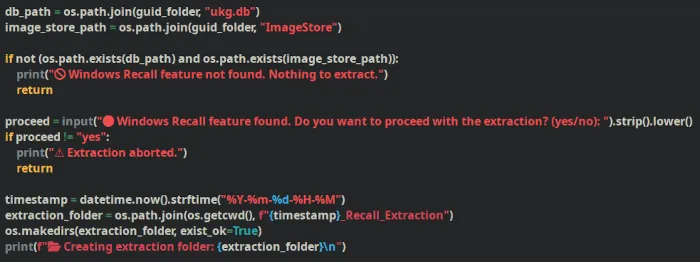

Am 7. Juni veröffentlichte ein Benutzer namens Alexander Hagenah (xaitax) auf GitHub ein Python-Skript namens TotalRecall, das lokal ausgeführt werden und alle Daten durchsuchen konnte, die sicher gespeichert werden sollten.

Wir haben uns das Skript selbst angesehen und konnten feststellen, dass es in nur 164 Codezeilen lediglich eine SQLite -DB- Datei am folgenden Speicherort auf dem Zielsystem finden musste:

Nachdem das Skript die Datei gefunden hat, öffnet es sie einfach und liest sie. Das ist alles. Es gibt keine Hacker-Magie. Der Großteil des Codes wird damit verbracht, Speicherpfade zu definieren und zu überprüfen, damit das Skript die Dateien korrekt extrahieren kann. Hier gibt es keinen Exploit, da alle von Recall gespeicherten Dateien einfach offen und unverschlüsselt sind.

Es stellt sich heraus, dass Microsoft zwar in seiner Übersicht über den Datenschutz von Recall einen ganzen Abschnitt über „integrierte Sicherheit“ anpreist , man aber zum Öffnen der Recall-Datenbank nur zu einem Ordner navigieren und ein paar SQL-Befehle eingeben muss. Alle Bilder sind außerdem in einem Unterordner namens „ImageStore“ gespeichert, der im Klartext angezeigt wird.

Ein Grund zur Sorge?

Die Vorstellung, dass unverschlüsselte Screenshots Ihrer Aktivitäten – darunter auch Passwörter, die Sie möglicherweise im Klartext eingegeben haben – ungeschützt in Ihrem Dateisystem gespeichert sind, klingt beängstigend, ist aber nicht so katastrophal, wie es vielleicht klingt.

Die Bedenken hinsichtlich des Datenschutzes sind nach wie vor berechtigt. Wenn Benutzer so einfach und ohne Barrieren auf die Dateien von Recall zugreifen können, ist es für geschickte Social Engineers sehr einfach, weniger technisch versierte Personen davon zu überzeugen, den Ordner CoreAIPlatform.00 ohne nachzudenken in eine ZIP-Datei zu komprimieren und alle Daten herauszugeben.

Bestimmte Anwendungen können mithilfe der API des Recall-Systems Informationen aus UserActivity- Ereignissen böswillig extrahieren, ohne dass dies Konsequenzen hat. Es ist möglicherweise sogar möglich, diese Art der Datenerfassung ohne erhöhte Berechtigungen durchzuführen, was bedeutet, dass Benutzer nicht einmal benachrichtigt werden, wenn dies geschieht.

Es gibt jedoch einen Lichtblick: Der Fernzugriff auf all diese Daten ist ohne das Wissen oder die Zustimmung des Benutzers immer noch äußerst schwierig. Trotz aller Fehler in diesem System werden Recall-Daten immer noch lokal auf Copilot+-Maschinen gespeichert, die mit einigen der sichersten Standardeinstellungen aller Windows-basierten Systeme ausgeliefert werden.

Alle kompatiblen Geräte verwenden standardmäßig die Windows-Geräteverschlüsselung oder BitLocker und verfügen über eine verbesserte Anmeldesicherheit durch Geräte-PINs und biometrische Daten. Um fair zu sein, ist letzteres mit einigen einfachen Techniken zum Zurücksetzen von Passwörtern, die über ein Jahrzehnt lang funktioniert haben, immer noch ziemlich einfach zu umgehen.

Damit ist Microsoft zwar immer noch nicht aus der Verantwortung entlassen, aber es erklärt immerhin, warum das Unternehmen davon überzeugt war, dass es nicht das Schlimmste auf der Welt wäre, eine unverschlüsselte SQLite-Datenbank bereitzustellen und alle von Recall aufgenommenen Bilder ohne zusätzliche Verschlüsselung in lokalen Ordnern zu speichern.

So beheben Sie das Problem

Wenn Sie ein Copilot+-System verwenden und Bedenken hinsichtlich der Auswirkungen von Recall auf die Sicherheit Ihres Systems haben, können Sie Recall deaktivieren, indem Sie in Ihrem Einstellungsmenü auf Datenschutz und Sicherheit -> Recall und Snapshots klicken und die Option Snapshots speichern deaktivieren . Wenn Sie diese Option nicht sehen, ist Recall höchstwahrscheinlich nicht auf Ihrem System installiert.

Microsoft sollte einen Bereich einrichten, der in einer Sandbox abgeschottet ist und nicht von lokal ausgeführten Anwendungen und Skripten aufgerufen werden kann. Wenn ein einfaches Python-Skript die Daten aufnehmen und in die erstellten Ordner sortieren kann, ist es für dasselbe Skript auch möglich, all diese Daten irgendwo auf eine Serverfarm hochzuladen. Dies sollte zumindest durch eine Benutzerzugriffssteuerung blockiert werden, wenn nicht sogar vollständig in einem Binärblob verschlüsselt werden, wie es bei fast allen anderen kritischen Komponenten des Systems der Fall sein sollte.

Bildnachweis: SDXL, alle Screenshots von Miguel Leiva-Gomez

Schreibe einen Kommentar