So installieren und richten Sie Snort IDS unter Linux ein

Intrusion-Detection-Systeme (IDS) sind im Bereich der Cybersicherheit unverzichtbar, um Computernetzwerke vor unbefugtem Zugriff und potenziellen Gefahren zu schützen. Snort IDS sticht unter den vielen verfügbaren IDS-Optionen als robuste und weit verbreitete Open-Source-Lösung zur Erkennung und Verhinderung von Netzwerkeinbrüchen hervor. Dieses Tutorial zeigt Ihnen, wie Sie Snort IDS unter Linux installieren und einrichten und vermittelt Ihnen das nötige Wissen, um die Sicherheit Ihres Netzwerks zu verbessern.

So funktioniert Snort IDS

Snort IDS ist ein Netzwerk-Intrusion-Detection-System, das den Netzwerkverkehr überwacht, ihn auf verdächtige Aktivitäten analysiert und Warnungen vor potenziellen Bedrohungen generiert. Als signaturbasiertes System zur Erkennung von Eindringlingen analysiert Snort den Netzwerkverkehr mithilfe einer Datenbank bekannter Angriffsmuster, die allgemein als Regeln bezeichnet werden, um böswillige Aktivitäten zu erkennen. Snort IDS erkennt und verhindert eine Vielzahl von Netzwerkangriffen, darunter Port-Scans, DoS-Angriffe und SQL-Injections, und ist vor allem für seine Funktionen zur Echtzeit-Verkehrsanalyse bekannt.

Basiseinstellung

Bevor wir mit der Installation von Snort IDS fortfahren, sind einige grundlegende Konfigurationen erforderlich. Es geht in erster Linie darum, Ihr System zu aktualisieren und zu aktualisieren und die Abhängigkeiten zu installieren, die Snort benötigt, um effektiv zu funktionieren.

- Aktualisieren und aktualisieren Sie das Linux-System. Für Ubuntu und andere Debian-basierte Systeme:

sudo apt update && apt upgrade -y

- Installieren Sie die zum Ausführen von Snort IDS erforderlichen Abhängigkeiten:

sudo apt install -y build-essential autotools-dev libdumbnet-dev libluajit-5.1-dev libpcap-dev zlib1g-dev pkg-config libhwloc-dev cmake liblzma-dev openssl libssl-dev cpputest libsqlite3-dev libtool uuid-dev git autoconf bison flex libcmocka-dev libnetfilter-queue-dev libunwind-dev libmnl-dev ethtool libjemalloc-dev libpcre++-dev

- Für die ordnungsgemäße Funktion von Snort ist die manuelle Installation der Datenerfassungsbibliothek LibDAQ erforderlich. Um LibDAQ zu installieren, laden Sie die Dateien von der offiziellen Website herunter, extrahieren Sie das Archiv , navigieren Sie zum entsprechenden Verzeichnis und erstellen und kompilieren Sie es dann.

wget https://www.snort.org/downloads/snortplus/libdaq-3.0.11.tar.gz

tar -xzvf libdaq-3.0.11

cd libdaq-3.0.11

./bootstrap

./configure

makesudo make install

- Die letzte Abhängigkeit ist gperftools. Beginnen Sie damit, die Quelldateien aus dem GitHub-Repository abzurufen . Extrahieren Sie die Dateien, navigieren Sie zum ausgewählten Verzeichnis und führen Sie das Konfigurationsskript aus, um den Einrichtungsvorgang zu starten. Führen Sie anschließend die Befehle

makeund ausmake install, um das Paket zu installieren.

wget https://github.com/gperftools/gperftools/releases/download/gperftools-2.10/gperftools-2.10.tar.gz

tar -xvzf gperftools-2.10 && cd gperftools-2.10

./configure

make

sudo make install

Als nächstes müssen Sie Snort installieren.

Snort IDS installieren

- Sie können das Snort IDS entweder von der offiziellen Snort-Website

wgetherunterladen oder im Terminal verwenden :

wget https://www.snort.org/downloads/snortplus/snort3-3.1.58.0.tar.gz

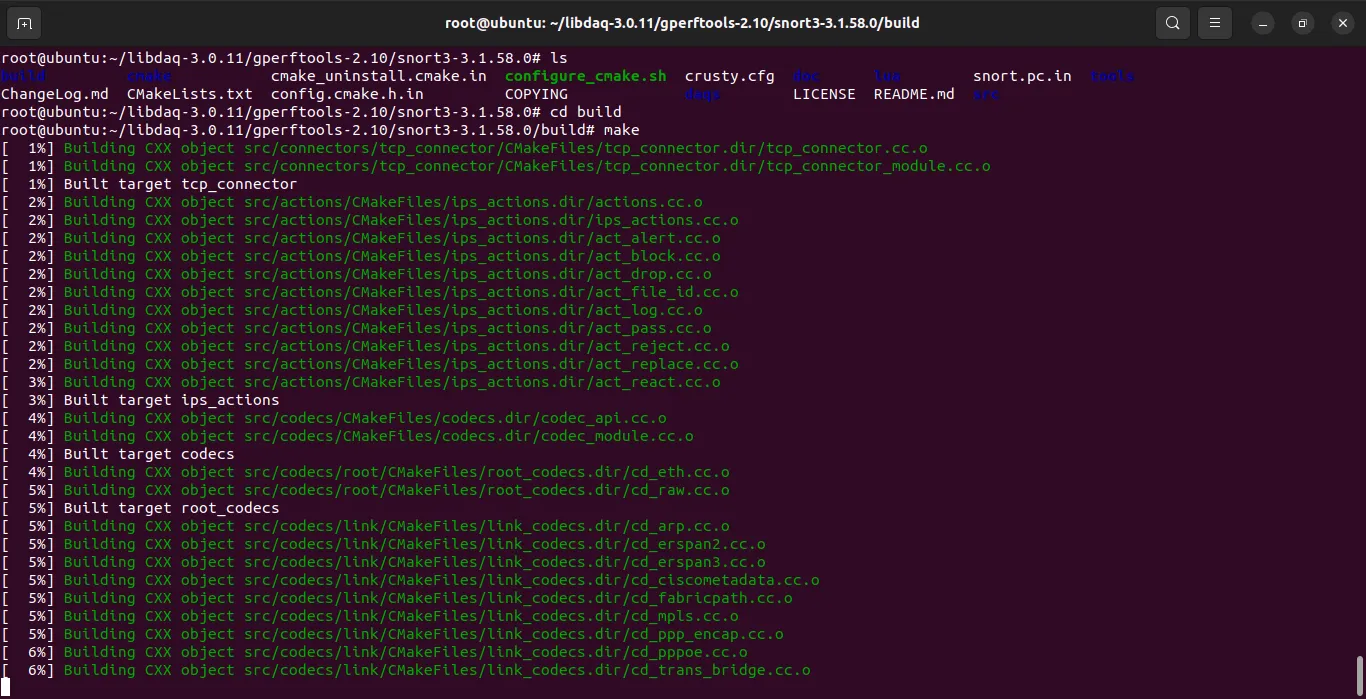

- Beginnen Sie mit dem Extrahieren der Datei.

tar -xzvf snort3-3.1.58.0

- Gehen Sie in das extrahierte Verzeichnis und führen Sie das Konfigurationsskript aus, bereiten Sie die Dateien mit dem

makeBefehl vor und installieren Sie sie dann mit demmake installBefehl.

cd snort3-3.1.58.0

./configure_cmake.sh --prefix=/usr/local --enable-tcmalloccd build

makesudo make install

- Snort kann jetzt auf Ihrem System ausgeführt werden. Aktualisieren Sie vor der Konfiguration von Snort IDS die gemeinsam genutzte Bibliothek. Andernfalls könnte es beim Versuch, Snort zu starten, zu einer Fehlermeldung kommen:

sudo ldconfig

Durch diesen Vorgang wird der Cache der gemeinsam genutzten Bibliothek des Systems mit kürzlich installierten Bibliotheken und Binärdateien synchronisiert.

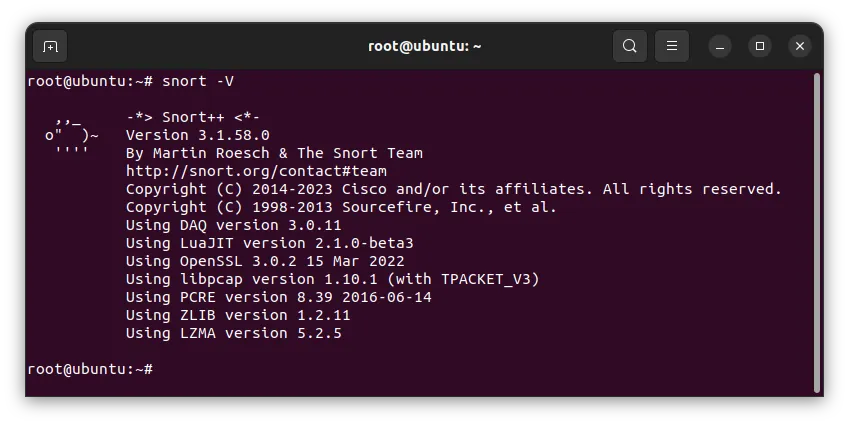

Um Snort zu validieren, snort -Vzeigt der Befehl die Snort-IDS-Version im Terminalfenster an:

Zu Ihrer Information : Zusätzlich zur Verwendung von IDS können Sie auch einen SSH-Honeypot einrichten, um Hacker auf Ihrem Server abzufangen .

Konfigurieren und Einrichten von Regeln mit Snort IDS

Um die Netzwerkumgebung des Linux-Systems für die Kommunikation mit Snort IDS zu konfigurieren, ermitteln Sie den Namen der Netzwerkschnittstellenkarte Ihres Systems:

nmcli device status

Richten Sie die Netzwerkschnittstellenkarte mit dem folgenden Befehl ein:

sudo ip link set dev interface_name promisc on

Beachten Sie, dass „interface_name“ im Befehl der Name der Ethernet-Karte Ihres Systems ist.

Um zu vermeiden, dass größere Netzwerkpakete abgeschnitten werden, deaktivieren Sie Generic Receive Offload (GRO) und Large Receive Offload (LRO) mit ethtool:

sudo ethtool -K interface_name gro off lro off

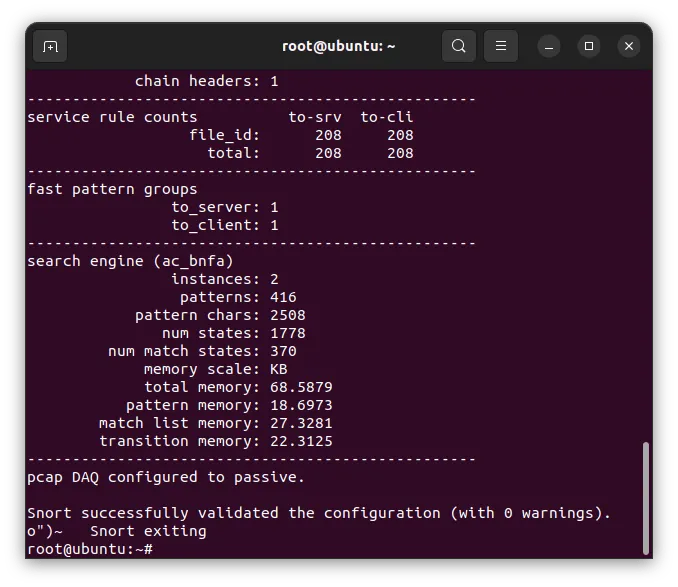

Testen Sie die Leistung mit der Grundkonfiguration, indem Sie den folgenden Befehl ausführen:

snort -c /usr/local/etc/snort/snort.lua

Es sollte eine erfolgreiche Ausgabe liefern, die anzeigt, dass Snort auf Ihrem System installiert und konfiguriert wurde. Jetzt können Sie mit seinen Funktionen und Konfigurationen experimentieren, um die besten Regeln für die Sicherung Ihres Netzwerks zu ermitteln.

Implementieren der Regeln von Snort IDS zur Ausführung auf einem Linux-System

Snort liest Regelsätze und Konfigurationen aus bestimmten Verzeichnissen:

sudo mkdir /usr/local/etc/rules

sudo mkdir /usr/local/etc/so_rules/sudo mkdir /usr/local/etc/lists/sudo touch /usr/local/etc/rules/local.rules

sudo touch /usr/local/etc/lists/default.blocklist

sudo mkdir /var/log/snort

Nachdem Sie die erforderlichen Verzeichnisse erstellt haben, laden Sie die gewünschten Regeln von der Snort-Website herunter:

wget https://www.snort.org/downloads/community/snort3-community-rules.tar.gz

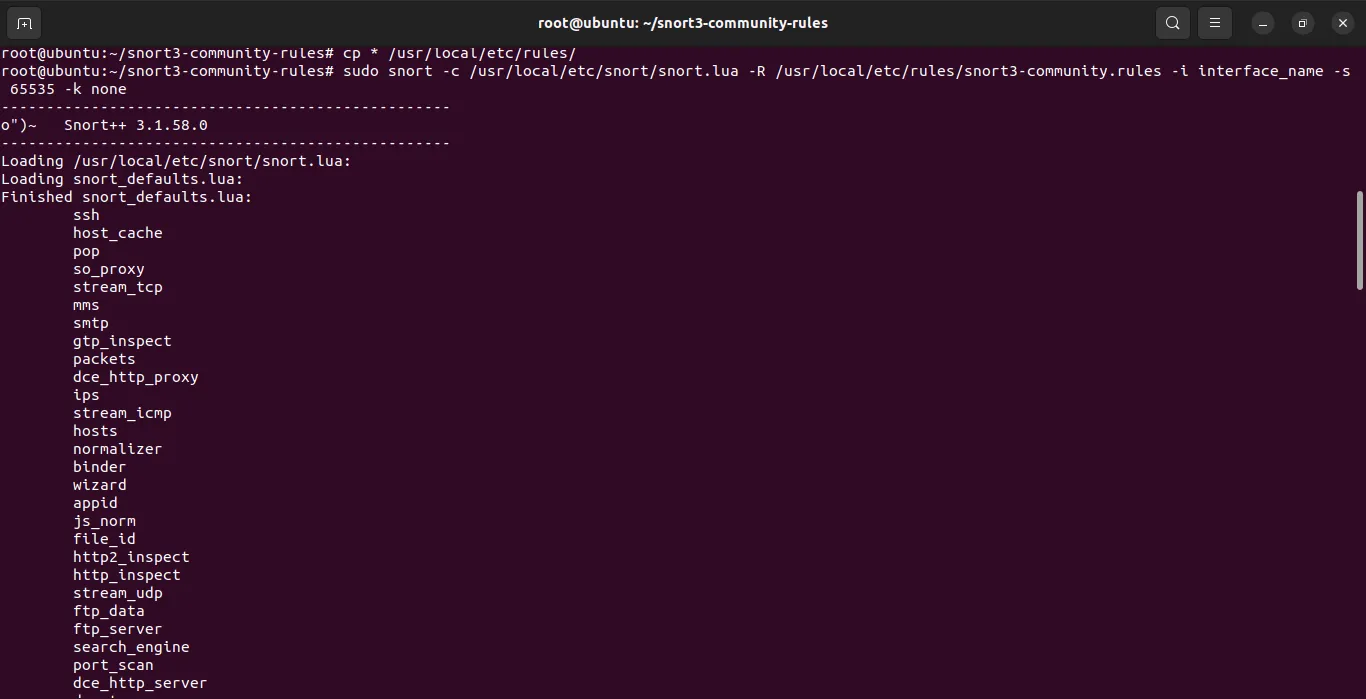

Extrahieren Sie die Datei und kopieren Sie die Regeln in das Verzeichnis „/usr/local/etc/rules/“:

tar -xvzf snort3-community-rules

cd snort3-community-rules

cp * /usr/local/etc/rules/

Um Snort mit der Regelkonfiguration auszuführen, geben Sie den folgenden Befehl ein:

sudo snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -i wl01 -s 65535 -k none

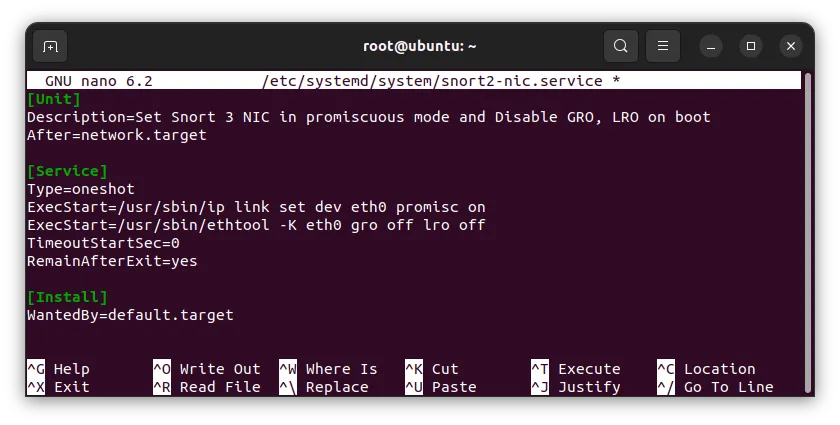

Einrichten von Snort IDS beim Start

Es muss unbedingt sichergestellt werden, dass Snort die Ausführung beim Start initiiert und als Hintergrund-Daemon fungiert. Durch die Konfiguration von Snort als automatisch startender Systemdienst ist die Software betriebsbereit und schützt Ihr System, wann immer es online ist.

- Erstellen Sie eine neue Systemd-Dienstdatei, indem Sie den unten genannten Befehl ausführen.

touch /lib/systemd/system/snort.service

- Öffnen Sie die Datei

nanoim Terminalfenster und fügen Sie die folgenden Informationen hinzu.

[Unit]Description=Snort Daemon

After=syslog.target network.target

[Service]Type=simple

ExecStart=/usr/local/bin/snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -s 65535 -k none -l /var/log/snort -D -L pcap -i ens33

[Install]WantedBy=multi-user.target

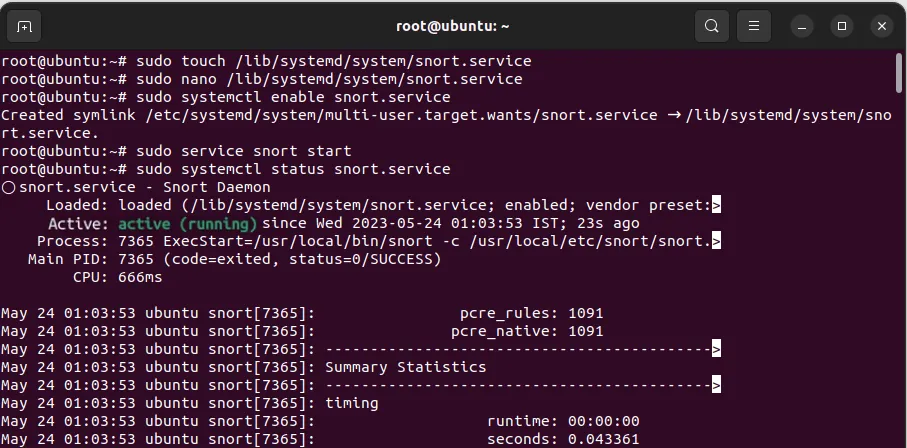

- Speichern und beenden Sie die Datei. Aktivieren und starten Sie das Skript:

sudo systemctl enable snort.service

sudo snort start

Snort IDS ist bereit, Ihr Linux-System zu starten und zu schützen. Um weitere solcher Open-Source-Sicherheitstools für Linux zu finden , folgen Sie dem Link.

Überwachung des Netzwerkverkehrs mit Snort

Wir haben etwas über Snort und seine Funktionsweise gelernt. Schauen wir uns nun einige Grundlagen an, wie man mit Snort den Netzwerkverkehr überwacht und mögliche Sicherheitsrisiken erkennt.

- Um Snort zu verwenden und den Netzwerkverkehr zu überwachen, wählen Sie zunächst die Netzwerkschnittstelle aus. Befolgen Sie den unten aufgeführten Befehl, um die Namen der im System vorhandenen Netzwerkschnittstellen herauszufinden.

ifconfig -a

- Starten Sie Snort mit dem unten genannten Befehl. Im Terminalfenster wird eine Konsole geöffnet, die die Netzwerkschnittstelle aktiv überwacht und fortlaufend aktualisiert, wenn potenzielle Bedrohungen gefunden werden.

sudo snort -i [Network_Interface] -c /etc/snort/snort.conf -A console

Hier im Befehl ist die Netzwerkschnittstelle der Ethernet-Port, den Sie zur Überwachung ausgewählt haben, „etc/snort/snort.conf“ ist der Speicherort der Snort-Konfigurationsdatei und die Konsole zum Anzeigen der von Snort IDS generierten Warnungen -A.

Auf diese Weise wird Snort zur Überwachung von Sicherheitsbedrohungen und anfälligen Angriffen eingesetzt. Aktualisieren Sie die Regeln regelmäßig. Snort IDS mit aktualisierten Regeln erkennt nicht nur Sicherheitsbedrohungen, sondern hilft auch, diese zu beseitigen.

Häufig gestellte Fragen

Wie kann ich Snort-Regeln erhalten und aktualisieren?

Snort-Regeln sind für den effizienten Betrieb des IDS von entscheidender Bedeutung, da sie die Kriterien für die Erkennung spezifischer Netzwerkeinbrüche definieren. Die Snort-Regeln finden Sie auf der offiziellen Snort-Website. Es gibt drei verschiedene Arten von Regelarchiven: Community, auf das kostenlos zugegriffen werden kann; Registriert, auf das Sie zugreifen können, nachdem Sie sich bei Snort registriert haben; und Abonnement, für das Sie einen kostenpflichtigen Snort-Plan abonnieren müssen, wie auf der offiziellen Website beschrieben.

Ist es möglich, Snort in einem großen Netzwerk zu implementieren?

Ja, es kann zur Verbesserung der Netzwerksicherheit auf mehrere Systeme verteilt werden, indem ein zentrales Verwaltungssystem wie Security Onion oder Snorby genutzt wird.

Ist Snort IDS für kleine Unternehmen oder Heimnetzwerke geeignet?

Snort IDS ist eine effektive Sicherheitslösung, die kleinen Unternehmen und Heimnetzwerken zugute kommen kann. Die Zugänglichkeit und Kosteneffizienz des Systems werden auf seinen Open-Source-Charakter zurückgeführt. Das Snort Intrusion Detection System (IDS) kann auf einem oder mehreren Systemen implementiert werden.

Schreibe einen Kommentar