Blockieren Sie NTLM-Angriffe über SMB in Windows 11 mit GPEDIT oder PowerShell

Wenn Sie NTLM-Angriffe über SMB in Windows 11 blockieren möchten , erfahren Sie hier, wie Sie das tun können. Ein Administrator kann mithilfe des Editors für lokale Gruppenrichtlinien und Windows PowerShell alle NTLM-Angriffe über Server Message Block blockieren.

Wenn Sie Systemadministrator sind, müssen Sie wissen, dass SMB oder Server Message Block eines der wesentlichen Protokolle ist, die für verschiedene Arten der Freigabe, einschließlich Dateien, Drucker usw., über ein gemeinsam genutztes Netzwerk, z. B. Büro, Unternehmen usw., erforderlich sind .

Andererseits ermöglicht NTLM oder Windows New Technology LAN Manager Benutzern die Authentifizierung von Benutzern für ausgehende Remoteverbindungen. Ein Angreifer kann NTLM ausnutzen oder manipulieren, um sich zu authentifizieren und Ihren Computer oder sogar das gesamte Netzwerk anzugreifen.

Blockieren Sie NTLM-Angriffe über SMB in Windows 11 mit GPEDIT

Um NTLM-Angriffe über SMB in Windows 11 mit GPEDIT zu blockieren, gehen Sie folgendermaßen vor:

- Drücken Sie Win+R, um die Eingabeaufforderung „Ausführen“ zu öffnen.

- Geben Sie gpedit.m sc ein und drücken Sie die Eingabetaste .

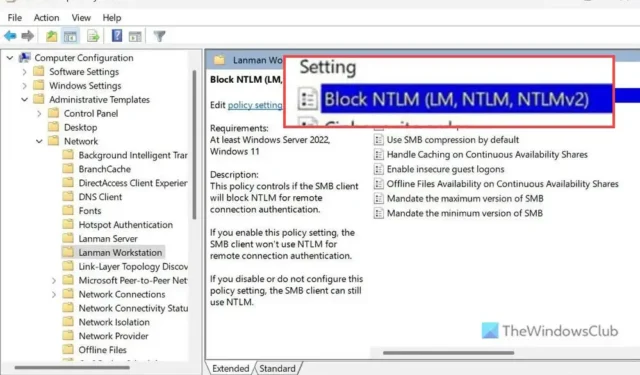

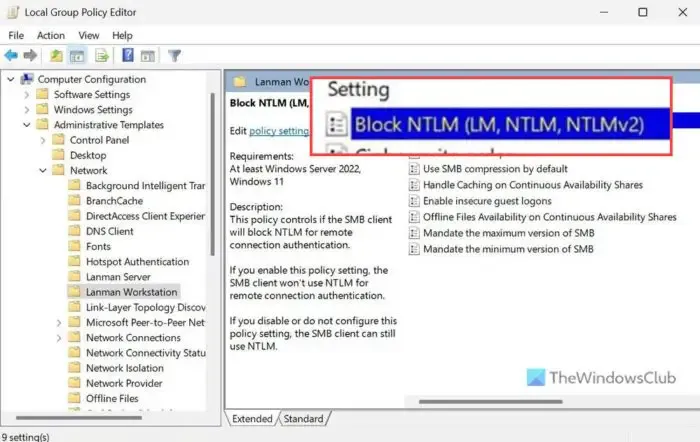

- Navigieren Sie in der Computerkonfiguration zu Lanman Workstation .

- Doppelklicken Sie auf die Einstellung „NTLM blockieren (LM, NTLM, NTLMv2)“ .

- Wählen Sie die Option Aktiviert .

- Klicken Sie auf die Schaltfläche OK .

Um mehr über diese Schritte zu erfahren, lesen Sie weiter.

Win+R gpedit.msc Enter![]()

Navigieren Sie als Nächstes zum folgenden Pfad:

Computerkonfiguration > Administrative Vorlagen > Netzwerk > Lanman Workstation

Doppelklicken Sie auf die Einstellung „NTLM blockieren (LM, NTLM, NTLMv2)“ und wählen Sie die Option „ Aktiviert“ .

Klicken Sie auf die Schaltfläche „OK“ , um die Änderung zu speichern.

Blockieren Sie NTLM-Angriffe über SMB in Windows 11 mit PowerShell

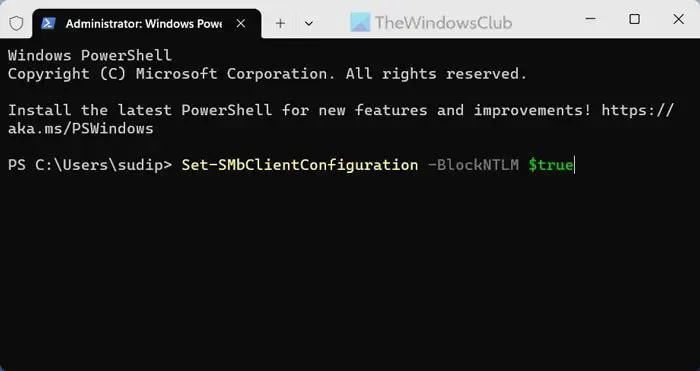

Um NTLM-Angriffe über SMB in Windows 11 mit PowerShell zu blockieren, gehen Sie folgendermaßen vor:

- Drücken Sie Win+X , um das Menü zu öffnen.

- Wählen Sie die Option Terminal (Admin) .

- Klicken Sie auf die Schaltfläche Ja .

- Geben Sie diesen Befehl ein: Set-SMbClientConfiguration -BlockNTLM $true

Schauen wir uns diese Schritte im Detail an.

Um zu beginnen, müssen Sie PowerShell mit Administratorrechten öffnen. Drücken Sie dazu Win+X und wählen Sie die Option Terminal (Admin) . Klicken Sie anschließend in der UAC-Eingabeaufforderung auf die Schaltfläche „Ja“ .

Stellen Sie anschließend sicher, dass im Windows-Terminal eine PowerShell-Instanz geöffnet ist. Wenn ja, geben Sie diesen Befehl ein:

Set-SMbClientConfiguration -BlockNTLM $true

Es ist auch möglich, beim Zuordnen eines Laufwerks die SMB-NTLM-Blockierung anzugeben. Dazu müssen Sie diesen Befehl verwenden:

New-SmbMapping -RemotePath \\server\share -BlockNTLM $true

Das ist alles! Ich hoffe, dieser Leitfaden hilft Ihnen.

Wie deaktiviere ich NTLMv1 in Windows 11?

Um NTMLv1 in Windows 11 zu deaktivieren, müssen Sie nur NTMLv2 verwenden. Öffnen Sie dazu den Editor für lokale Gruppenrichtlinien und navigieren Sie zu diesem Pfad: Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Sicherheitsoptionen. Doppelklicken Sie auf die Einstellung „Netzwerksicherheit: LAN Manager-Authentifizierungsebene“ und wählen Sie „Nur NTMLv2-Antwort senden“. Verweigern Sie die Option „LM & NTLM“ und klicken Sie auf die Schaltfläche „OK“.

Verwendet SMB NTLM?

Ja, SMB oder Server Message Block verwenden NTLM in Windows 11. NTLM ist erforderlich, um die Identität des Benutzers für ausgehende Verbindungen zu authentifizieren. Es wird hauptsächlich verwendet, wenn Sie versuchen, Dateien, Drucker oder andere Geräte oder Laufwerke über ein gemeinsames Netzwerk in einem Büro oder einem anderen Ort freizugeben.

Schreibe einen Kommentar