So entfernen Sie Windows-Viren mit Linux

Während Microsoft den Windows Defender stark verbessert hat, ist Ihr System dennoch nicht unangreifbar gegen Viren. Der schlimmste Fall ist, wenn der Virus Ihr System übernimmt und Sie es nicht mehr hochfahren können. In diesem Fall möchten Sie möglicherweise eine Live-Linux-Distribution verwenden, um die Windows-Viren zu entfernen. Dieses Tutorial zeigt Ihnen, wie es geht.

Warum Linux verwenden?

Wenn Ihr Windows-Desktop sich weigert, ordnungsgemäß im abgesicherten Modus zu booten, und Sie das Dateisystem erkunden und den Computer bedienen möchten, benötigen Sie dafür eine Live-Umgebung. Sicher, Sie können Windows auf ein USB-Laufwerk flashen und einfach die Wiederherstellungsbefehlszeile verwenden, aber Ihre Möglichkeiten dort sind begrenzt.

Das Flashen eines USB-Laufwerks mit einer Linux-Distribution bietet Ihnen mehrere Vorteile, wie zum Beispiel:

- Eine grafische Umgebung zur Verwendung auf Ihrem System

- Ein leichtes Ressourcenprofil

- Zugriff auf einen Paketmanager, mit dem Sie Anwendungen spontan in einem temporären Bereich installieren können

- Eine Sandbox-Umgebung, die nicht durch die Auswirkungen auf Ihre Windows-Installation kontaminiert wird

Für die meisten Anwendungsfälle, insbesondere beim Entfernen von Infektionen, die das Dateisystem betreffen, ist die Verwendung einer Live-Linux-Distribution der Weg des geringsten Widerstands.

Welche Distribution sollte ich verwenden?

In den meisten Fällen stellt Ubuntu mit seinem großen Repository, seiner grafischen Oberfläche und seiner Benutzerfreundlichkeit eine überzeugende Option dar. Der Einfachheit halber sind viele der Anweisungen in diesem Tutorial für Ubuntu relevant.

Da wir das Linux-native ClamAV verwenden, um nach Viren und anderen Bedrohungen zu suchen, die Ihr System infizieren, können Sie auch Arch und Fedora verwenden, wenn Sie damit besser vertraut sind.

Bevor Sie fortfahren, flashen Sie die Distribution Ihrer Wahl mit einem Tool wie balenaEtcher auf Ihr USB-Laufwerk.

Booten in das Live-Betriebssystem

Um ordnungsgemäß von einem USB-Laufwerk zu booten, müssen Sie das BIOS Ihres Motherboards so konfigurieren, dass es vom USB-Laufwerk bootet. Im Allgemeinen können Sie auf Ihr BIOS zugreifen, indem Sie wiederholt entweder F1, F2, F10, F12, oder drücken Del. Sobald Sie drin sind, suchen Sie nach „Boot“ oder „Boot Order“. Stellen Sie sicher, dass sich Ihr USB-Laufwerk oben befindet. Wenn es eine „UEFI“-Startoption für das USB-Laufwerk gibt, verschieben Sie diese ebenfalls nach oben, über alle anderen Optionen.

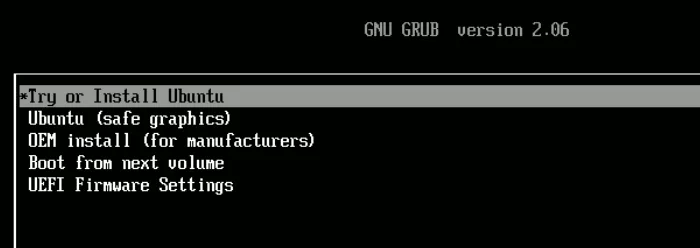

Lassen Sie das Laufwerk booten. Sie werden von einem GRUB-Bildschirm begrüßt, auf dem Sie aus mehreren Optionen auswählen können. Wählen Sie „Ubuntu ausprobieren oder installieren“ und drücken Sie Enter.

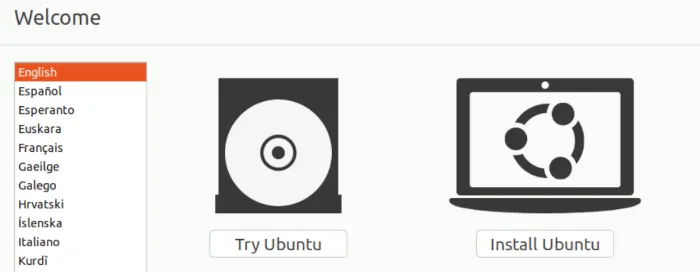

Sobald das USB-Laufwerk das Betriebssystem in den Speicher geladen hat, haben Sie die Wahl, ob Sie Ubuntu ausprobieren oder es installieren möchten.

Wählen Sie „Ubuntu ausprobieren“, was Sie auf dem Desktop landen sollte.

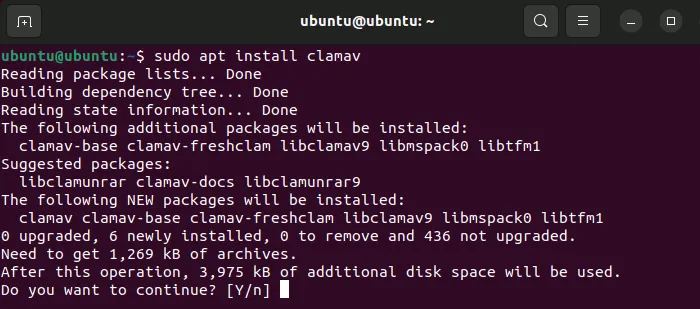

ClamAV installieren

- Drücken Sie Ctrl+ Alt+ T, um das Terminal zu öffnen.

- Aktualisieren Sie die Repositorys mit einer neuen Version:

sudo apt update

- ClamAV installieren:

sudo apt install clamav

Jetzt, da Sie ClamAV haben, ist es an der Zeit, damit Ihr System zu scannen.

- Öffnen Sie Ihren Dateimanager. In Ubuntu ist es ein Symbol eines Ordners im Dock links vom Desktop.

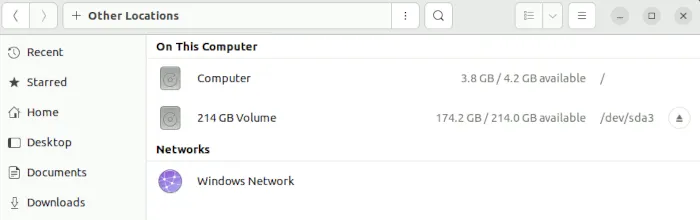

- Klicken Sie unten in der linken Seitenleiste auf „Andere Standorte“.

- Wählen Sie das Windows-Laufwerk, das ClamAV scannen soll.

- Wählen Sie das Laufwerk aus. Wenn Sie viele Partitionen haben, wissen Sie, dass Sie die richtige ausgewählt haben, wenn die folgenden Ordner sichtbar sind: „Programme“, „Benutzer“ und „Windows“.

- Klicken Sie mit der rechten Maustaste auf eine leere Stelle im Dateimanager und klicken Sie auf „Im Terminal öffnen“. Dadurch wird ein Terminalfenster bereitgestellt, in dem der Stammordner des Laufwerks bereits geöffnet ist.

- Starten Sie ClamAV über den

clamscanBefehl:

sudo clamscan -r.

Dadurch werden Dateien im aktuellen Verzeichnis (Ihr Windows-Stammverzeichnis) rekursiv gescannt und dabei nach Viren gesucht. Das .steht für „dieses Verzeichnis“, und das -rFlag weist es an, den gesamten Ordnerbaum rekursiv zu durchsuchen.

Mit diesem Befehl führen Sie einen Probelauf durch. Es werden keine Dateien entfernt. Auf diese Weise können Sie sehen, welche Dateien ClamAV als Viren erkennt, sodass Sie selbst beurteilen können, ob Sie diese entfernen möchten.

- Wenn Sie den Scan jederzeit während des Vorgangs abbrechen möchten, drücken Sie einfach Ctrl+ Cauf Ihrer Tastatur.

- Wenn Sie möchten, dass ClamAV die Dateien für Sie entfernt, übergeben Sie die

--remove=yesOption wie folgt:

sudo clamscan -r. --remove=yes

- Wenn bestimmte Dateitypen nicht gescannt werden sollen, übergeben Sie das

--exclude=Flag so oft wie nötig.

sudo clamscan -r. --remove=yes --exclude=.png

Das obige Beispiel würde PNG-Bilddateien ausschließen, da sie oft nichts enthalten, was eine Bedrohung darstellt.

- Fügen Sie

--verbosediesen Befehl hinzu, wenn Sie alles sehen möchten, was ClamAV tut, wenn es einen Scan durchführt. Das--infectedFlag kann hier tatsächlich nützlicher sein und Sie nur darüber informieren, wenn eine infizierte Datei gefunden wurde. - Beachten Sie, dass ClamAV während des Scanvorgangs eine erhebliche Menge an Systemspeicher verwendet (ich habe über 1,3 GB RAM-Nutzung aufgezeichnet). Da außerdem nur ein Verarbeitungs-Thread für den Scanvorgang verwendet wird, kann es lange dauern, ein Laufwerk vollständig zu scannen.

Nachdem ClamAV einen Proof-of-Concept-Virus eingeschleust hatte, der ein Worst-Case-Szenario simulierte, in dem Windows nicht korrekt bootet, konnte der Übeltäter innerhalb einer Stunde gefunden und gezappt werden. Es war ein langer Prozess, aber es scheint, dass diese alte Antivirensoftware ihre Arbeit immer noch sehr gut macht.

Protokollierung

Wenn Sie das Probelaufverfahren (ohne das --removeFlag) durchführen, möchten Sie möglicherweise die Ausgabe des Scans in einer Datei ablegen, die Sie später durchsuchen können:

sudo clamscan -r. | tee ~/output.txt

Dieser Befehl weist ClamAV an, einen rekursiven Scan des aktuellen Verzeichnisses durchzuführen und das Ergebnis in einer „output.txt“-Datei im Home-Verzeichnis Ihres USB-Laufwerks auszugeben.

Sie können später zu „output.txt“ gehen und nach dem Begriff „FOUND“ suchen, um jeden erkannten Virus anzuzeigen. Dies hilft Ihnen, die Bedrohungen auf Ihrem System schnell zu finden, ohne sich im Nachhinein durch kilometerlange schlammige Terminalausgaben wühlen zu müssen!

Häufig gestellte Fragen

Verwendet ClamAV aktualisierte Virendefinitionen?

Ja, wenn Sie ClamAV installieren, wird ein Dienst namens clamav-freshclaminstalliert und auf Ihrem Live-System gestartet. Dieser Dienst hält die Heuristik-Datenbank für Sie auf dem neuesten Stand.

Gibt es eine GUI für die Verwendung von ClamAV?

Sie können das clamtkPaket installieren, das ein eingeschränktes GUI-Frontend für ClamAV ist.

In Ubuntu können Sie den Link im GitLab-Repository des Entwicklers für Ubuntu/Debian verwenden. Sobald Sie die .debDatei heruntergeladen haben, führen Sie sie aus und ClamTK sollte für Sie installiert werden!

Kann ClamAV direkt unter Windows installiert werden?

Ja. Wenn Sie Ihr Windows-System booten können, hat ClamAV eine Windows-Version, die Sie von der Entwicklerseite herunterladen können .

- Twittern

Schreibe einen Kommentar