So führen Sie eine Risikobewertung der Cybersicherheit durch

Eine Risikobewertung der Cybersicherheit bewertet Bedrohungen für die IT-Systeme und Daten Ihres Unternehmens und identifiziert Verbesserungsmöglichkeiten für Informationssicherheitsprogramme. Sie hilft Unternehmen auch dabei, Risiken anderen Benutzern mitzuteilen und fundierte Entscheidungen über den Einsatz von Ressourcen zur Minderung von Sicherheitsrisiken zu treffen. In diesem Beitrag besprechen wir, wie man eine Risikobewertung der Cybersicherheit durchführt.

Führen Sie eine Risikobewertung der Cybersicherheit durch

Befolgen Sie die unten aufgeführten Schritte, um die Cybersicherheitskompetenz Ihres Unternehmens zu beurteilen.

- Trennen Sie Ihre Assets basierend auf ihrer Kritikalität

- Bewerten und analysieren Sie das Risiko

- Fügen Sie Tools und Sicherheitskontrollen hinzu

Lassen Sie uns sie im Detail besprechen.

1] Trennen Sie Ihre Vermögenswerte nach ihrer Kritikalität

Der erste entscheidende Schritt besteht darin, Ihre Vermögenswerte nach ihrer Bedeutung für Ihr Unternehmen zu klassifizieren. Stellen Sie sich vor, Sie errichten eine Sicherheitsmauer um Ihre wertvollsten Ressourcen.

Dieser Ansatz stellt sicher, dass die meisten Ressourcen für den Schutz der wichtigsten Daten eingesetzt werden. Es ist wichtig, einen klaren Standard für die Bestimmung der Wichtigkeit von Vermögenswerten festzulegen, der Faktoren wie rechtliche Auswirkungen, mögliche finanzielle Strafen und den Gesamtgeschäftswert berücksichtigt. Sie müssen eine Informationssicherheitsrichtlinie entwerfen, die einem von Ihnen festgelegten Standard entspricht, bei dem jeder Vermögenswert je nach seiner Wichtigkeit als kritisch, wichtig oder unwichtig eingestuft werden sollte.

2] Bewerten und analysieren Sie das Risiko

Bestimmte Arten von Informationen sind sensibler als andere. Nicht alle Anbieter bieten das gleiche Maß an Sicherheit. Sie müssen also System, Netzwerk, Software, Informationen, Geräte, Daten und andere damit verbundene Faktoren berücksichtigen, wenn Sie auf das Risiko zugreifen.

Als nächstes müssen Sie das Risiko analysieren. Dabei müssen Sie basierend auf der Wahrscheinlichkeit des Auftretens und der Auswirkung eine Bewertung vornehmen . Auf dieser Grundlage können Sie entscheiden, welche Schraube zuerst angezogen werden muss. Wenn Sie beispielsweise ein Data Warehouse verwalten, in dem öffentliche Informationen gespeichert sind, werden Sie höchstwahrscheinlich weniger Ressourcen für deren Sicherung bereitstellen, da die Informationen von Natur aus öffentlich sind. Wenn Sie hingegen eine Datenbank verwalten, die Gesundheitsinformationen von Kunden enthält, werden Sie versuchen, so viele Sicherheitsschrauben wie möglich zu integrieren.

3] Tools und Sicherheitskontrollen hinzufügen

Als nächstes ist es wichtig, Sicherheitskontrollen zu definieren und umzusetzen. Diese Kontrollen sind entscheidend, um potenzielle Risiken effektiv zu managen, indem sie entweder eliminiert oder die Wahrscheinlichkeit ihres Auftretens deutlich reduziert werden.

Um jedem potenziellen Risiko zu begegnen, sind Kontrollen unverzichtbar. Daher muss die gesamte Organisation Risikokontrollen implementieren und deren kontinuierliche Durchsetzung sicherstellen.

Nun besprechen wir einige der Tools zur Risikobewertung , die Sie verwenden müssen.

- NIST-Rahmenwerk

- Netzwerksicherheitsbewertungen

- Tool zur Lieferantenrisikobewertung

Lassen Sie uns ausführlich darüber sprechen.

1] NIST-Rahmenwerk

Das NIST Cybersecurity Framework ist ein Prozess zur Überwachung, Bewertung und Reaktion auf Bedrohungen unter Wahrung der Datensicherheit. Es bietet Richtlinien zur Verwaltung und Reduzierung von Cybersicherheitsrisiken und zur Verbesserung der Kommunikation über das Cyberrisikomanagement. Es identifiziert die Bedrohung, erkennt sie, schützt Ihre Vermögenswerte davor, reagiert und stellt sie bei Bedarf wieder her. Es ist eine proaktive Lösung, mit der Sie den Cybersicherheitsansatz Ihres Unternehmens optimieren und festlegen können. Weitere Informationen zu diesem Framework finden Sie unter nist.gov .

2] Tools zur Bewertung der Netzwerksicherheit

Eine Netzwerksicherheitsbewertung ist wie ein Check-up für die Sicherheit Ihres Netzwerks. Sie hilft dabei, Schwachstellen und Risiken in Ihrem System zu finden. Es gibt zwei Arten von Bewertungen: Eine zeigt Schwachstellen und Risiken auf, die andere simuliert echte Angriffe. Ziel ist es, potenzielle Einstiegspunkte für teure Cyberangriffe zu finden, unabhängig davon, ob sie von innerhalb oder außerhalb der Organisation erfolgen.

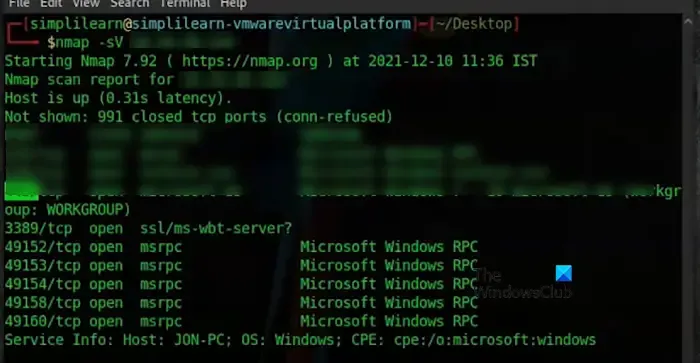

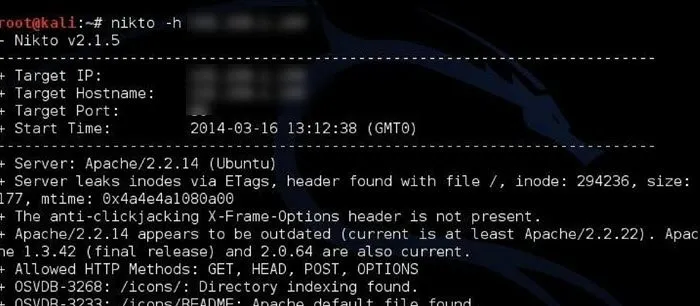

Es gibt einige Tools wie NMAP und Nikto, die Sie bei der Bewertung der Netzwerksicherheit unterstützen können.

Lassen Sie uns zunächst über NMAP sprechen. Es handelt sich um einen kostenlosen Open-Source-Sicherheitsscanner, Portscanner und Netzwerk-Erkundungstool. Es identifiziert und entfernt Geräte, Firewalls, Router sowie offene und anfällige Ports und unterstützt bei der Netzwerkinventarisierung, -zuordnung und -verwaltung. Gehen Sie zu nmap.org, um dieses Tool herunterzuladen und zu verwenden.

NIKTO ist ein weiteres Open-Source-Tool, das Ihre Website scannt und potenzielle Sicherheitslücken auflistet. Es sucht und findet Schlupflöcher, falsch konfigurierte Uploads und andere Fehler im Skript. Sie laden Nikto von github.com herunter .

3] Tool zur Lieferantenrisikobewertung

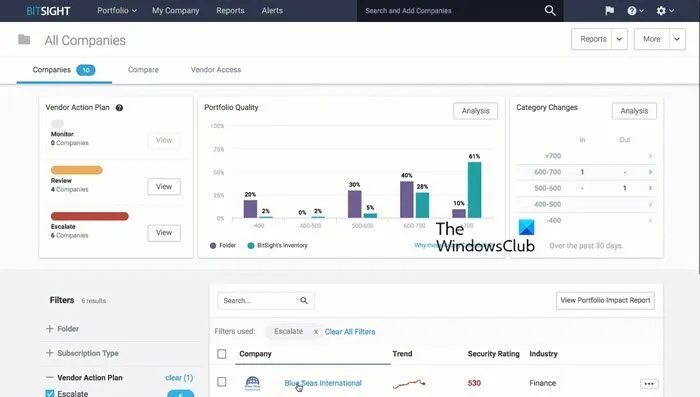

Sie sollten nicht nur an die Sicherheit Ihres Unternehmens denken, sondern auch an die Ihres Lieferanten. Tools zum Lieferantenrisikomanagement (Vendor Risk Management, VRM) helfen dabei, potenzielle Risiken in Beziehungen mit Drittanbietern zu identifizieren, zu verfolgen, zu analysieren und zu mindern. Software zum Drittanbieterrisikomanagement sorgt für ein reibungsloses Onboarding und eine gründliche Due Diligence.

Um das von Ihren Anbietern ausgehende Risiko zu bewerten, können Sie VRMs wie Tenable, Sprinto, OneTrust, BitSight und mehr verwenden.

Was sind die 5 Schritte der Sicherheitsrisikobewertung?

Was ist die Risikobewertungsmatrix für Cybersicherheit?

Die 5×5-Risikobewertungsmatrix besteht aus fünf Zeilen und Spalten. Sie kategorisiert Risiken nach Schweregrad und Wahrscheinlichkeit in 25 Zellen. Sie können und sollten bei Ihrer Risikobewertung eine 5×5-Matrix erstellen.

Schreibe einen Kommentar