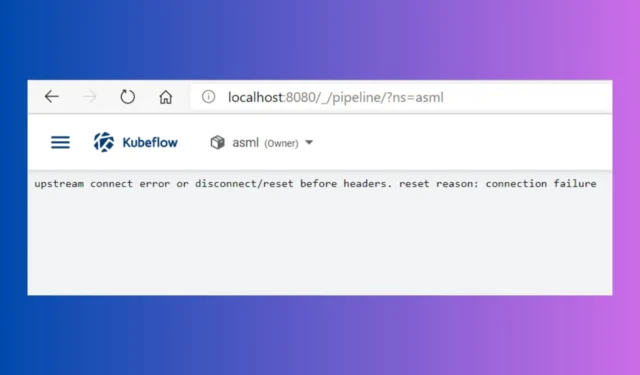

Fix: Upstream-Verbindungsfehler oder Trennen/Zurücksetzen vor Headern

Der Umgang mit Upstream-Verbindungsfehlern oder Problemen mit der Trennung/Zurücksetzung vor Headern kann ziemlich frustrierend sein. Die Meldung zeigt an, dass die Verbindung zwischen Client und Server geschlossen wurde, bevor der Server eine Antwort senden konnte. Dieses Problem kann in verschiedenen Szenarien auftreten, betrifft aber normalerweise Programmiersituationen.

Wie behebe ich den Upstream-Verbindungsfehler oder die Trennung/Zurücksetzung vor Headern?

1. Überprüfen Sie Ihre Firewall-Einstellungen

- Öffnen Sie die Firewall-Einstellungen auf Ihrer Cloud-Plattform :

- Bei Azure finden Sie dies unter „Netzwerksicherheit“.

- Bei GCP finden Sie es normalerweise unter „VPC-Netzwerk > Firewall-Regeln“.

- Gehen Sie für AWS zu den Sicherheitsgruppeneinstellungen.

- Suchen Sie die Firewall-Regel für Ihren Container oder Ihre VM :

- Suchen Sie nach eingehenden Regeln, die Datenverkehr zulassen.

- Stellen Sie sicher, dass die richtigen Ports geöffnet sind :

- Normalerweise müssen Sie Ports wie 80 (HTTP), 443 (HTTPS) oder einen beliebigen benutzerdefinierten Port öffnen, den Ihre App verwendet (z. B. 6001 für Kestrel).

- Fügen Sie bei Bedarf Regeln hinzu :

- Fügen Sie eine Regel hinzu, um eingehenden Datenverkehr auf den erforderlichen Ports zuzulassen, und weisen Sie ihn der entsprechenden Netzwerkschnittstelle zu.

Diese Lösung stellt durch die Konfiguration der entsprechenden Firewall-Regeln sicher, dass Ihre App Datenverkehr von externen Quellen empfangen kann.

2. Aktualisieren Sie die Istio Gateway- und VirtualService-Konfiguration

- Überprüfen Sie Ihre Gateway- und VirtualService-Konfigurationen :

- Öffnen Sie Ihre Istio-Konfigurationsdateien (gateway.yaml, virtualservice.yaml).

- Überprüfen Sie die Portkonfigurationen :

- Stellen Sie sicher, dass die in Ihrem Gateway definierten Ports mit den von Ihren Diensten bereitgestellten Ports übereinstimmen.

- Beispiel für Gateway:

apiVersion: networking.istio.io/v1alpha3 kind: Gateway metadata: name: my-gateway namespace: istio-system spec: selector: istio: ingressgateway servers: - port: number: 443 name: https protocol: HTTPS tls: mode: SIMPLE credentialName: "my-credential"hosts: - "my-host.example.com"

- Überprüfen Sie die VirtualService-Routen :

- Stellen Sie sicher, dass Ihr VirtualService über die richtige Routenkonfiguration verfügt.

- Beispiel für VirtualService:

apiVersion: networking.istio.io/v1alpha3 kind: VirtualService metadata: name: my-service spec: hosts: - "my-host.example.com"gateways: - my-gateway http: - route: - destination: host: my-service port: number: 443

Indem Sie sicherstellen, dass Ihre Gateway- und VirtualService-Konfigurationen korrekt sind und Ihren Serviceanforderungen entsprechen, können Sie Verbindungsprobleme vermeiden. Stellen Sie außerdem sicher, dass Sie die richtige YAML-Datei verwenden.

3. Überprüfen Sie die Benennung von Pods und Diensten sowie die Portkonfiguration

- Überprüfen Sie Ihre Kubernetes-Dienstkonfiguration :

- Stellen Sie sicher, dass die in Ihrem Dienst definierten Ports mit den Ports übereinstimmen, die Ihre Anwendung bereitstellt.

- Beispiel:

apiVersion: v1 kind: Service metadata: name: my-service spec: selector: app: my-app ports: - protocol: TCP port: 443 targetPort: 8080 name: https

- Aktualisieren Sie den Container-Port Ihrer Bereitstellung :

- Stellen Sie sicher, dass die Containerdefinition in Ihrem Bereitstellungs-YAML den richtigen Port verfügbar macht.

- Beispiel:

apiVersion: apps/v1 kind: Deployment metadata: name: my-app spec: replicas: 1 selector: matchLabels: app: my-app template: metadata: labels: app: my-app spec: containers: - name: my-container image: my-image ports: - containerPort: 8080

Durch die korrekte Konfiguration Ihres Dienstes und Ihrer Bereitstellung wird sichergestellt, dass Istio den Datenverkehr korrekt an Ihre Pods weiterleiten und Verbindungsfehler vermeiden kann.

4. Überprüfen Sie die Ressourcenzuweisung und den Knotenzustand

- Überprüfen Sie die Knotenressourcenzuweisung :

- Stellen Sie sicher, dass Ihren Kubernetes-Knoten ausreichend Ressourcen (CPU, Speicher) zugewiesen sind.

- Sie können die Knotenressourcennutzung mit „kubectl top nodes“ und „kubectl describe node <node-name>“ überprüfen .

- Fügen Sie weitere Knoten hinzu oder erhöhen Sie die Ressourcen vorhandener Knoten, wenn diese stark ausgelastet sind.

- Starten Sie die betroffenen Pods neu :

- Starten Sie Ihre Anwendungs-Pods neu, um mögliche Speicherlecks oder Probleme bei der Ressourcenzuweisung zu beheben.

- Verwenden

kubectl rollout restart deployment <deployment-name>

- Überwachen Sie die Knotenintegrität über die Überwachungstools Ihres Cloud-Anbieters (CloudWatch für AWS, Cloud Monitoring für GCP oder Azure Monitor).

Indem Sie sicherstellen, dass Ihre Knoten über ausreichend Ressourcen verfügen und fehlerfrei sind, können Sie Ausfallzeiten und Verbindungsfehler aufgrund von Ressourcenbeschränkungen vermeiden.

5. Verwenden Sie das richtige Protokoll und die richtigen Sicherheitseinstellungen

- Protokolleinstellungen prüfen :

- Stellen Sie sicher, dass Sie in Ihren Konfigurationen das richtige Protokoll (HTTP/HTTPS) verwenden.

- Aktualisieren Sie Dockerfile oder Umgebungsvariablen, um die richtigen Ports verfügbar zu machen.

- Umgebungsvariablen richtig setzen :

- Beispiel für Dockerfile:

FROM mcr.microsoft.com/dotnet/aspnet:5.0 EXPOSE 80 ENV ASPNETCORE_URLS=http://+:80

- Beispiel für Dockerfile:

- Passen Sie die ASP.NET Core/Kestrel-Einstellungen an :

- Stellen Sie sicher, dass Kestrel so eingestellt ist, dass es auf den richtigen Ports lauscht.

- Beispiel in

Program.cs:public class Program { public static void Main(string[] args) { CreateHostBuilder(args).Build().Run(); } public static IHostBuilder CreateHostBuilder(string[] args) => Host.CreateDefaultBuilder(args). ConfigureWebHostDefaults(webBuilder => { webBuilder.UseStartup<Startup>(). UseUrls("http://+:80"); }); }

Durch die korrekte Protokoll- und Portkonfiguration wird sichergestellt, dass auf Ihre Anwendung wie erwartet zugegriffen werden kann und der Trennungs-/Reset-Fehler vermieden wird.

Mit diesen Lösungen können Sie den Upstream-Verbindungsfehler oder den Fehler „Trennung/Zurücksetzen vor Header“ in Ihren Kubernetes- und Istio-Umgebungen beheben. Denken Sie immer daran, Ihre Konfigurationen und Ressourcenzuweisungen zu überwachen, um zukünftige Probleme zu vermeiden.

Wenn Sie weitere Fragen oder Vorschläge haben, scrollen Sie nach unten zum Kommentarbereich.

Schreibe einen Kommentar