5 Tipps zum Sichern Ihres GPG-Schlüssels unter Linux

Der Schutz vor böswilligen Akteuren stellt sicher, dass sich bei Ihrer Kommunikation mit anderen Personen niemand als Sie ausgeben kann. Hier zeigen wir Ihnen fünf einfache Tipps, wie Sie Ihren GPG-Schlüssel unter Linux sichern können.

1. Erstellen Sie Unterschlüssel für jede GPG-Funktion

Eine der einfachsten Möglichkeiten, Ihren GPG-Schlüssel in Linux zu sichern, besteht darin, für jede Schlüsselfunktion einen separaten Unterschlüssel zu erstellen. Unterschlüssel sind zusätzliche Teile der kryptografischen Identität, die an Ihren primären Hauptschlüssel angehängt werden. Dies macht es für böswillige Akteure schwieriger, Ihren primären privaten Schlüssel abzugreifen, da Sie ihn nicht für allgemeine Schlüsselaktionen verwenden.

Öffnen Sie dazu die GPG-Eingabeaufforderung für Ihren Primärschlüssel:

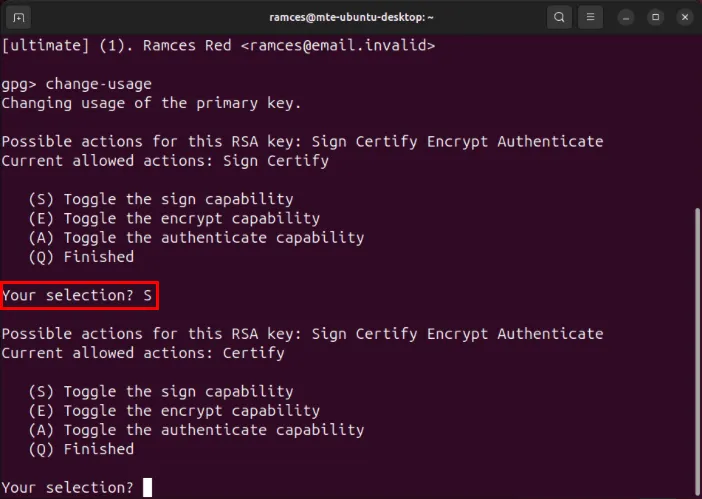

Führen Sie es aus change-usage, um die Standardfunktionen Ihres Primärschlüssels zu ändern.

Geben Sie „S“ ein und drücken Sie dann , Enterum die Signaturfunktion Ihres Primärschlüssels zu deaktivieren.

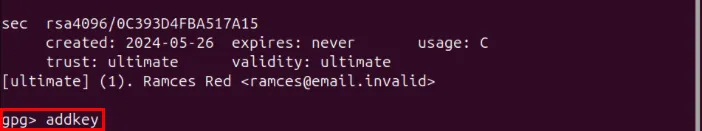

Führen Sie es addkeyaus, um den zweiten Unterschlüssel Ihres Primärschlüssels zu erstellen.

Wählen Sie bei der Eingabeaufforderung für den Schlüsselalgorithmus „8“ aus und drücken Sie dann Enter.

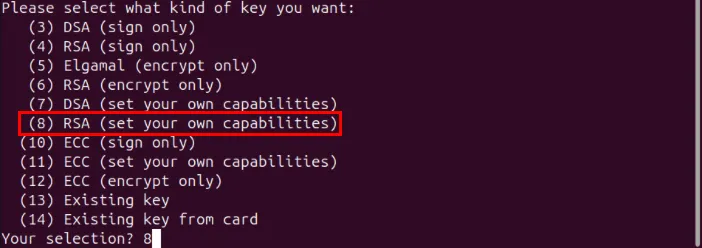

Geben Sie in der Eingabeaufforderung „=S“ ein und drücken Sie dann , Enterum die Funktion des Unterschlüssels auf „Nur Signieren“ festzulegen.

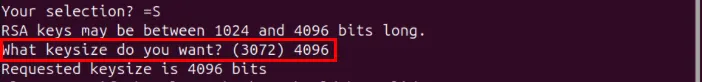

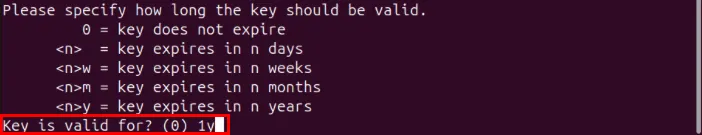

Geben Sie bei der Eingabeaufforderung zur Schlüsselgröße „4096“ ein und drücken Sie dann , Enterum die Größe Ihres RSA-Unterschlüssels auf 4096 Bit festzulegen.

Legen Sie eine angemessene Gültigkeitsdauer für Ihren Unterschlüssel fest. In meinem Fall lege ich fest, dass mein Unterschlüssel nach einem Jahr abläuft.

Erstellen Sie Ihren neuen Unterschlüssel, indem Sie „y“ eingeben und dann Enterauf die Bestätigungsaufforderung klicken.

Führen Sie den addkeyBefehl erneut aus und erstellen Sie die anderen beiden Unterschlüssel für die Verschlüsselungs- und Authentifizierungsfunktionen.

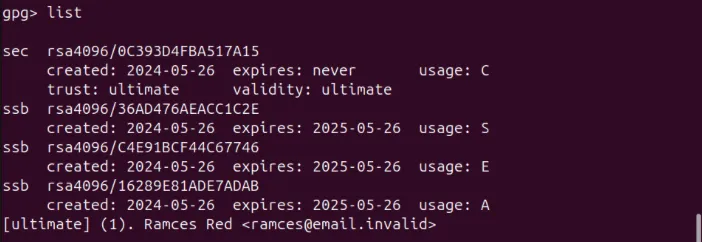

Bestätigen Sie, dass Ihr GPG-Schlüssel für jede Funktion einen Unterschlüssel hat, indem Sie den listUnterbefehl ausführen.

2. Legen Sie ein Ablaufdatum für Ihre Schlüssel fest

Eine weitere einfache Möglichkeit, Ihren GPG-Schlüssel in Linux zu sichern, besteht darin, Ihrem Primärschlüssel und Ihren Unterschlüsseln ein Ablaufdatum zuzuweisen. Dies hat zwar keinen Einfluss auf die Signier-, Verschlüsselungs- und Authentifizierungsfähigkeit des Schlüssels, aber durch die Festlegung eines Ablaufdatums haben andere GPG-Benutzer einen Grund, Ihren Schlüssel immer anhand eines Schlüsselservers zu validieren.

Öffnen Sie zunächst Ihren Primärschlüssel im GPG-CLI-Tool:

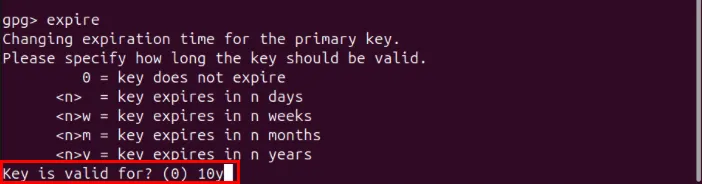

Geben Sie „expire“ ein und drücken Sie dann auf , Enterum das Ablaufdatum Ihres Primärschlüssels zu bearbeiten. In meinem Fall werde ich meinen Schlüssel so einstellen, dass er nach 10 Jahren abläuft.

Geben Sie das Kennwort für Ihren GPG-Schlüssel ein und drücken Sie dann , Enterum das neue Ablaufdatum zu bestätigen.

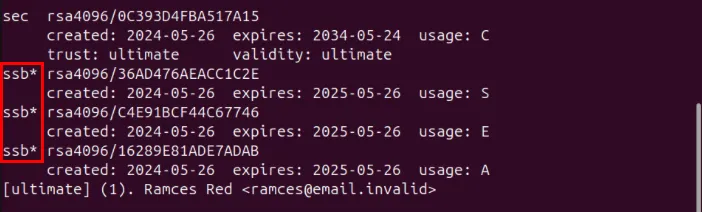

Führen Sie die folgenden Befehle aus, um die internen Unterschlüssel Ihres GPG-Schlüssels auszuwählen:

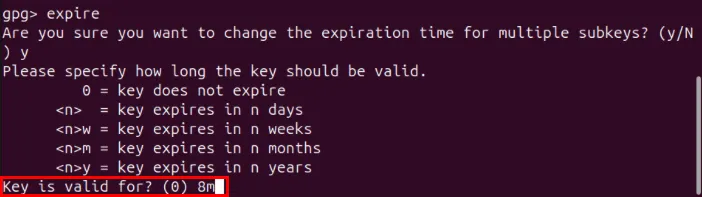

Führen Sie es aus expireund geben Sie dann ein Ablaufdatum für Ihre Unterschlüssel an. In den meisten Fällen sollten diese Schlüssel früher ablaufen als Ihr Primärschlüssel. Ich stelle sie so ein, dass sie nach acht Monaten ablaufen.

Geben Sie „Speichern“ ein und drücken Sie dann , Enterum Ihre Änderungen an Ihrem GPG-Schlüsselbund zu übernehmen.

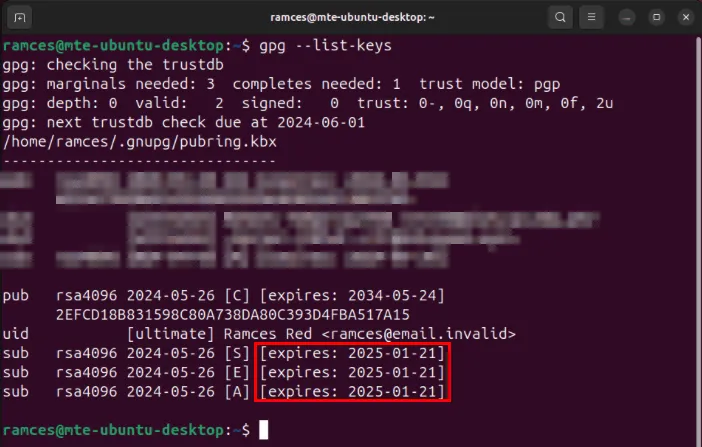

Bestätigen Sie, dass Ihr Schlüssel das richtige Ablaufdatum hat, indem Sie Folgendes ausführen: gpg --list-keys.

3. Speichern Sie Ihre GPG-Schlüssel in einem Sicherheitsschlüssel

Sicherheitsschlüssel sind kleine Geräte, die speziell für die Speicherung privater Authentifizierungsdaten entwickelt wurden. In diesem Zusammenhang können Sie sie auch zum Speichern Ihrer GPG-Schlüssel verwenden, ohne Ihre allgemeine Sicherheit zu gefährden.

Stecken Sie zunächst Ihren Sicherheitsschlüssel in Ihren Computer und führen Sie dann den folgenden Befehl aus, um zu prüfen, ob GPG ihn erkennt:

Öffnen Sie die GPG-Eingabeaufforderung für Ihren Primärschlüssel und führen Sie dann Folgendes aus, listum alle Details Ihres Schlüsselbunds auszudrucken:

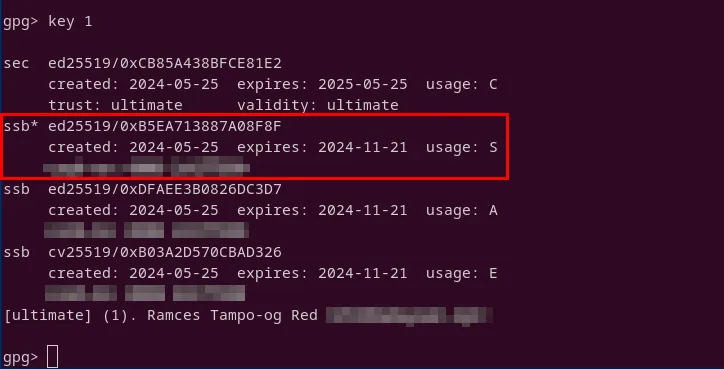

Suchen Sie den Unterschlüssel mit dem Verwendungswert „S“ und führen Sie dann den Schlüssel gefolgt von seiner Reihenfolgenummer in der Unterschlüsselliste aus. Wenn mein Unterschlüssel „S“ beispielsweise der erste Schlüssel auf meiner Liste ist, führe ich aus key 1.

Verschieben Sie Ihren Unterschlüssel „S“ in den internen Speicher Ihres Sicherheitsschlüssels:

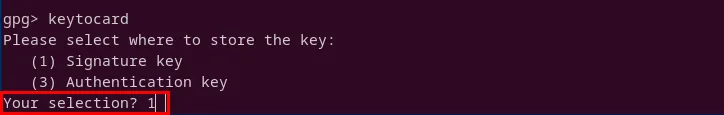

Wählen Sie in der Übertragungsaufforderung „1“ aus, geben Sie das Kennwort für Ihren primären GPG-Schlüssel ein und führen Sie den keyBefehl anschließend erneut aus, um die Auswahl des ersten Unterschlüssels aufzuheben.

Suchen Sie den Unterschlüssel mit dem Verwendungswert „A“ und führen Sie dann den keyBefehl gefolgt von der Indexnummer des Unterschlüssels aus.

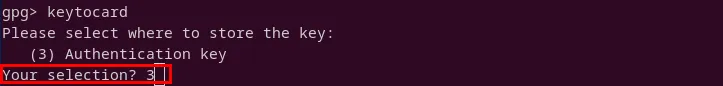

Übertragen Sie den Unterschlüssel „A“ mit dem Befehl auf Ihr Sicherheitsgerät keytocard, wählen Sie in der Übertragungsaufforderung „3“ aus und führen Sie den Tastenbefehl erneut aus, um die Auswahl des Unterschlüssels „A“ aufzuheben.

Suchen Sie den Unterschlüssel mit dem Verwendungswert „E“ und wählen Sie ihn dann mit dem keyBefehl aus.

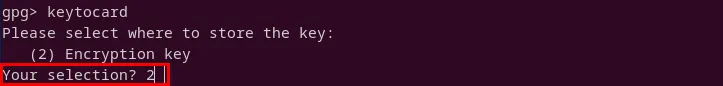

Übertragen Sie den Unterschlüssel „E“ mit dem Befehl keytocard auf Ihr Sicherheitsgerät und wählen Sie dann in der Eingabeaufforderung „2“ aus.

Führen Sie aus saveund drücken Sie dann , Enterum Ihre Änderungen an Ihrem GPG-Schlüsselbund zu übernehmen.

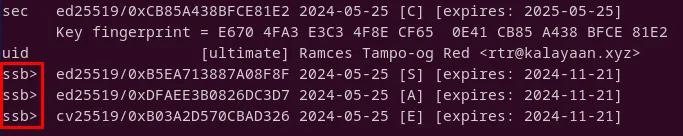

Bestätigen Sie abschließend, dass Sie die Unterschlüssel ordnungsgemäß von Ihrem Computer exportiert haben, indem Sie ausführen gpg --list-secret-keys YOUR-GPG@EMAIL.ADDRESS. Dabei sollte neben den „ssb“-Beschriftungen Ihrer Unterschlüssel ein Größer-als-Zeichen (>) gedruckt werden.

4. Sichern Sie Ihren privaten Hauptschlüssel auf Papier

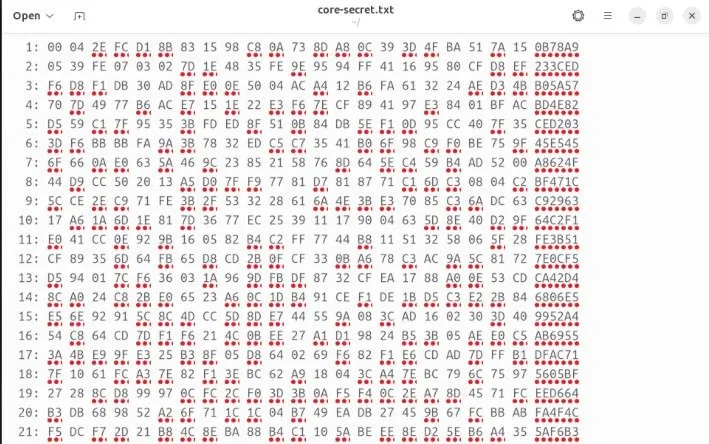

Abgesehen von Sicherheitsschlüsseln können Sie Ihren GPG-Schlüssel in Linux auch sichern, indem Sie ihn in eine druckbare Textdatei exportieren. Paperkey ist ein einfaches Befehlszeilenprogramm, das Ihren privaten Schlüssel nimmt und ihn auf seine geheimen Kernbytes reduziert. Dies ist nützlich, wenn Sie nach einer Möglichkeit suchen, Ihren GPG-Schlüssel außerhalb digitaler Geräte aufzubewahren.

Installieren Sie zunächst Paperkey aus dem Paket-Repository Ihrer Linux-Distribution:

Exportieren Sie die Binärversion Ihres primären privaten und öffentlichen Schlüssels:

Konvertieren Sie Ihren binären privaten Schlüssel in seine geheimen Kerndaten:

Bestätigen Sie, dass Sie Ihren primären privaten Schlüssel aus Ihrem Paperkey-Backup rekonstruieren können:

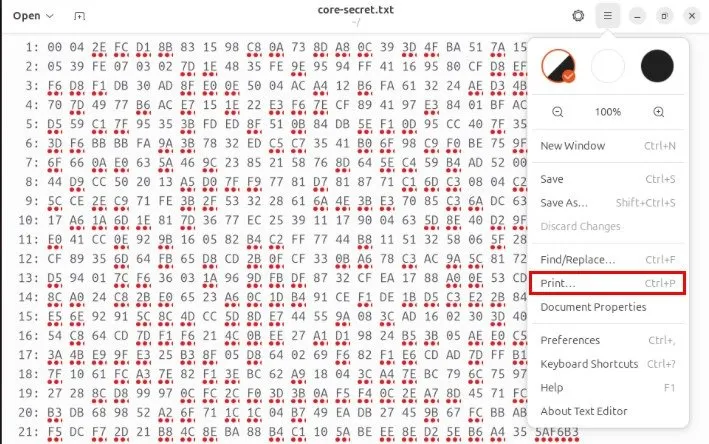

Öffnen Sie Ihre Kerngeheimnisdatei mit Ihrem bevorzugten grafischen Texteditor. In meinem Fall verwende ich den Standardtexteditor von GNOME.

Klicken Sie oben rechts im Fenster auf das Optionsmenü und wählen Sie dann den Untermenüeintrag „Drucken“ aus.

5. Löschen Sie Ihren privaten Hauptschlüssel aus dem System

Wenn Sie einen neuen GPG-Schlüssel generieren, speichert Ihr Computer eine Kopie der öffentlichen und privaten Schlüssel in Ihrem Dateisystem. Das ist zwar praktisch, kann aber problematisch sein, wenn Sie einen vernetzten oder gemeinsam genutzten Computer verwenden.

Eine Möglichkeit, dieses Problem zu lösen, besteht darin, den privaten Schlüssel Ihres eigenen GPG-Schlüsselbunds zu löschen. Dadurch wird sichergestellt, dass kein böswilliger Akteur Ihren privaten Schlüssel von Ihrem Computer extrahieren kann, um Unterschlüssel zu signieren und zu zertifizieren.

Beginnen Sie mit der Sicherung Ihres ursprünglichen primären privaten GPG-Schlüssels und der Unterschlüssel:

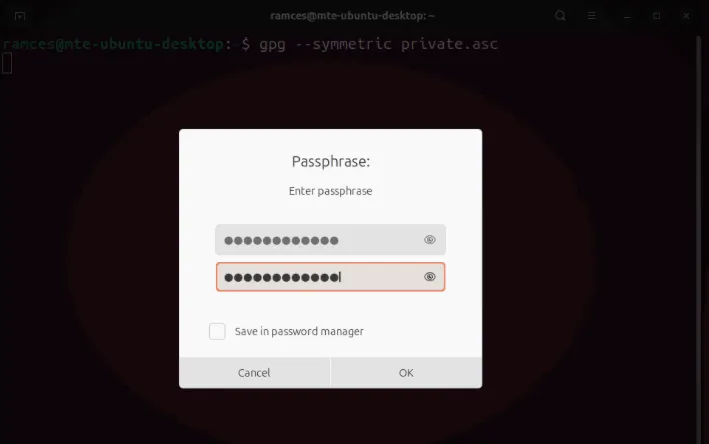

Verschlüsseln Sie die Ausgabe Ihres primären privaten Schlüsselblocks mithilfe der symmetrischen Verschlüsselung:

Geben Sie ein relativ sicheres Kennwort für Ihre privaten Schlüsseldaten ein und drücken Sie dann Enter.

Speichern Sie Ihren verschlüsselten privaten GPG-Schlüssel auf einem externen Speichergerät.

Entfernen Sie alle privaten Schlüsseldaten aus Ihrem GPG-Schlüsselpaar:

Importieren Sie den geheimen Unterschlüsselblock zurück in Ihr GPG-Schlüsselpaar:

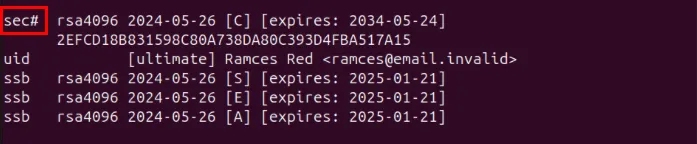

Führen Sie den folgenden Befehl aus, um zu überprüfen, ob Ihr primärer privater Schlüssel noch in Ihrem System vorhanden ist:

Dabei sollte neben der Bezeichnung „sec“ des Primärschlüssels ein Rautezeichen (#) angezeigt werden. Dies zeigt an, dass Ihr privater Schlüssel nicht mehr in Ihrem GPG-Schlüsselbund vorhanden ist.

Wenn Sie lernen, wie Sie Ihren GPG-Schlüssel mit diesen einfachen Tipps sichern, ist das nur ein Teil der Erkundung des riesigen Ökosystems der Public-Key-Kryptographie. Tauchen Sie tiefer in dieses Programm ein, indem Sie sich mit GPG bei SSH-Servern anmelden.

Bildnachweis: FlyD via Unsplash . Alle Änderungen und Screenshots von Ramces Red.

Schreibe einen Kommentar