Installieren Sie KB5037768, um die PLUGScheduler-Sicherheitslücke in Windows 10 zu schließen

Microsoft hat eine Sicherheitslücke im PLUGScheduler (CVE-2024-26238) gemeldet, die es Bedrohungsakteuren ermöglicht, Zugriff auf das betroffene System zu erhalten.

Die Sicherheitslücke mit dem Titel „Microsoft PLUGScheduler Scheduled Task Elevation of Privilege Vulnerability“ wurde von Synacktiv an Microsoft gemeldet . Letzteres verfügt über eine eigene Seite, auf der die Sicherheitslücke und ihre Auswirkungen auf Windows 10-Geräte detailliert beschrieben werden. Die Beschreibung des Problems lautet:

Die Sicherheitslücke wurde erstmals am 22. Januar 2024 gemeldet, am 1. Februar 2024 vom MSRC (Microsoft Security Response Center) bestätigt und am 14. Mai 2024 zusammen mit dem Update KB5037768 ein Patch dafür veröffentlicht. Microsoft hat der Sicherheitslücke PLUGScheduler den Schweregrad „Wichtig!“ zugewiesen.

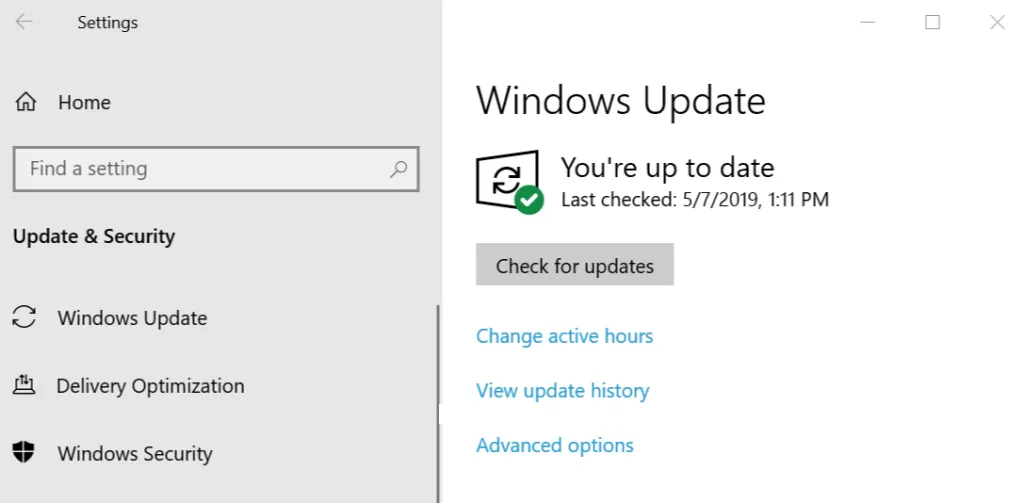

Um die Sicherheitslücke CVE-2024-26238 zu patchen, öffnen Sie die App „ Einstellungen“ , gehen Sie zu „Update und Sicherheit“, klicken Sie auf „ Nach Updates suchen“ , installieren Sie KB5037768 und starten Sie den PC neu, damit die Änderungen wirksam werden.

Bei unserer Überprüfung hatten mehrere Benutzer Installationsprobleme mit KB5037768, die sich jedoch mit ein paar schnellen Workarounds leicht beheben lassen. Sie können KB5037768 auch manuell aus dem Microsoft Update-Katalog herunterladen !

Darüber hinaus wurden in der jüngsten Vergangenheit mehrere kritische Bedrohungen für Windows 10-Geräte identifiziert, darunter die ShrinkLocker-Ransomware. Und angesichts der Tatsache, dass Windows 10 in weniger als 18 Monaten nicht mehr unterstützt wird, stellen sich Fragen zum zukünftigen Kurs.

Wir haben für Windows 10-Benutzer die praktikabelsten Upgrade-Optionen ausgewählt, die die allgemeine Sicherheit und den Datenschutz verbessern würden.

Wissen Sie mehr über die PLUGScheduler-Sicherheitslücke? Teilen Sie es unseren Lesern im Kommentarbereich mit.

Die Binärdatei PLUGScheduler.exe führt Dateioperationen wie Löschen und Umbenennen als SYSTEM in einem Verzeichnis aus, in dem Standardbenutzer teilweise Kontrolle haben. Dies führt zu willkürlichem Schreiben von Dateien als SYSTEM. Diese Sicherheitsanfälligkeit ist ein willkürliches Schreiben von Dateien. Sie kann verwendet werden, um Code als SYSTEM auszuführen, indem eine DLL-Datei in C:\Windows\System32\SprintCSP.dll geschrieben und die Methode SvcRebootToFlashingMode des StorSvc-Dienstes ausgelöst wird.

Schreibe einen Kommentar