5 der besten Steganographie-Tools unter Linux

Steganographie ist die Kunst und der Prozess, eine Art von Informationen in eine andere einzufügen, um sie zu verbergen. Dies geschieht häufig in Situationen, in denen eine Person geheime Informationen in normalen Objekten aufbewahren möchte.

Dieser Artikel zeigt 5 der besten Steganographie-Tools, die derzeit in Linux verfügbar sind. Nicht nur das, es zeigt Ihnen auch, wie Sie Ihre erste Nachricht mit diesen Dienstprogrammen verbergen können.

Was ist Steganographie und warum wird sie verwendet?

Steganographie ist keine neue Innovation. Seit der Zeit der alten Griechen haben Historiker darüber geschrieben, wie Kulturen Steganographie verwendeten, um Informationen vor aller Augen zu verbergen. Zu diesem Zweck war Herodots Geschichte von Histiaeus ein berühmter Bericht, in dem er eine kurze Nachricht auf die nackte Kopfhaut eines Dieners tätowierte.

Seitdem haben Fortschritte in der Technologie es Einzelpersonen ermöglicht, Steganographie sogar innerhalb digitaler Objekte zu verwenden. Beispielsweise ist es jetzt möglich, ein ganzes Buch in ein einfaches JPEG-Foto einzufügen.

Einer der größten Vorteile der Verwendung steganografischer Tools besteht darin, dass sie einfach und leicht zu bedienen sind. In den meisten Fällen sind diese Programme nur einfache Befehlszeilenprogramme, die Ihre Nachricht und eine Dummy-Datei entgegennehmen.

Ein weiterer Vorteil steganografischer Tools ist, dass Sie sie kostenlos erhalten können. Die meisten Entwickler lizenzieren heutzutage ihre Dienstprogramme als Free and Open Source Software (FOSS). Daher benötigen Sie nur einen Computer und eine Internetverbindung, um mit der Steganographie zu beginnen.

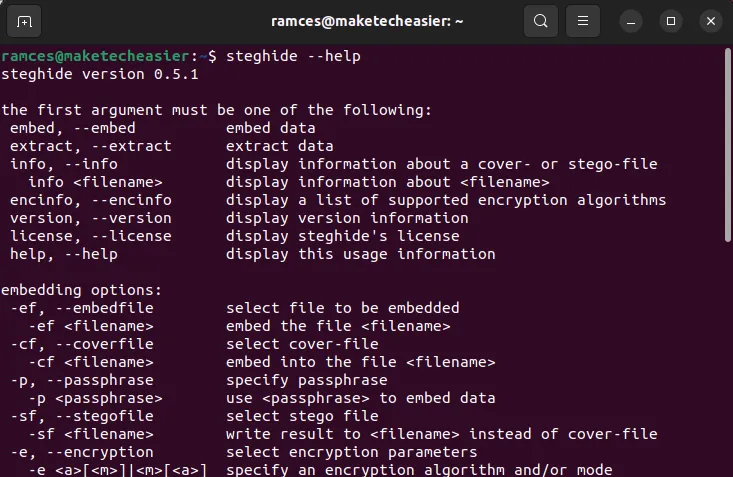

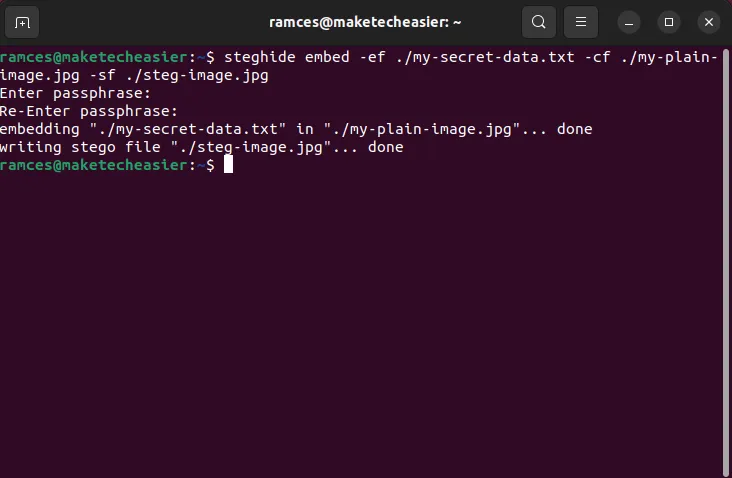

1. Steghaut

Steghide ist heute eines der beliebtesten steganografischen Tools. Es ist ein einfaches Befehlszeilenprogramm, das Text in Bildern codiert. Steghide erstellt eine zufällige Liste von Bits in Ihrer Dummy-Datei und fügt Ihre geheimen Daten zwischen diese Bits ein.

Dieser Ansatz bedeutet, dass sich Ihre Daten nahtlos in Ihre Dummy-Datei einfügen. Darüber hinaus verfügt Steghide standardmäßig über solide Komprimierungs- und Verschlüsselungsalgorithmen. Dadurch wird sichergestellt, dass es schwierig wäre, Ihre Informationen zu extrahieren, selbst wenn ein Angreifer weiß, dass Ihre Datei geheime Daten enthält.

Sie können Steghide in Ubuntu und Debian installieren, indem Sie den folgenden Befehl ausführen:

sudo apt install steghide

Sobald Sie fertig sind, können Sie diesen Befehl ausführen, um Ihre erste steganografische Datei zu erstellen:

steghide embed -ef. /my-secret-data.txt -cf. /my-plain-image.jpg -sf. /steg-image.jpg

Vorteile

- Schnell und einfach zu bedienen

- Verwendet Prüfsummen, um die Integrität von Daten zu überprüfen

Nachteile

- Die Ausgabe ist merklich größer als das Original

- Es ändert kleine Teile der ursprünglichen Dummy-Datei

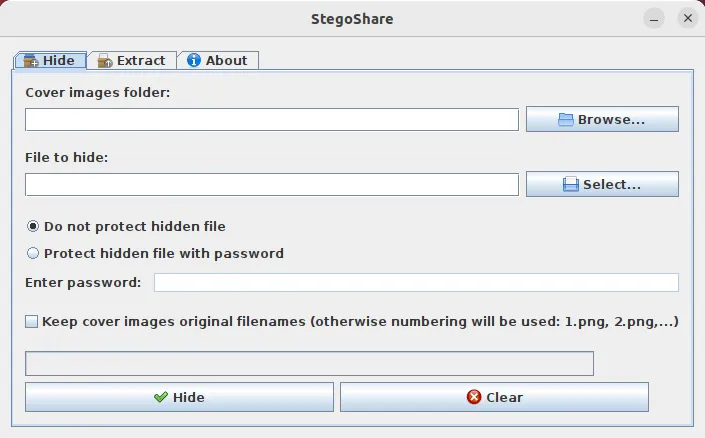

2. Stegoshare

Stegoshare ist ein grafisches steganografisches Tool, das Benutzern eine intuitive Benutzeroberfläche zum Verstecken von Daten in Bilddateien bietet. Im Gegensatz zu Steghide zeichnet sich Stegoshare dadurch aus, dass Sie große Binärdateien in mehreren Dateien codieren können.

Ein weiterer wichtiger Vorteil von Stegoshare gegenüber anderen Tools ist, dass es sehr portabel ist. Das bedeutet, dass Sie das Programm an andere Benutzer verteilen können, unabhängig davon, welches Betriebssystem sie verwenden. Sie können beispielsweise unter Linux codieren und unter Windows immer noch decodieren.

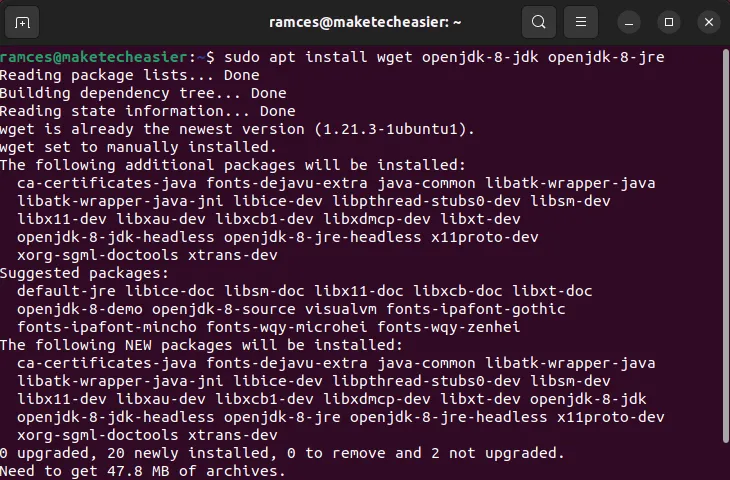

- Um Stegoshare verwenden zu können, müssen Sie zuerst die Abhängigkeiten installieren:

sudo apt install wget openjdk-8-jdk openjdk-8-jre

- Laden Sie die Binärdateien von Stegoshare von der Website des Entwicklers herunter:

wget http://downloads.sourceforge.net/stegoshare/StegoShare.jar

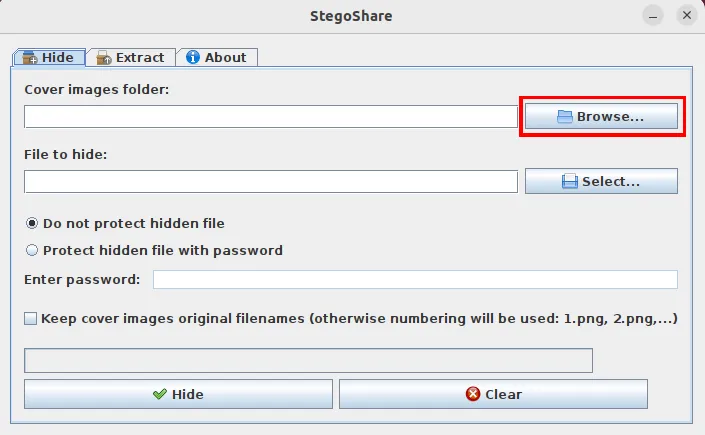

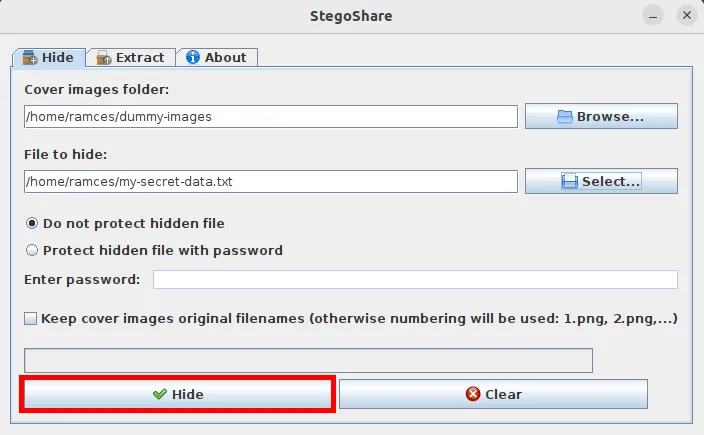

- Führen Sie das Programm aus und klicken Sie auf „Durchsuchen“.

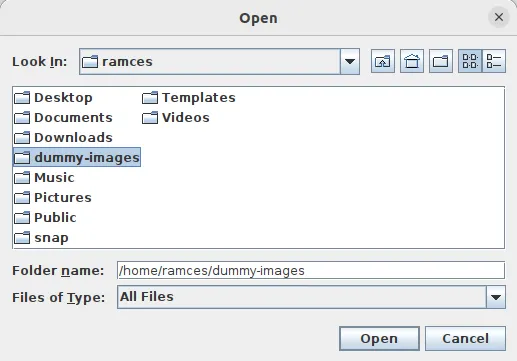

- Wählen Sie Ihren Dummy-Image-Ordner aus.

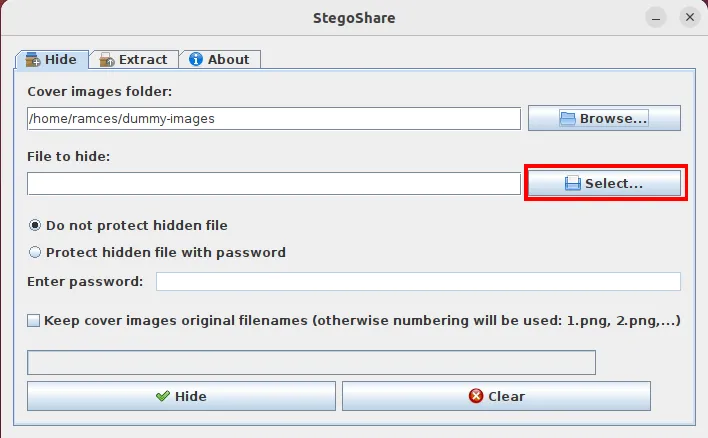

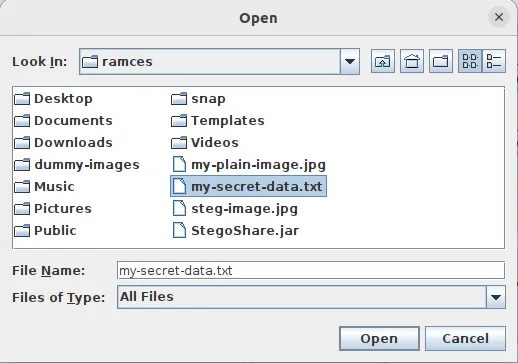

- Klicken Sie auf die Schaltfläche „Auswählen“ unter „Durchsuchen“.

- Wählen Sie die Datei aus, die Sie ausblenden möchten.

- Klicken Sie auf die Schaltfläche „Ausblenden“, um Ihre geheimen Daten in Ihrer Dummy-Datei zu verschlüsseln.

Vorteile

- Es ist einfach und leicht zu bedienen

- Es funktioniert auf jeder Plattform, auf der Java ausgeführt wird

Nachteile

- Es erzeugt große Dateien

- Bildanalyse-Tools können den Algorithmus von Stegoshare erkennen

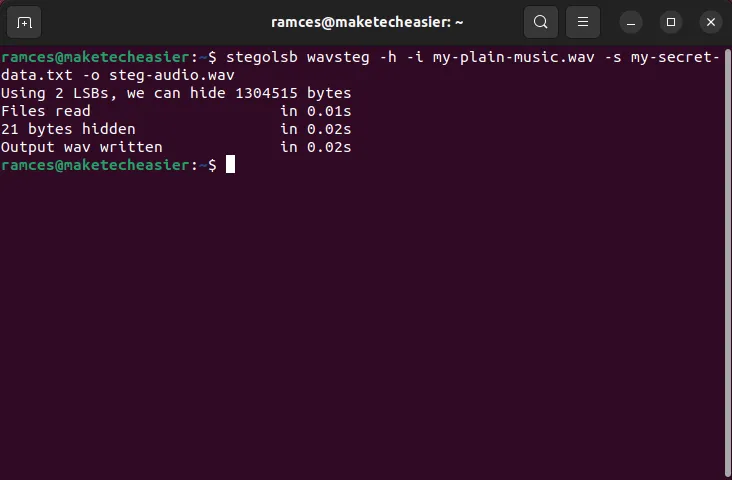

3. Wavsteg

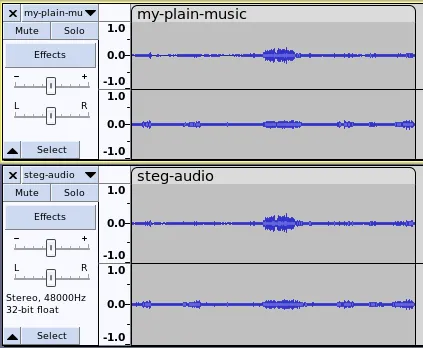

Neben dem Einbetten von Informationen in Bilder können Sie Ihre Informationen auch mithilfe von Tondateien verbergen. Wavsteg ist ein einfaches, aber effektives Tool, mit dem Sie geheime Daten zwischen die Bits einer digitalen Audiodatei mischen können.

wWavsteg liest eine ganze Audiodatei und sucht nach ihren „Least Significant Bits“. Dies sind die Teile einer Datei, die die darin enthaltenen Daten weder löschen noch ändern. Das bedeutet, dass eine Audiodatei, die geheime Daten enthält, keinen hörbaren Unterschied zu einer „sauberen“ Datei aufweist.

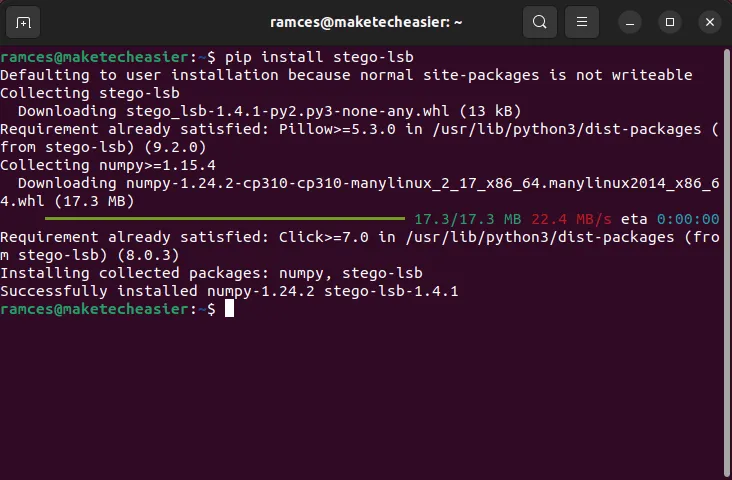

- Installieren Sie seine Abhängigkeiten:

sudo apt install python3 python3-pip

PATH=$PATH:/home/$USER/.local/bin/

- Installieren Sie das Programm mit Pip:

pip install stego-lsb

- Nach der Installation können Sie mit dem folgenden Befehl beginnen, Daten in Ihren Audiodateien zu codieren:

stegolsb wavsteg -h -i my-plain-music.wav -s my-secret-data.txt -o steg-audio.wav

Vorteile

- Es ist leicht und einfach zu bedienen

- Kein hörbarer Unterschied zu anderen Audiodateien

Nachteile

- Es funktioniert nur mit Textdateien

- Es kann große Dateien erzeugen

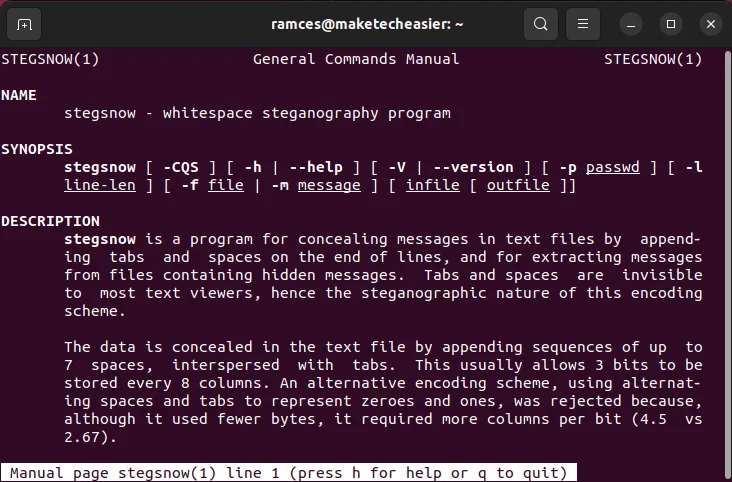

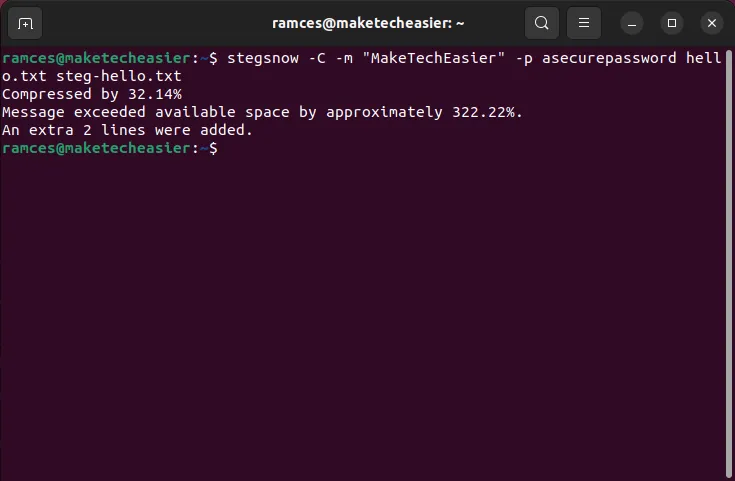

4. Schnee

Snow ist ein leichtes Tool, das Leerzeichen und Tabulatoren verwendet, um Informationen in Textdateien zu verbergen. Das bedeutet, dass Snow im Gegensatz zu anderen steganografischen Tools nicht auf binäre Formate angewiesen ist, um geheime Daten zu kodieren. Dies kann in Fällen, in denen es nicht möglich ist, große Binärdateien gemeinsam zu nutzen, unglaublich nützlich sein.

Da Snow nur auf Klartext angewiesen ist, ist es dennoch möglich, Ihre Dateien ähnlich einer Binärdatei zu komprimieren und zu verschlüsseln. Daher kann Snow extrem kleine Dateien erzeugen, die sich mit anderen Textdaten vermischen können.

- Sie können Snow mit dem folgenden Befehl installieren:

sudo apt install stegsnow

- Verwenden Sie den folgenden Befehl, um den Ausdruck „MakeTechEasier“ in der Datei „hello.txt“ auszublenden.

stegsnow -C -m "MakeTechEasier"-p asecurepassword hello.txt steg-hello.txt

Vorteile

- Es erzeugt kleine Dateien

- Sie können den Ausgabetext in jedem Programm verwenden, das Klartext akzeptiert

Nachteile

- Der Datenraum kann extrem begrenzt sein

- Sein Verschlüsselungsalgorithmus ist relativ veraltet

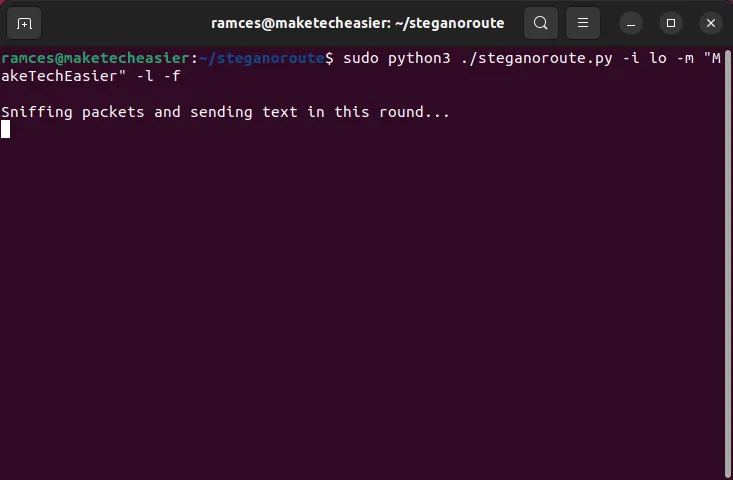

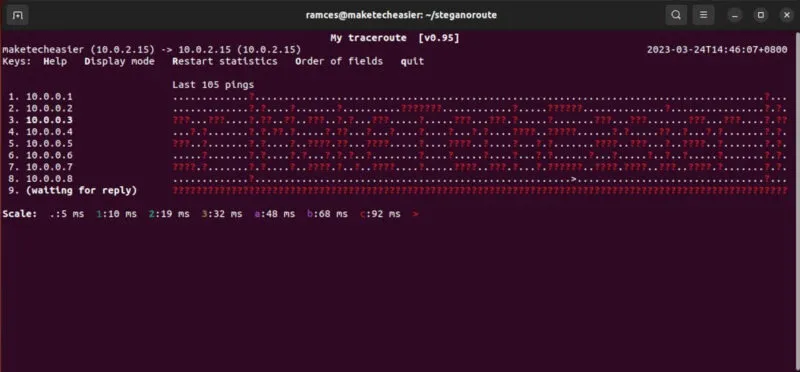

5. Steganoroute

Digitale Steganographie verbirgt traditionell Informationen in einer Datei. Es ist jedoch auch möglich, Steganographie ohne die Verwendung von Dummy-Dateien zu verwenden.

Steganoroute ist ein innovatives Netzwerktool, mit dem Sie Informationen mithilfe von TCP verbergen können. Das Programm erstellt gefälschte ICMP-Pakete, die die Nachricht enthalten, die Sie senden möchten. Ein Host kann dann den Server auf seine gefälschten Pakete abhören und seine Informationen mit einem Netzwerkanalysetool entschlüsseln.

- Installieren Sie die Abhängigkeiten von Steganoroute:

sudo apt install git mtr python3 python-scapy

- Klonen Sie den Quellcode des Programms aus seinem Repository:

git clone https://github.com/stratosphereips/steganoroute.git

- Sie können Ihre Steganoroute-Nachrichten übertragen, indem Sie den folgenden Befehl ausführen:

cd. /steganoroute

sudo iptables -I INPUT -p icmp --icmp-type 8 -j DROP

sudo python3. /steganoroute.py -i lo -m "MakeTechEasier"-l

- Testen Sie mit dem

mtrAnalyse-Tool, ob das Programm korrekt ausgestrahlt wird:

mtr -t your.local.lan.ip

Sobald es ausgeführt wird, müssen Sie auch drücken, Dum die Nachricht zu drucken.

Vorteile

- Es kommt nicht darauf an, Dummy-Dateien zu erstellen

- Sie müssen nur senden, um Nachrichten zu teilen

Nachteile

- Es stützt sich auf das Fälschen von ICMP-Paketen

- Böswillige Akteure können die Pakete abfangen und Ihre Nachricht rekonstruieren

Häufig gestellte Fragen

Ändert Steganografie das Verhalten meiner Datei?

Nein. Steganografische Tools zielen standardmäßig darauf ab, so viele Originaldaten wie möglich beizubehalten. Dies bedeutet, dass Sie Ihre Datei für andere freigeben können und diese weiterhin die Originaldatei verwenden und darauf zugreifen können.

Ich habe ein steganografisches Bild gesendet und es hat seine Botschaft verloren.

Dies ist höchstwahrscheinlich auf ein Problem mit Ihrem Bildhosting-Anbieter zurückzuführen. Die meisten Bildfreigabe-Websites neigen heute dazu, Bilder zu komprimieren, sobald sie ihre Server erreichen. Dies ist ein Problem für steganografische Tools, da sie auf der exakten Datenstruktur der ursprünglichen Bilddatei basieren.

Stellen Sie daher sicher, dass Ihr Bildhostinganbieter keine Bilder komprimiert, die Sie an seinen Server senden.

Gibt es Nachteile beim Verbergen von Daten mit Steganographie?

Es hängt davon ab, ob. Tools wie Steghide verlassen sich größtenteils darauf, Daten in normalen digitalen Dateien zu verstecken. Während Steganografie das Verhalten einer Datei nicht ändert, hinterlässt sie dennoch einen spürbaren Eindruck auf einer digitalen Datei. Dies kann ein Problem darstellen, wenn ein böswilliger Akteur weiß, dass Sie Steganografie verwenden.

Mein Steganoroute-Empfänger empfängt meine ICMP-Pakete nicht.

Dies liegt höchstwahrscheinlich daran, dass Ihr Steganoroute-Server seine ICMP-Pakete an die falsche Schnittstelle sendet. Um dies zu beheben, suchen Sie die Netzwerkschnittstelle, die Sie verwenden möchten, mithilfe von ip addr.

Fügen Sie danach die -iOption hinzu, gefolgt von Ihrer Netzwerkschnittstelle. Folgendes läuft beispielsweise steganoroute über meinen Ethernet-Port: sudo. /steganoroute.py -i enp3s0 -m "MakeTechEasier"-l.

Bildnachweis: Icons8 Team über Unsplash . Alle Änderungen und Screenshots von Ramces Red.

- Twittern

Schreibe einen Kommentar