修正: アップストリーム接続エラーまたはヘッダー前の切断/リセット

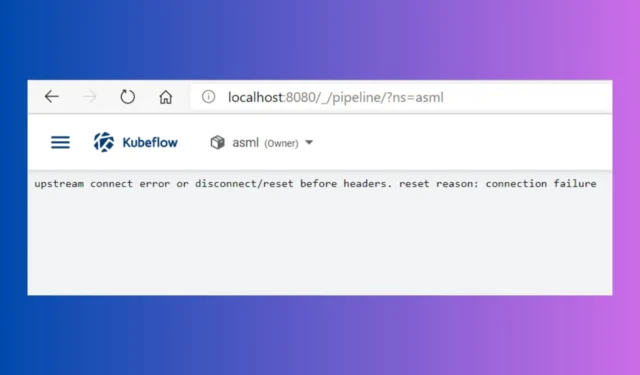

アップストリーム接続エラーや、ヘッダー前の切断/リセットの問題に対処するのは非常に面倒です。このメッセージは、サーバーが応答を送信する前に、クライアントとサーバー間の接続が閉じられたことを示します。この問題はさまざまなシナリオで発生する可能性がありますが、通常はプログラミングの状況で発生します。

アップストリーム接続エラーまたはヘッダー前の切断/リセットを修正するにはどうすればよいですか?

1. ファイアウォールの設定を確認する

- クラウド プラットフォームのファイアウォール設定を開きます。

- Azure の場合、これは [ネットワーク セキュリティ] の下にあります。

- GCP の場合、通常は VPC ネットワーク > ファイアウォール ルールの下にあります。

- AWS の場合は、セキュリティ グループの設定に移動します。

- コンテナまたは VM のファイアウォール ルールを見つけます。

- トラフィックを許可する受信ルールを探します。

- 正しいポートが開いていることを確認します:

- 通常、80 (HTTP)、443 (HTTPS)、またはアプリが使用するカスタム ポート (例: Kestrel の場合は 6001) などのポートを開く必要があります。

- 必要に応じてルールを追加します:

- 必要なポートで受信トラフィックを許可するルールを追加し、適切なネットワーク インターフェイスに割り当てます。

このソリューションでは、適切なファイアウォール ルールを構成することで、アプリが外部ソースからのトラフィックを受信できるようになります。

2. Istio GatewayとVirtualServiceの設定を更新する

- ゲートウェイと VirtualService の構成を確認してください:

- Istio 構成ファイル (gateway.yaml、virtualservice.yaml) を開きます。

- ポート構成を確認します:

- ゲートウェイで定義されているポートが、サービスによって公開されているポートと一致していることを確認します。

- ゲートウェイの例:

apiVersion: networking.istio.io/v1alpha3 kind: Gateway metadata: name: my-gateway namespace: istio-system spec: selector: istio: ingressgateway servers: - port: number: 443 name: https protocol: HTTPS tls: mode: SIMPLE credentialName: "my-credential"hosts: - "my-host.example.com"

- VirtualService ルートを確認します:

- VirtualService に正しいルート構成があることを確認します。

- VirtualService の例:

apiVersion: networking.istio.io/v1alpha3 kind: VirtualService metadata: name: my-service spec: hosts: - "my-host.example.com"gateways: - my-gateway http: - route: - destination: host: my-service port: number: 443

Gateway と VirtualService の構成が正しく、サービス要件と一致していることを確認することで、接続の問題を回避できます。また、正しい yaml ファイルを使用していることを確認してください。

3. ポッドとサービスの命名とポート構成を確認する

- Kubernetes サービスの構成を確認してください:

- サービスで定義されているポートがアプリケーションが公開するポートと一致していることを確認します。

- 例:

apiVersion: v1 kind: Service metadata: name: my-service spec: selector: app: my-app ports: - protocol: TCP port: 443 targetPort: 8080 name: https

- デプロイメントのコンテナ ポートを更新します。

- デプロイメント YAML 内のコンテナ定義が正しいポートを公開していることを確認します。

- 例:

apiVersion: apps/v1 kind: Deployment metadata: name: my-app spec: replicas: 1 selector: matchLabels: app: my-app template: metadata: labels: app: my-app spec: containers: - name: my-container image: my-image ports: - containerPort: 8080

サービスとデプロイメントを正しく構成すると、Istio がトラフィックをポッドに正しくルーティングできるようになり、接続エラーを回避できます。

4. リソース割り当てとノードの健全性を確認する

- ノードリソースの割り当てを確認します:

- Kubernetes ノードに適切なリソース (CPU、メモリ) が割り当てられていることを確認します。

- kubectl top nodesとkubectl describe node <node-name>を使用して、ノード リソースの使用状況を確認できます。

- 負荷が大きい場合は、ノードを追加するか、既存のノードのリソースを増やします。

- 影響を受けるポッドを再起動します。

- 潜在的なメモリ リークやリソース割り当ての問題を解消するには、アプリケーション ポッドを再起動します。

- 使用

kubectl rollout restart deployment <deployment-name>

- クラウド プロバイダーの監視ツール (AWS の場合は CloudWatch、GCP の場合は Cloud Monitoring、Azure Monitor) を使用してノードの健全性を監視します。

ノードに十分なリソースがあり、正常であることを確認すると、リソースの制約によるダウンタイムや接続エラーを防ぐことができます。

5. 正しいプロトコルとセキュリティ設定を使用する

- プロトコル設定を確認してください:

- 構成で正しいプロトコル (HTTP/HTTPS) を使用していることを確認してください。

- 正しいポートを公開するには、Dockerfile または環境変数を更新します。

- 環境変数を正しく設定します:

- Dockerfile の例:

FROM mcr.microsoft.com/dotnet/aspnet:5.0 EXPOSE 80 ENV ASPNETCORE_URLS=http://+:80

- Dockerfile の例:

- ASP.NET Core/Kestrel 設定を調整します。

- Kestrel が正しいポートでリッスンするように設定されていることを確認します。

- 例

Program.cs:public class Program { public static void Main(string[] args) { CreateHostBuilder(args).Build().Run(); } public static IHostBuilder CreateHostBuilder(string[] args) => Host.CreateDefaultBuilder(args). ConfigureWebHostDefaults(webBuilder => { webBuilder.UseStartup<Startup>(). UseUrls("http://+:80"); }); }

正しいプロトコルとポート構成により、切断/リセット エラーを回避し、アプリケーションが期待どおりにアクセスできるようになります。

これらの解決策に従うことで、Kubernetes および Istio 環境におけるアップストリーム接続エラーまたはヘッダー前の切断/リセット エラーをトラブルシューティングして解決できます。将来の問題を防ぐために、構成とリソース割り当てを常に監視することを忘れないでください。

その他のご質問やご提案については、コメントセクションまでスクロールしてください。

コメントを残す