マイクロソフト、シンプルな Python スクリプトでは未対応の AI プライバシー懸念をリコール

マルチモーダル生成 AI はここ数年で最もホットな話題の 1 つであり、Microsoft がそれを Windows のできるだけ多くの隅々に統合したいと考えるのは当然のことでした。しかし、5 月 20 日に Copilot+ システムの Recall 機能を発表した直後、GitHub で公開されたシンプルな Python スクリプトから、Microsoft が極めて重大なミスを犯していることが明らかになりました。つまり、保存されているデータはまったく安全ではないということです。

マイクロソフトのリコールに関する背景

Microsoft Recall は、Windows 11 の高度な ARM バージョンを搭載した同社の新しい Copilot+ PC の機能です。コンピューターのチップは、可能な限り低い電力プロファイルで可能な限り多くの操作を実行するように設計されており、リモート サーバーでリクエストを処理することなく、AI をユーザーのワークフローに統合できます。

Recall は、Windows の使用中に定期的にシステムのスクリーンショットを撮り、画面上の要素を解釈するコンピューター ビジョン AI モデルを通じてすべての情報を処理することで、Windows エクスペリエンスを強化することになっています。これは、後でセッションを精査したり、セッションの前半で行ったことを振り返ったりするのに使用できます。

画面が常に変化している場合、Recall は 5 秒ごとにスクリーンショットを撮って保存します。それ以外の場合は、変化が起こるまで待機します。

どうしたの?

6 月 7 日、Alexander Hagenah (xaitax) という名前のユーザーが GitHub で、ローカルで実行して安全に保存されているはずのすべてのデータを精査できる TotalRecall という Python スクリプトを公開しました。

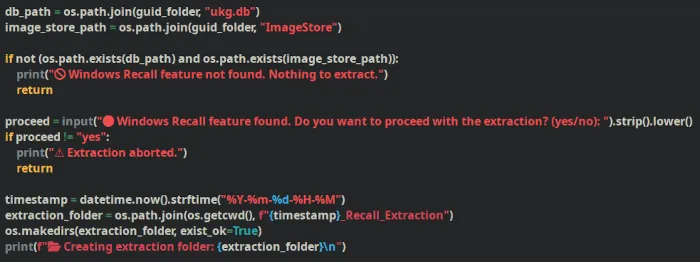

スクリプト自体を調べたところ、わずか 164 行のコードで、ターゲット システムの次の場所にあるSQLite .dbファイルを見つけるだけで済みました。

ファイルを見つけたら、スクリプトはそれを開いて読み取るだけです。それだけです。ハッカーの魔法はありません。コードのほとんどは、スクリプトがファイルを正しく抽出するためのストレージ パスの定義と確認に費やされています。Recall が保存するファイルはすべてオープンで暗号化されていないため、ここではエクスプロイトは発生しません。

マイクロソフトはRecall のプライバシーの概要で「組み込みのセキュリティ」に関するセクションを丸々 1 つ宣伝しているにもかかわらず、Recall データベースを解読するには、フォルダーに移動していくつかの SQL コマンドを入力するだけで済みます。すべての画像も、「ImageStore」というサブフォルダーにそのまま保存されています。

心配の種?

自分が行った操作の暗号化されていないスクリーンショット(プレーンテキストで入力したパスワードも含む)が、ファイル システムに保護なしで保存されていると考えると恐ろしいですが、思ったほど悲惨な事態ではありません。

プライバシーに関する懸念は依然として有効です。ユーザーが Recall のファイルに何の障壁もなく簡単にアクセスできると、熟練したソーシャル エンジニアが、技術に詳しくないユーザーを説得して CoreAIPlatform.00フォルダーを ZIP ファイルに圧縮し、そのデータをすべて渡すように仕向けることが容易になります。

特定のアプリケーションは、Recall システム API を使用して、 UserActivityイベントから悪意を持って情報を抽出できますが、何の影響もありません。昇格された権限がなくても、このようなデータ キャプチャを実行できる可能性があります。つまり、その場合、ユーザーに通知すら行われません。

しかし、ここには明るい兆しが 1 つあります。このすべてのデータにリモートでアクセスすることは、ユーザーの知らないうちに、またはユーザーの同意なしに行うことは依然として非常に困難です。このシステムにはさまざまな欠点がありますが、Recall データは、Windows 搭載システムの中で最も安全なデフォルト設定で出荷される Copilot+ マシンにローカルに保存されています。

互換性のあるすべてのデバイスは、デフォルトで Windows デバイス暗号化または BitLocker を使用し、デバイスの PIN と生体認証データによる強化されたサインイン セキュリティを備えています。公平に言えば、後者は、10 年以上にわたって機能してきたいくつかの簡単なパスワード リセット手法を使用して、依然として簡単に回避できます。

これでもマイクロソフトの責任が逃れられるわけではないが、少なくとも同社が、暗号化されていない SQLite データベースを提供し、Recall で撮影したすべての画像を追加の暗号化なしでローカル フォルダーに保存することが、世界で最悪のことではないと確信していた理由が説明される。

これを修正する方法

Copilot+ システムを使用しており、Recall がシステムのセキュリティに与える影響について懸念がある場合は、設定メニューに移動して[プライバシーとセキュリティ] -> [Recall とスナップショット]をクリックし、 [スナップショットを保存]オプションを無効にすることで、 Recall を無効にすることができます。このオプションが表示されない場合は、システムに Recall がインストールされていない可能性が非常に高くなります。

Microsoft がすべきことは、ローカルで実行されるアプリケーションやスクリプトによるアクセスから隔離されたサンドボックス化されたスペースを用意することです。単純な Python スクリプトでデータを吸い上げ、作成したフォルダーに並べ替えることができるのであれば、同じスクリプトでこのデータすべてをどこかのサーバー ファームにアップロードすることも可能です。システムの他のほぼすべての重要なコンポーネントと同様に、バイナリ ブロブで完全に暗号化しなくても、少なくともユーザー アクセス制御チャレンジでブロックする必要があります。

画像クレジット: SDXL、すべてのスクリーンショットはミゲル・レイバ・ゴメスによる

コメントを残す