Microsoft が Kerberos PAC 検証プロトコルの脆弱性に対処: CVE-2024-26248 および CVE-2024-29056

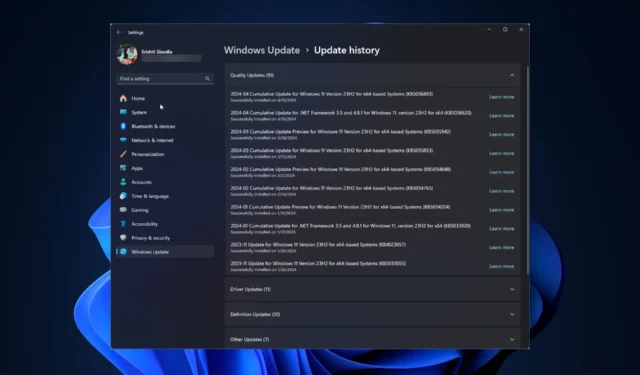

2024 年 4 月 9 日火曜日、Microsoft は Windows 10 および 11 用の更新プログラム KB5036892 および KB5036893 をリリースし、いくつかの新機能を導入し、既知の問題を修正しました。

これらにより、Microsoft は CVE-2024-26248 および CVE-2024-29056 で追跡されているいくつかの Kerberos PAC 認証セキュリティの脆弱性も修正しました。

これら 2 つの脆弱性は、KB5020805 で以前に実装された PAC 署名チェックを回避する権限昇格の欠陥です。

サポートドキュメントには次のように記載されています。

この文書には重要な点が記されています。2024 年 4 月 9 日以降に更新をダウンロードしてインストールするだけでは、CVE-2024-26248およびCVE-2024-29056のセキュリティ問題がデフォルトで直接修正されるわけではないということです。

環境が完全に更新されたら、すべてのデバイスのセキュリティ問題を完全に軽減するために、強制モードに移行する必要があります。

つまり、まず、Windows ドメイン コントローラーとクライアントが、2024 年 4 月 9 日以降にリリースされたセキュリティ更新プログラムで更新されていることを確認する必要があります。次に、互換モードをチェックして、デバイスが更新されているかどうかを確認します。

次に、CVE-2024-26248 や CVE-2024-29056 などのセキュリティ問題を解消するために、環境で強制モードを有効にします。

今後の変更点の詳細は次のとおりです

詳細については、KB5037754のサポート ドキュメントを参照してください。4 月 9 日にリリースされたセキュリティ パッチはインストールしましたか? まだの場合は、できるだけ早くインストールし、強制モードがオンになっていることを確認して、これらのセキュリティ問題を修正してください。

2024年4月9日: 初期展開フェーズ – 互換モード

初期展開フェーズは、2024 年 4 月 9 日にリリースされた更新プログラムから始まります。この更新プログラムは、CVE-2024-26248 および CVE-2024-29056 で説明されている特権の昇格の脆弱性を防ぐ新しい動作を追加しますが、環境内の Windows ドメイン コントローラーと Windows クライアントの両方が更新されない限り、これを強制しません。

新しい動作を有効にして脆弱性を軽減するには、Windows 環境全体 (ドメイン コントローラーとクライアントの両方を含む) が更新されていることを確認する必要があります。更新されていないデバイスを識別するために、監査イベントがログに記録されます。

2024年10月15日: デフォルトによる強制フェーズ

2024 年 10 月 15 日以降にリリースされる更新プログラムでは、レジストリ サブキー設定を PacSignatureValidationLevel=3 および CrossDomainFilteringLevel=4 に変更することで、環境内のすべての Windows ドメイン コントローラーとクライアントが強制モードに移行し、デフォルトで安全な動作が強制されます。

デフォルトで強制される設定は、管理者が上書きして互換モードに戻すことができます。

2025年4月8日: 施行フェーズ

2025 年 4 月 8 日以降にリリースされる Windows セキュリティ更新プログラムでは、レジストリ サブキー PacSignatureValidationLevel および CrossDomainFilteringLevel のサポートが削除され、新しい安全な動作が適用されます。この更新プログラムをインストールした後は、互換モードはサポートされなくなります。

2024 年 4 月 9 日以降にリリースされた Windows セキュリティ更新プログラムは、Kerberos PAC 検証プロトコルの権限昇格の脆弱性に対処します。権限属性証明書 (PAC) は、Kerberos サービス チケットの拡張機能です。認証ユーザーとその権限に関する情報が含まれています。この更新プログラムは、プロセスのユーザーが署名を偽装して、 KB5020805で追加された PAC 署名検証セキュリティ チェックをバイパスできる脆弱性を修正します。

コメントを残す